Use la acción de Bridgecrew GitHub para escanear en busca de configuraciones erróneas de infraestructura como código, vulnerabilidades y problemas de licencia en paquetes e imágenes de código abierto, y configuraciones erróneas de CI/CD. Al registrarse para un plan comunitario de Bridgecrew gratuito, también puede ver paneles e informes. El plan de la comunidad no limita la cantidad de escaneos o usuarios que puede invitar para ver los resultados.

bridgecrewio/bridgecrew-action@master - name : Run Bridgecrew

id : Bridgecrew

uses : bridgecrewio/bridgecrew-action@master

with :

api-key : ${{ secrets.BRIDGECREW_API_KEY }}

directory : " example/examplea "

check : CKV_AWS_1 # optional: run only a specific check_id. can be comma separated list

skip_check : CKV_AWS_1 # optional: skip a specific check_id. can be comma separated list

soft_fail : false

framework : terraform # optional: run only on a specific infrastructure {cloudformation,terraform,kubernetes,all}

output_format : cli

quiet : false

external_checks_dirs : ./checkov

download_external_modules : true # optional: download external terraform modules from public git repositories and terraform registry

log_level : DEBUG # optional: set log level. Default WARNING

use_enforcement_rules : true # optional - use enforcement rule configs from the platform

Bridgecrew admite escaneo de código GitHub. Se puede encontrar una configuración de flujo de trabajo de ejemplo aquí.

| Parámetro | Descripción | Requerido | Por defecto | Tipo |

|---|---|---|---|---|

| api-llave | Nombre variable de entorno de la clave API Bridgecrew de la aplicación Bridgecrew | No | Parámetro secreto | |

| archivo | Archivo para escanear | No | Parámetro de entrada | |

| directorio | Directorio raíz para escanear | No | "." | Parámetro de entrada |

| Soft_fail | Ejecuta cheques sin fallar la compilación | No | Parámetros de entrada | |

| controlar | Escaneo de filtro para ejecutar solo en un identificador de verificación específico, puede especificar múltiples verificaciones separadas por delimitador de coma | No | Parámetros de entrada | |

| skip_check | Escaneo de filtro Para ejecutar todas las verificaciones, pero un identificador de verificación específico (lista negra), puede especificar múltiples verificaciones separadas por delimitador de coma, enfrentamientos con cheque | No | Parámetros de entrada | |

| tranquilo | Mostrar solo cheques fallidos | No | Parámetros de entrada | |

| externo_checks_dirs | Directorio para los cheques personalizados a cargar | No | Parámetros de entrada | |

| output_format | El formato de la salida - JSON - CLI - SARIF | No | Parámetros de entrada | |

| output_file_path | La ruta para la salida del archivo | No | Parámetros de entrada | |

| estructura | ejecutar una infraestructura específica | No | CloudFormation, Terraform, Kubernetes, todos | |

| download_external_modules | Descargue módulos externos de terraform de repositorios públicos de git y registro de terraform | No | Parámetros de entrada | |

| repo_root_for_plan_enrichment | Directorio raíz que contiene las plantillas HCL utilizadas para generar el archivo de plan Terraform dado. Usar junto con file | No | Parámetros de entrada | |

| LOG_LEVEL | Establecer el nivel de registro | No | ADVERTENCIA | Parámetros de entrada |

Docios de referencia completos aquí.

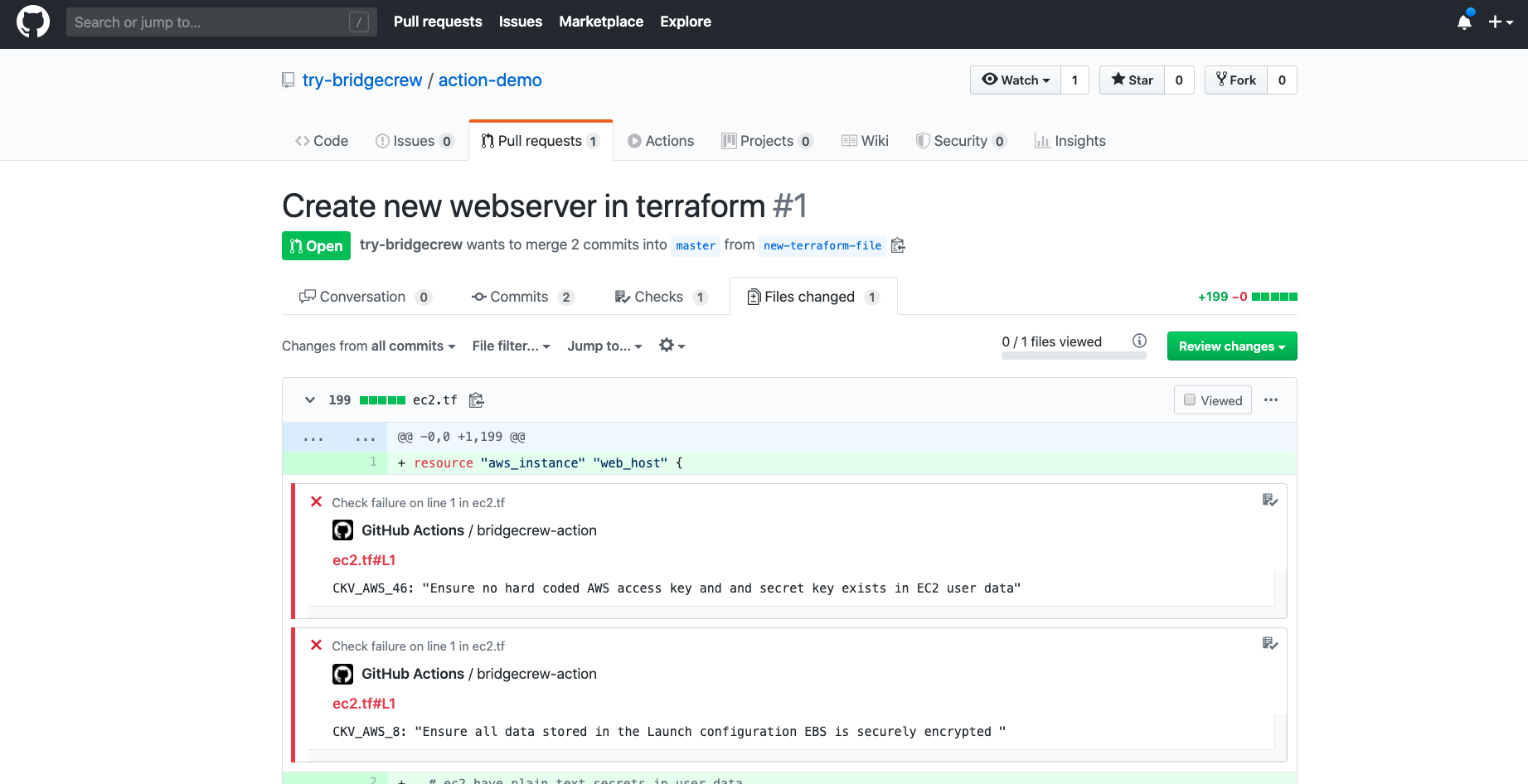

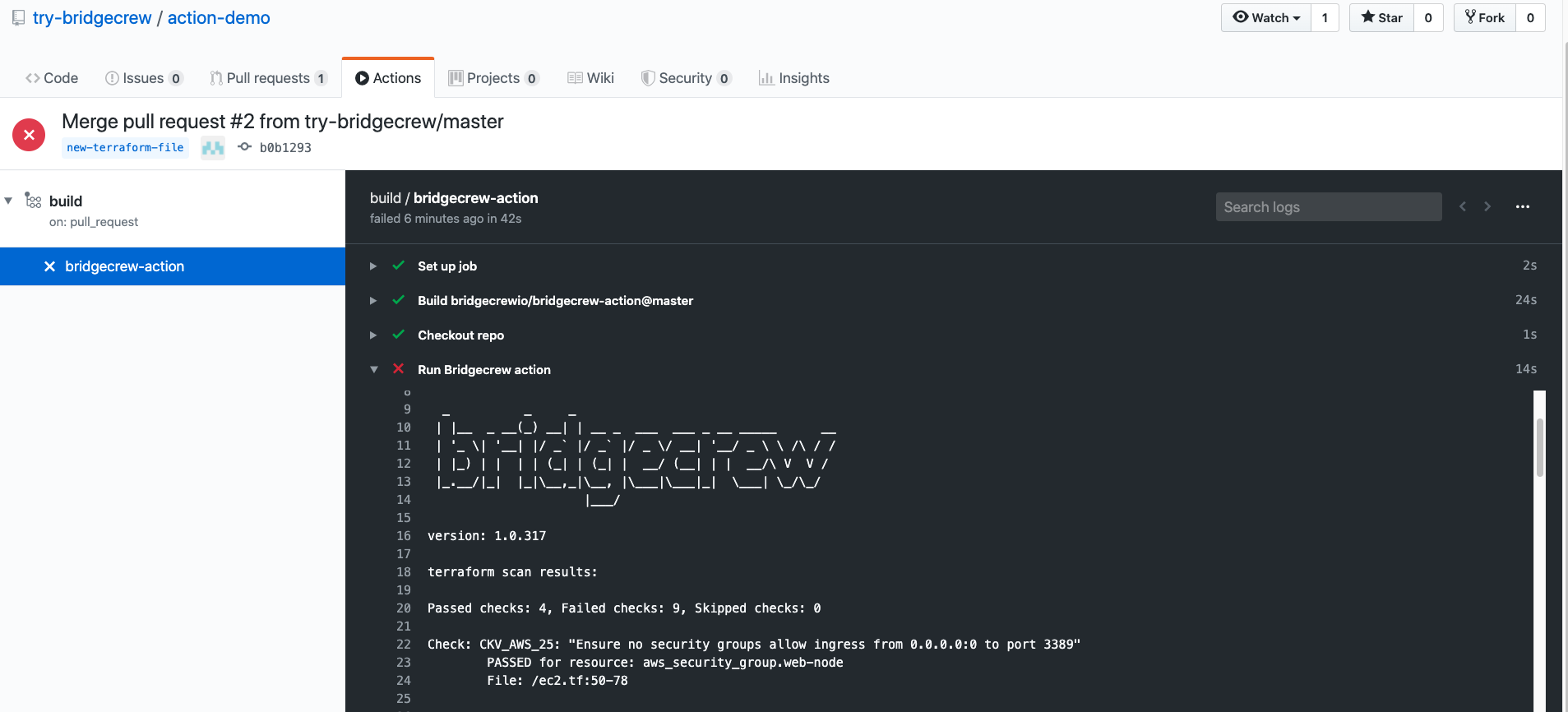

Rechazar solicitudes de extracción que contengan errores de configuración del código de infraestructura Encontrar y arreglar recursos que puedan ser un riesgo

Encontrar y arreglar recursos que puedan ser un riesgo