bridgecrew action

matcher bugfix

Verwenden Sie die BridgeCrew Github-Aktion, um nach Missverständnissen, Schwachstellen und Lizenzproblemen in Open-Source-Paketen und -bildern sowie Fehlkonfigurationen von CI/CD zu scannen. Wenn Sie sich für einen kostenlosen BridgeCrew -Community -Plan anmelden, können Sie auch Dashboards und Berichte anzeigen. Der Community -Plan begrenzt nicht die Anzahl der Scans oder Benutzer, die Sie einladen können, die Ergebnisse anzuzeigen.

bridgecrewio/bridgecrew-action@master - name : Run Bridgecrew

id : Bridgecrew

uses : bridgecrewio/bridgecrew-action@master

with :

api-key : ${{ secrets.BRIDGECREW_API_KEY }}

directory : " example/examplea "

check : CKV_AWS_1 # optional: run only a specific check_id. can be comma separated list

skip_check : CKV_AWS_1 # optional: skip a specific check_id. can be comma separated list

soft_fail : false

framework : terraform # optional: run only on a specific infrastructure {cloudformation,terraform,kubernetes,all}

output_format : cli

quiet : false

external_checks_dirs : ./checkov

download_external_modules : true # optional: download external terraform modules from public git repositories and terraform registry

log_level : DEBUG # optional: set log level. Default WARNING

use_enforcement_rules : true # optional - use enforcement rule configs from the platform

BridgeCrew unterstützt das Scannen von GitHub -Code. Eine Beispiel -Workflow -Konfiguration finden Sie hier.

| Parameter | Beschreibung | Erforderlich | Standard | Typ |

|---|---|---|---|---|

| Api-Key | Umgebungsvariable Name des BridgeCrew -API -Schlüssels aus der BridgeCrew App | NEIN | Geheimer Parameter | |

| Datei | Datei zum Scannen | NEIN | Eingabeparameter | |

| Verzeichnis | Root -Verzeichnis zum Scannen | NEIN | "." | Eingabeparameter |

| Soft_fail | Führen Sie Schecks aus, ohne dass er nicht fehlschlägt | NEIN | Eingabeparameter | |

| überprüfen | Der Filterscan zum Ausführen nur in einem bestimmten Scheck -Kenner. | NEIN | Eingabeparameter | |

| Skip_Check | Der Filter -Scan zum Ausführen von allen Überprüfungen, aber bei einer bestimmten Prüfkennung (Blacklist) können Sie mehrere von dem Komma -Trennzeichen getrennte Schecks angeben, zusammenfassen mit Schecks. | NEIN | Eingabeparameter | |

| ruhig | Zeigen Sie nur fehlgeschlagene Schecks an | NEIN | Eingabeparameter | |

| external_checks_dirs | Verzeichnis für benutzerdefinierte Schecks, die geladen werden müssen | NEIN | Eingabeparameter | |

| output_format | Das Format der Ausgabe - JSON - Cli - Sarif | NEIN | Eingabeparameter | |

| output_file_path | Der Pfad für die Dateiausgabe | NEIN | Eingabeparameter | |

| Rahmen | auf einer bestimmten Infrastruktur laufen | NEIN | CloudFormation, Terraform, Kubernetes, alle | |

| Download_external_modules | Laden Sie externe Terraformmodule von öffentlichen Git -Repositories und Terraform -Registrierung herunter | NEIN | Eingabeparameter | |

| repo_root_for_plan_enrichment | Root -Verzeichnis, das die HCL -Vorlagen enthält, mit denen die angegebene Terraform -Plandatei generiert wird. Verwendung zusammen mit file | NEIN | Eingabeparameter | |

| log_level | Legen Sie die Protokollebene fest | NEIN | WARNUNG | Eingabeparameter |

Vollständige Referenzdokumente hier.

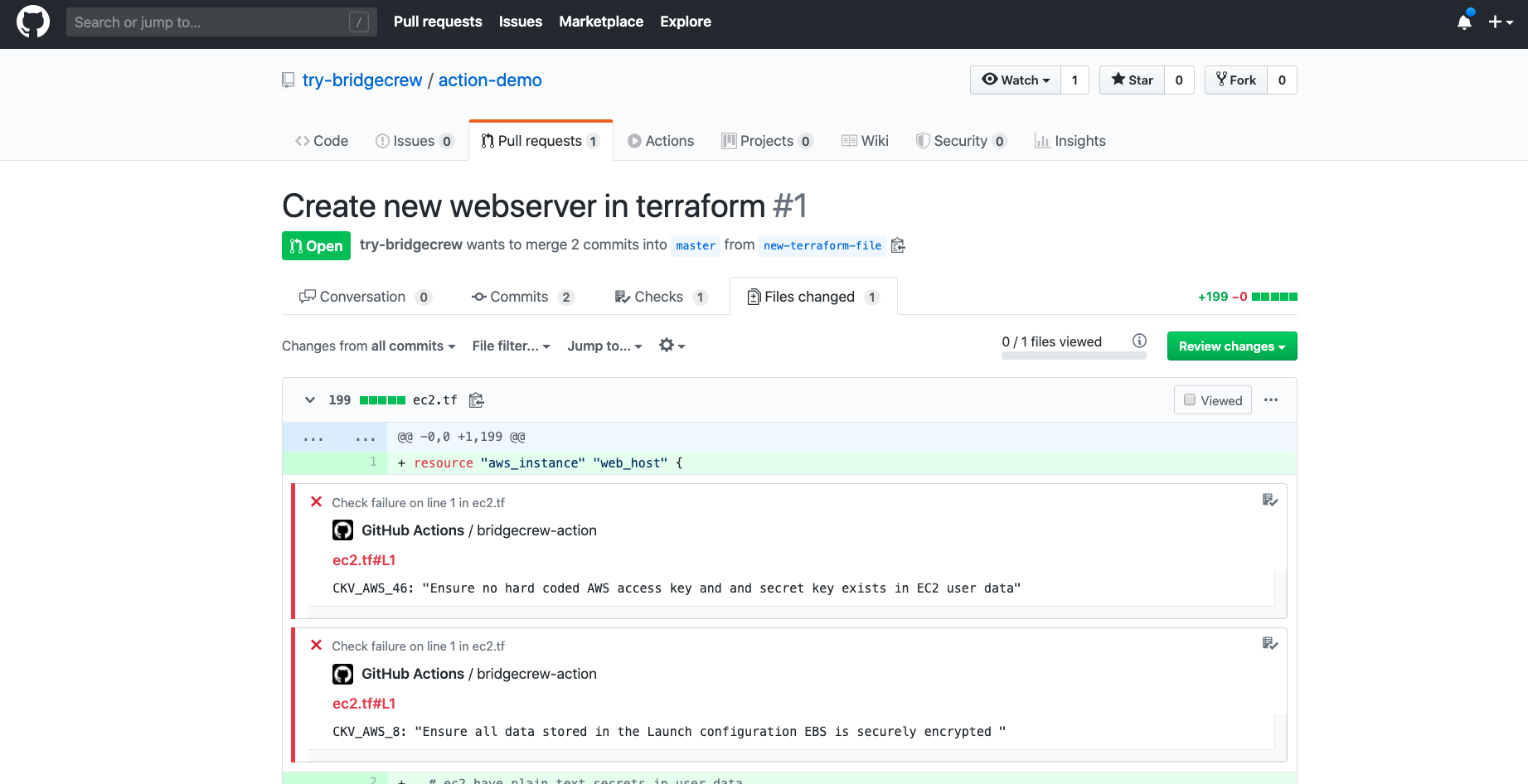

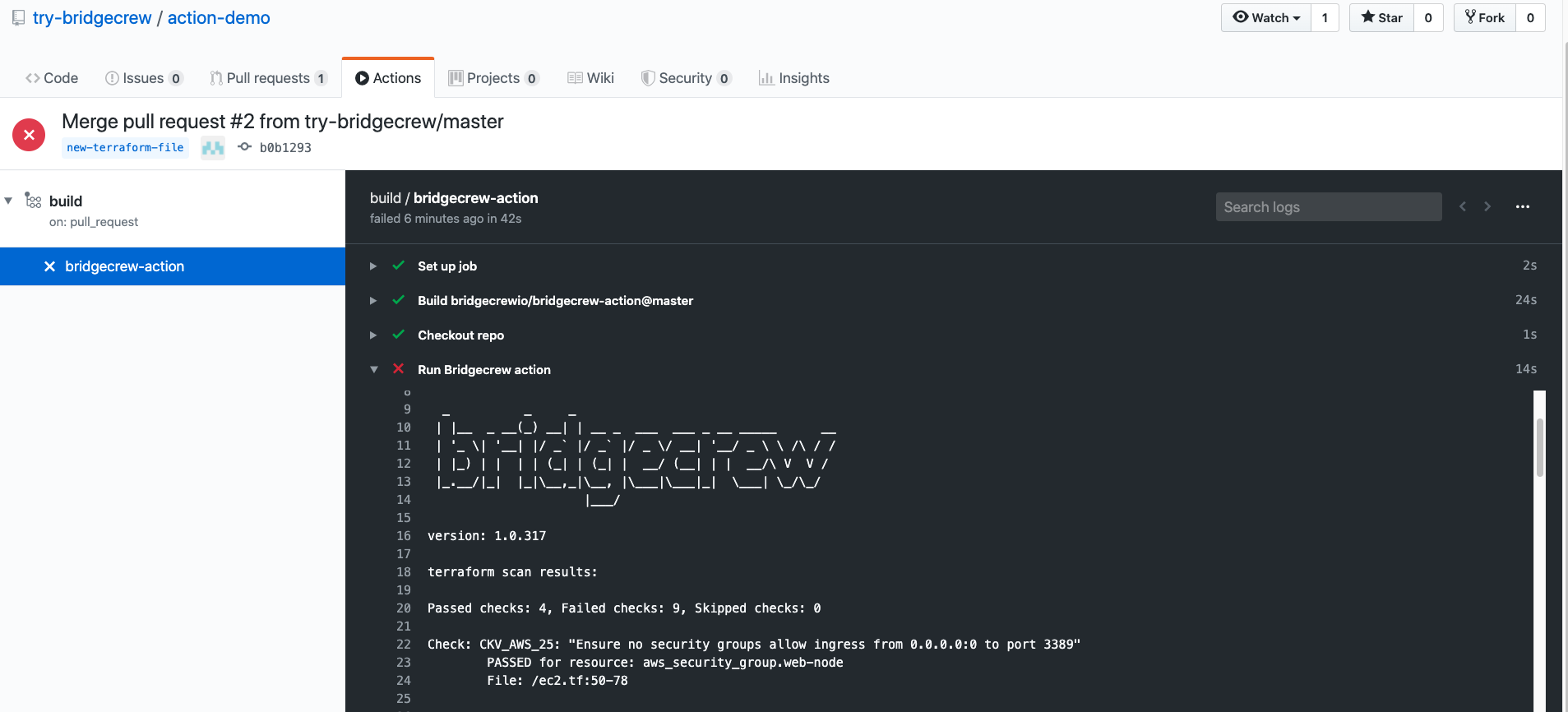

Pull -Anfragen ablehnen, die Konfigurationsfehler der Infrastrukturcode enthalten Finden und Beheben von Ressourcen, die möglicherweise ein Risiko darstellen

Finden und Beheben von Ressourcen, die möglicherweise ein Risiko darstellen