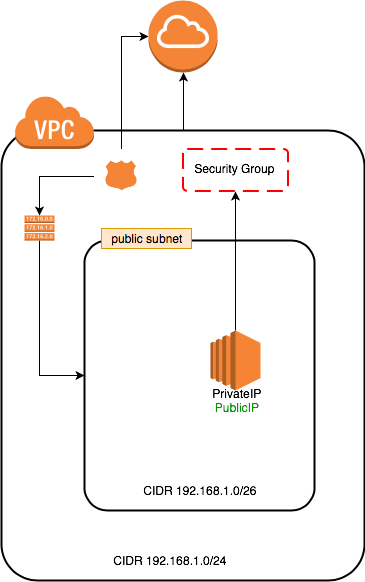

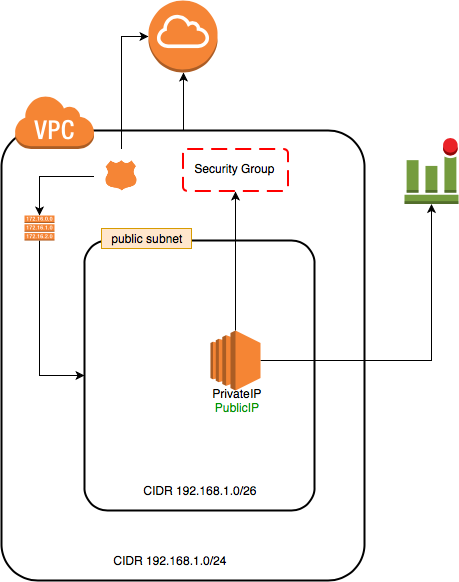

1_1_vpc_1_public_subnet_1_instance_1_internet_gateway.json: pila simple que contiene one VPC , one public subnet , Internet gateway y one instance conectada a Internet a través de la puerta de enlace.

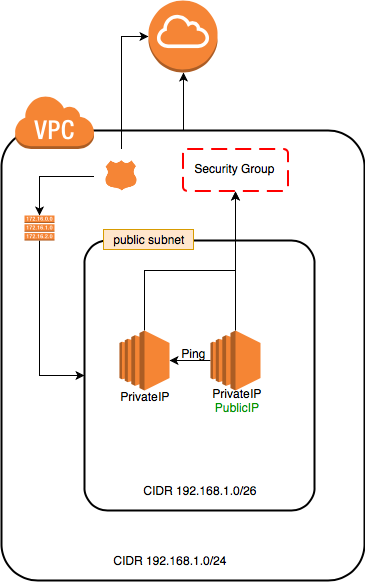

2_1_vpc_1_public_subnet_2_instances_1_internet_gateway.json: pila simple que contiene one VPC , one public subnet , Internet gateway y two instances conectadas a Internet a través de la puerta de enlace.

La muestra anterior se ha actualizado a:

icmp del puerto 8 a todos -1 en SecurityGroup para habilitar la solicitud ping entre las máquinas.

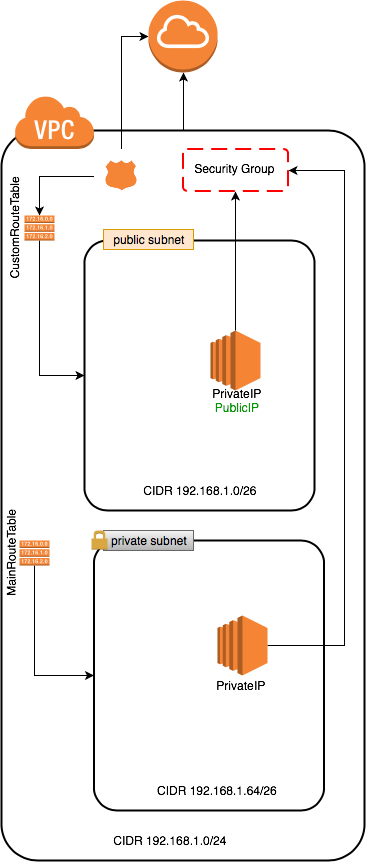

3_1_vpc_1_public_subnet_1_private_subnet_2_instances_1_internet_gateway.json: pila simple que contiene one VPC , one public subnet , one private subnet , Internet gateway y two instances . La public subnet se conectó a Internet a través de la ruta CustomRouteTable en ruta del tráfico a la Internet gateway . La private subnet no está conectada a Internet y usa el MainRouteTable .

La muestra anterior se ha actualizado a:

4_1_vpc_1_public_subnet_1_instance_1_internet_gateway_recovery_alarm.json: igual que VPC/subnet/Internet Gateway (1 instancia) pero se agregó un CloudWatch de alarma de recuperación. UserData agregado para iniciar el servidor Jenkins en 8080 para su uso posterior

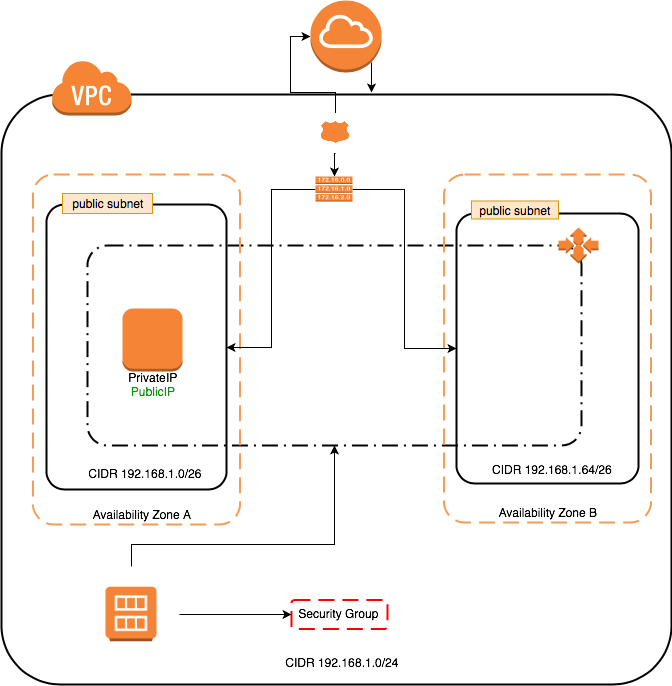

5_1_vpc_2_public_subnet_1_internet_gateway_autoscaling.json: pila simple que contiene one VPC , two public subnets , Internet gateway , launch configruation y autoscaling for one instance min/max two instances . Las subnets se conectaron a Internet a través de la ruta CustomRouteTable en ruta del tráfico a Internet gateway .

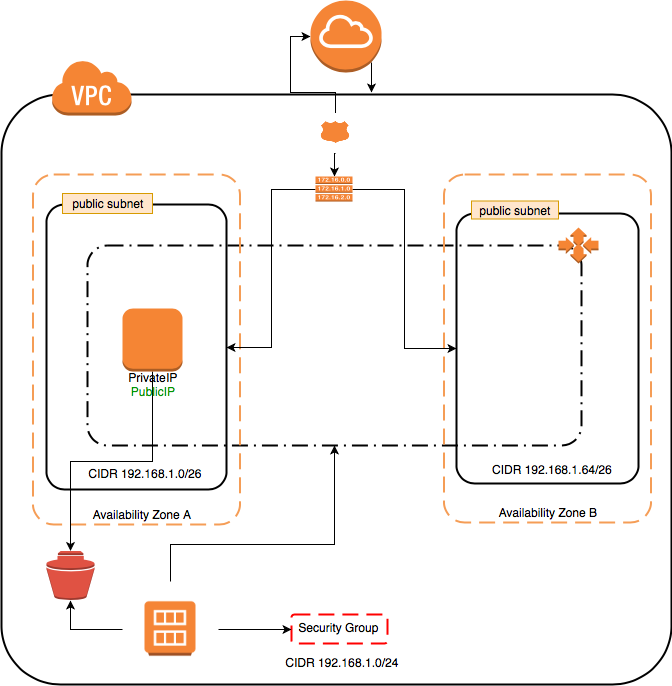

6_1_vpc_2_public_subnet_1_internet_gateway_autoscaling_ebs_recovery.json: igual que las subredes VPC/2/puerta de enlace de Internet/autoscaling (1 instancia max/min) pero el imageId se parametriza como un parámetro optional . Entonces podemos:

aws ec2 create-image --instance-id=i-0ad5005528a7ed71f --name jenkins-instance

Espere hasta que el recibo available para el estado de la imagen.

aws ec2 describe-images --image-id $newImageId --query "Images[].State"

aws cloudformation update-stack --stack-name $stackName --template-url $tempateUrl --parameters ParameterKey=JenkinsAdminPassword,UsePreviousValue=true ParameterKey=AMISnapshot,ParameterValue=$newImageId

aws ec2 terminate-instances --instance-ids $instanceId

Ejecutar a continuación:

aws cloudformation delete-stack --stack-name $stackName

aws cloudformation describe-stacks --stack-name $stackName #wait until return error or stack deleted.

aws ec2 deregister-image --image-id $newImageId

aws ec2 delete-snapshot --snapshot-id $snapshotId

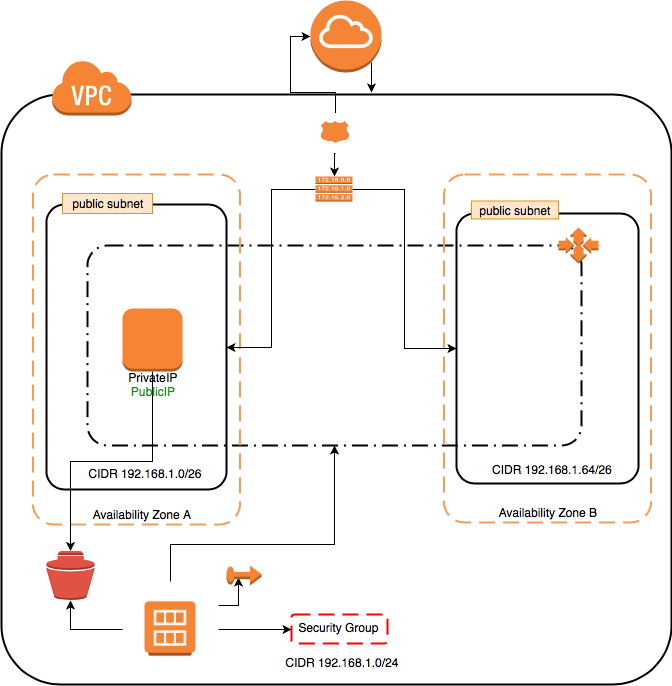

7_1_vpc_2_public_subnet_1_internet_gateway_autoscaling_ebs_recovery_elastic_ip.json: igual que las subredes VPC/2/Internet Gateway/AutoScaling/EBS Recovery (1 instancia MAX/min) pero superando el problema de asignar el problema de PublicIP/private a la nueva instancia en otra zona de disponibilidad, ya que no podemos seguir la zona de disponibilidad. Por defecto, tampoco puede usar una IP elástica como una dirección IP pública para un servidor virtual lanzado por autoescalado.

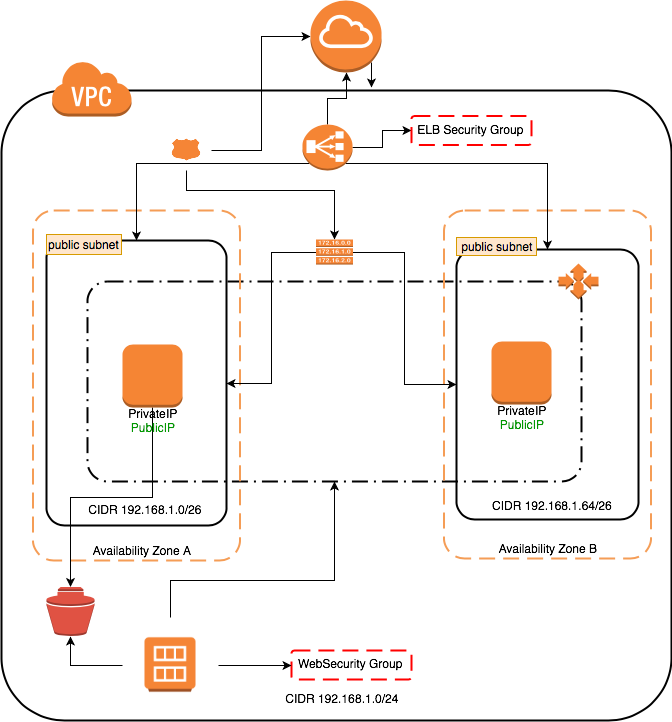

8_1_vpc_2_public_subnet_1_internet_gateway_autoscaling_ebs_recovery_loadbalancer.json: igual que las subredes VPC/2/Gateway de Internet/AutoScaling/EBS Recovery (1 instancia MAX/min) pero superando el problema de asignar el problema de PublicIP/private a la nueva instancia en otra zona de disponibilidad, desde que no podemos seguir la zona de disponibilidad. Por esa razón, se ha creado un Bobalancer para distribuir el tráfico a las instancias de EC2. Una vez que se creó una nueva instancia, se registra al LoadBalaner.