Действие GitHub для запуска статического анализа кода на более чем 40 поддерживаемых языках и возврата идентифицированных проблем в коде.

Кодекс-это инструмент автоматического обзора кода, который позволяет легко гарантировать, что ваша команда пишет высококачественный код, анализируя более 40 языков программирования, таких как PHP, JavaScript, Python, Java и Ruby. Кодекс позволяет вам определить свои собственные правила качества, шаблоны кода и настройки качества, которые вы хотели бы обеспечить соблюдение, чтобы предотвратить проблемы в вашей кодовой базе.

Действие Github GitHub поддерживает следующие сценарии:

По умолчанию действие Github GitHub:

Чтобы использовать действие GitHub с настройками по умолчанию, добавьте следующее в файл .github/workflows/codacy-analysis.yaml в вашем хранилище:

name : Codacy Analysis CLI

on : ["push"]

jobs :

codacy-analysis-cli :

name : Codacy Analysis CLI

runs-on : ubuntu-latest

steps :

- name : Checkout code

uses : actions/checkout@main

- name : Run Codacy Analysis CLI

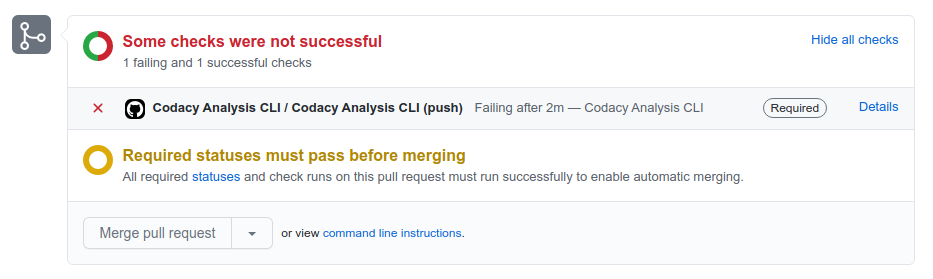

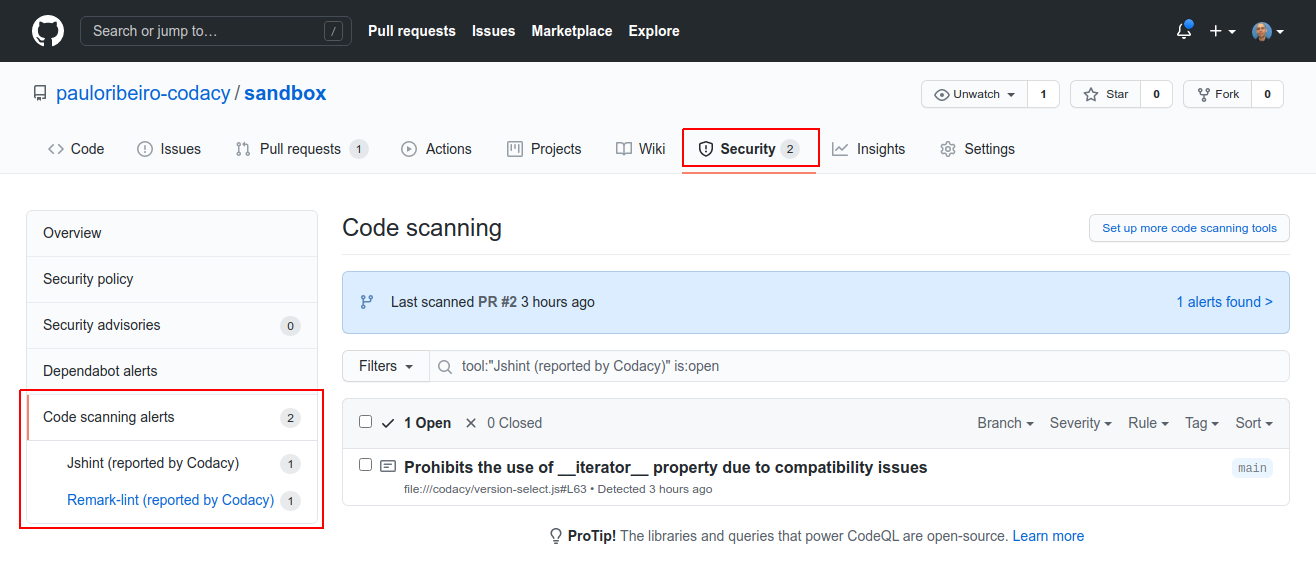

uses : codacy/codacy-analysis-cli-action@master Интегрируйте действие Github Github с помощью сканирования кода GitHub, чтобы отобразить результаты анализа в вашем хранилище в соответствии с безопасностью вкладки, предупреждениям о сканировании кода страницы.

В этом сценарии действие GitHub:

master или main филиал, запустив все поддерживаемые инструменты анализа статического кода для языков, найденных в вашем репозитории.results.sarif , который затем загружается в GitHub.

Чтобы использовать действие GitHub с интеграцией сканирования кода GitHub, добавьте следующее в файл .github/workflows/codacy-analysis.yaml в вашем хранилище:

name : Codacy Security Scan

on :

push :

branches : [ "master", "main" ]

pull_request :

branches : [ "master", "main" ]

jobs :

codacy-security-scan :

name : Codacy Security Scan

runs-on : ubuntu-latest

steps :

- name : Checkout code

uses : actions/checkout@main

- name : Run Codacy Analysis CLI

uses : codacy/codacy-analysis-cli-action@master

with :

output : results.sarif

format : sarif

# Adjust severity of non-security issues

gh-code-scanning-compat : true

# Force 0 exit code to allow SARIF file generation

# This will hand over control about PR rejection to the GitHub side

max-allowed-issues : 2147483647

# Upload the SARIF file generated in the previous step

- name : Upload SARIF results file

uses : github/codeql-action/upload-sarif@main

with :

sarif_file : results.sarif Используйте действие GitHub, чтобы запустить любой из контейнерных инструментов на стороне клиента, поддерживаемых Codacy, и загрузите результаты анализа в кодировку.

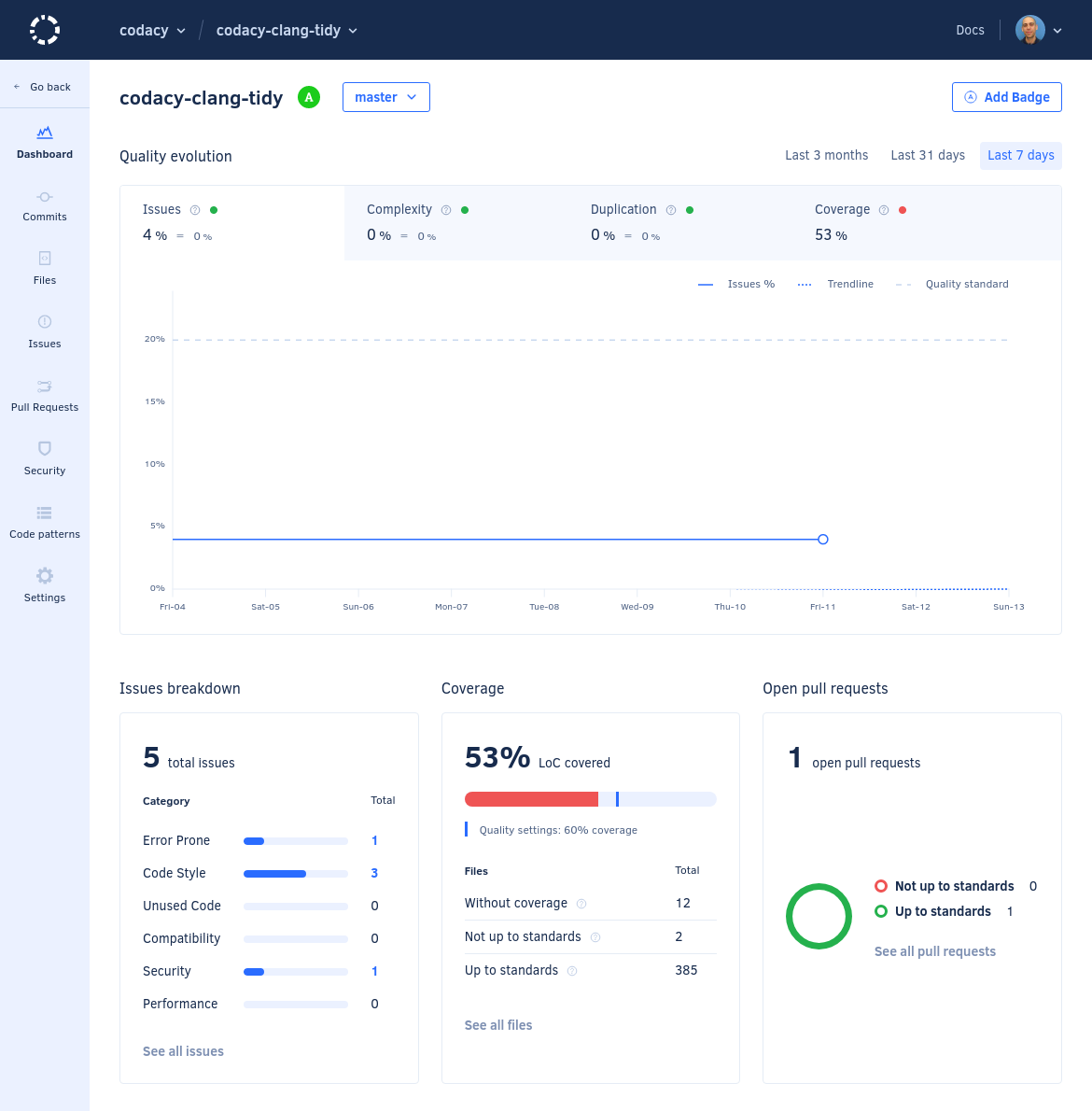

В этом сценарии действие GitHub:

После этого Codacy отображает результаты анализа ваших коммитов и запросов на привлечение на информационных панелях пользовательского интерфейса и, опционально, сообщает о состоянии анализа непосредственно в ваших запросах на вытягивание GitHub.

Чтобы использовать действие GitHub с интеграцией кода:

На кодеровке включите контейнерный инструмент на стороне клиента и настройте соответствующие шаблоны кода на странице шаблонов кода репозитория.

На кодеровке включите анализ запуска через сервер сборки в ваших настройках репозитория, General General , анализ репозитория .

Эта настройка позволяет кодеги ждать результатов локального анализа, прежде чем возобновить анализ ваших коммитов.

Установите токен API, чтобы дать GitHub проверяла подлинность на кодаби:

CODACY_PROJECT_TOKEN .CODACY_API_TOKEN .

️ Никогда не пишите токены API в ваши файлы конфигурации и сохраняйте свои токены API хорошо защищенными, поскольку они предоставляют владельцу разрешения на ваши проекты на кодировке.

Добавьте следующее в файл .github/workflows/codacy-analysis.yaml <CLIENT_SIDE_TOOL_NAME>

name : Codacy Analysis CLI

on : ["push"]

jobs :

codacy-analysis-cli :

name : Codacy Analysis CLI

runs-on : ubuntu-latest

steps :

- name : Checkout code

uses : actions/checkout@main

- name : Run Codacy Analysis CLI

uses : codacy/codacy-analysis-cli-action@master

with :

tool : <CLIENT_SIDE_TOOL_NAME>

project-token : ${{ secrets.CODACY_PROJECT_TOKEN }}

# or

# api-token: ${{ secrets.CODACY_API_TOKEN }}

upload : true

max-allowed-issues : 2147483647Если вы запускаете инструмент на стороне клиента GO, вы также должны настроить среду GO, прежде чем запустить действие CLI GitHub CODACY. Мы рекомендуем использовать действие настройки Github для этого:

- name : set-up go

uses : actions/setup-go@v3

with :

# Go version currently supported by Codacy

go-version : 1.19.1При желании укажите следующие параметры для запуска автономных инструментов на стороне клиента:

run-gosec : " true "

run-staticcheck : " true "Из-за сложной оркестровки инструментов Clang-Tidy и Faux PAS, действие может получить вместо этого выходные файлы инструментов и загружать их на кодировку:

clang-tidy-output : " path/to/output "

faux-pas-output : " path/to/output "Если вы хотите запустить автономные инструменты на стороне клиента, а не все контейнерные инструменты, поддерживаемые Codacy, укажите:

run-docker-tools : " false "Необязательно, включите интеграцию GitHub на кодиру, чтобы получить информацию об анализе измененных файлов непосредственно по вашим запросам на привлечение.

Действие Github Github является оберткой для запуска CODACY Analysis CLI. Список поддерживаемых входных параметров, см. action.yml . Чтобы передать входные параметры в действие, обновите связанную with картой.

Следующий пример ограничивает анализ в каталоге src и предоставляет дополнительную информацию, установив verbose true .

- name : Run Codacy Analysis CLI

uses : codacy/codacy-analysis-cli-action@master

with :

directory : src

verbose : true Мы любим вклад, отзывы и отчеты об ошибках. Если вы столкнетесь с проблемами при выполнении этого действия, откройте проблему в этом репозитории.