xcnotaryはもう必要ありません! Appleのドキュメントで説明されているように、 xcrun notarytool --wait使用してください:公証化ワークフローのカスタマイズ

ここに示されている簡潔な例がある:#22(コメント)

MacOSアプリを公証するには、バンドルのジッピング、Appleにアップロードすること、公証サービスのポーリングなど、一連の手動の手順が含まれます。

xcnotaryこれらの手順を自動化します。それ:

stderrに出力します。

# Install

brew install akeru-inc/tap/xcnotary

# Upgrade

brew update

brew upgrade akeru-inc/tap/xcnotary送信せずに入力のさまざまなコード署名チェックを実行するには:

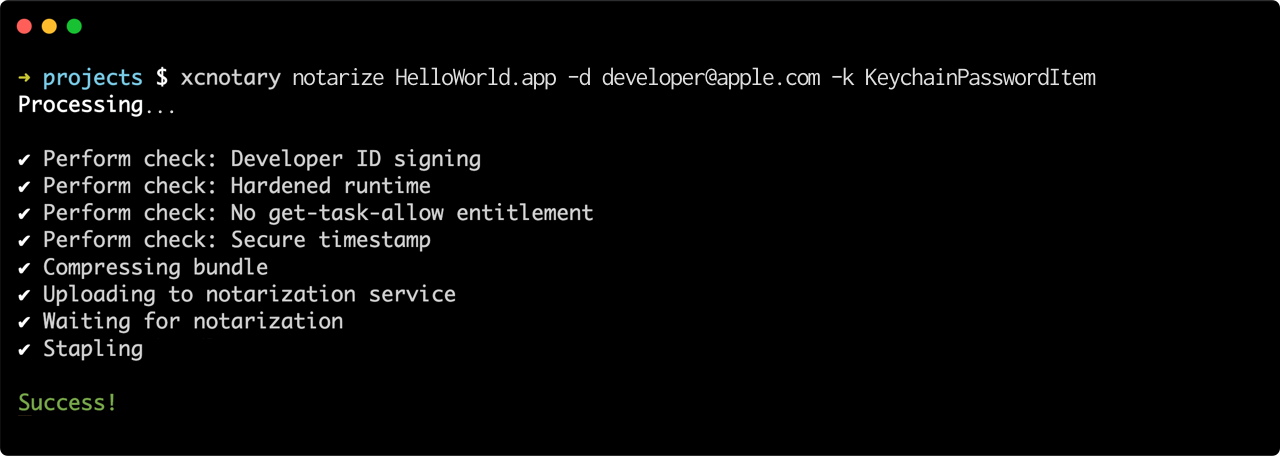

xcnotary precheck < input path >コード署名チェックを実行するには、公証サービスに提出し、応答を待つことをブロックします。

xcnotary notarize < input path >

--developer-account < Apple Developer account >

--developer-password-keychain-item < name of keychain item, see below >

[--provider < provider short name > ]

[--no-precheck]サポートされている入力:

このツールは、Apple開発者のパスワードを処理しません。代わりに、Xcodeのヘルパーaltool 、キーチェーンからアプリ固有のApple開発者IDパスワードを直接読み取ります。 xcrun altool --store-password-in-keychain-itemのドキュメントを参照して、適切なキーチェーンアイテムをセットアップしてください。

開発者アカウントが複数のチームに関連付けられている場合、オプションの--provider引数を指定する必要があります。この値は、次のコマンドを実行し、表示される「ProviderShortName」に注目することで取得できます。

xcrun altool --list-providers -u " $DEVELOPER_ACCOUNT_USERNAME " -p " @keychain: $PASSWORD_KEYCHAIN_ITEM "Xcodeのaltool 、ドキュメントで概説されているように、いくつかのAppleホストに接続します。

公証化が失敗すると、 xcnotaryはポート443のhttps://osxapps-ssl.itunes.apple.com/に接続して、障害ログを取得します。

Appleのドキュメントには、「公証が成功したとしても、常にログファイルを確認してください。次の提出前に修正できる警告が含まれている可能性があるため、常にログファイルを確認してください。」

xcnotary 、完了時に公証サービスの応答を取得して表示します。

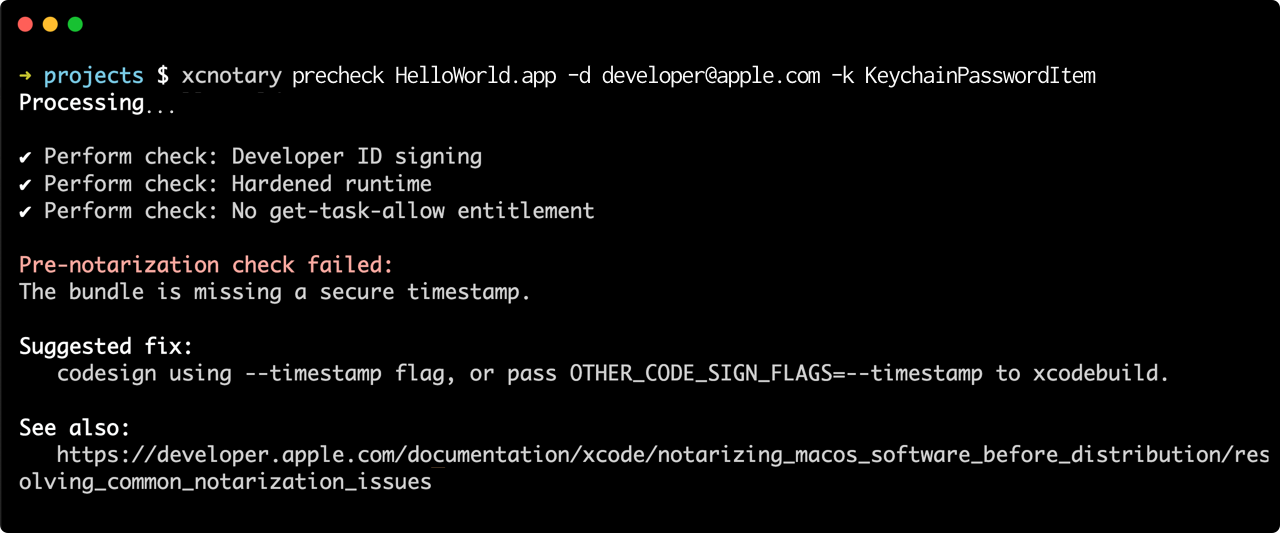

xcnotary Appleにアップロードする前に、いくつかの一般的な公証化の問題について入力を確認しようとします。絶対確実ではありませんが、これらのチェックは、間違ったコード署名フラグのために回答が失敗するのを待つ数分を節約する可能性があります。

入力がアプリバンドルの場合、次のチェックが実行されます。

入力が.dmgまたは.pkgの場合、開発者ID署名チェックのみが実行されます。つまり、内容を抽出せずに実行できるチェックのみです。ワークフローでは、パッケージ化する前にバンドルターゲットでxcnotary precheckを実行することができます。

まれに、公証サービスの応答を使用して、コード署名の問題を直接トラブルシューティングすることが役立つ場合があります。そうするには、 xcnotary notarizeを呼び出すときに--no-precheckを指定します。

次の例では、「セキュアタイムスタンプ」で署名するコードなど、さまざまな必要なビルドフラグを設定します。

xcodebuild

-target < target >

-scheme < scheme >

-configuration Release

-derivedDataPath .xcodebuild

" CODE_SIGN_IDENTITY=Developer ID Application: <team name> "

" OTHER_CODE_SIGN_FLAGS=--timestamp --options=runtime "

CODE_SIGN_INJECT_BASE_ENTITLEMENTS=NO

CODE_SIGN_STYLE=Manual CODE_SIGN_IDENTITY 、対応するキーチェーン証明書と一致する必要があります。

--options=runtime硬化したランタイム環境にバイナリをオプテンする効果があることに注意してください。 Xcodeのターゲット設定>「署名と機能」で「硬化したランタイム」機能を最初に手動で有効にし、アプリケーションが予想どおりに機能することを確認したいと思うでしょう。そこでは、ランタイムの制限を緩和するための資格を追加することもできます。

pkgbuild

--component < path to bundle built according to above specs >

--sign " Developer ID Installer: <team name> "

--timestamp

< output_pkg_name.pkg >DMGを作成した後のコード設計:

codesign -s " Developer ID Application: <team> " < dmg >ログを変更します

機能リクエスト/コメント/質問?書き込み:[email protected]