xcnotary ya no es necesario! Use xcrun notarytool --wait como se describe en los documentos de Apple: Personalización del flujo de trabajo de notarización

Con un ejemplo conciso dado aquí: #22 (comentario)

La notarización de una aplicación MacOS implica una serie de pasos manuales, que incluyen crecer un paquete, subirlo a Apple y encuestar el servicio de notarización.

xcnotary AUTOMATA ESTOS PASOS PARA USTED. Él:

stderr .

# Install

brew install akeru-inc/tap/xcnotary

# Upgrade

brew update

brew upgrade akeru-inc/tap/xcnotaryPara realizar varias comprobaciones de firma de código en la entrada sin enviar:

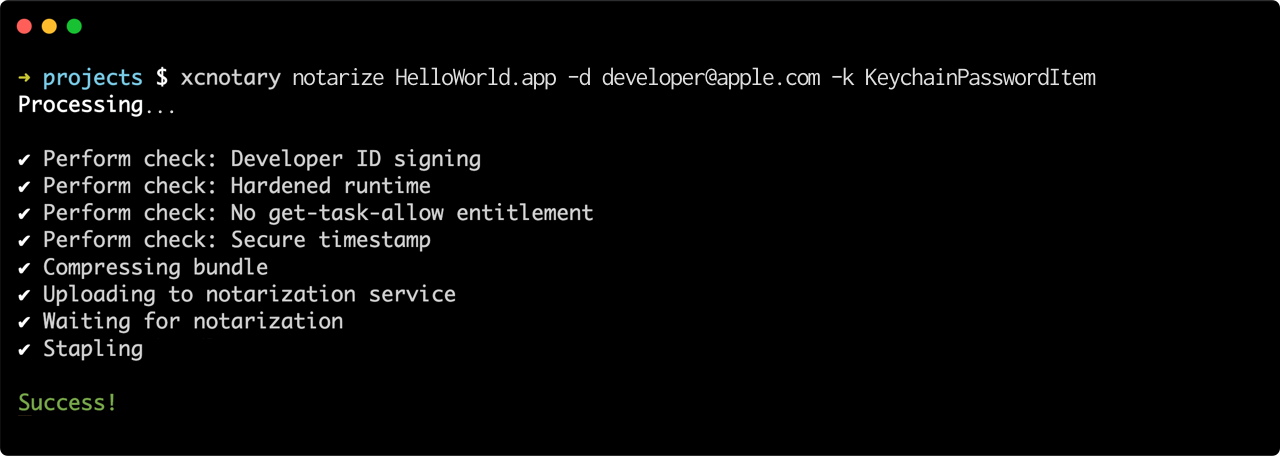

xcnotary precheck < input path >Para realizar verificaciones de firma de código, envíe al servicio de notarización y bloquee la respuesta de la respuesta:

xcnotary notarize < input path >

--developer-account < Apple Developer account >

--developer-password-keychain-item < name of keychain item, see below >

[--provider < provider short name > ]

[--no-precheck]Entradas compatibles:

Esta herramienta no maneja la contraseña de su desarrollador de Apple. En su lugar, el Helper altool de Xcode lee una contraseña de ID de desarrollador de Apple específica de la aplicación directamente desde el llavero. Consulte la documentación para xcrun altool --store-password-in-keychain-item para configurar un elemento de llavero adecuado.

El argumento Opcional --provider debe especificarse si la cuenta del desarrollador está asociada con más de un equipo. Este valor se puede obtener ejecutando el siguiente comando y observando el "ProviderShortName" que se muestra.

xcrun altool --list-providers -u " $DEVELOPER_ACCOUNT_USERNAME " -p " @keychain: $PASSWORD_KEYCHAIN_ITEM " altool de Xcode se conectará a varios hosts de Apple como se describe en la documentación.

Cuando falla la notarización, xcnotary se conectará a https://osxapps-ssl.itunes.apple.com/ en el puerto 443 para recuperar el registro de falla.

La documentación de Apple aconseja: "Siempre verifique el archivo de registro, incluso si la notarización tiene éxito, porque puede contener advertencias que puede solucionar antes de su próxima presentación".

xcnotary obtendrá y mostrará la respuesta del servicio de notarización al finalizar.

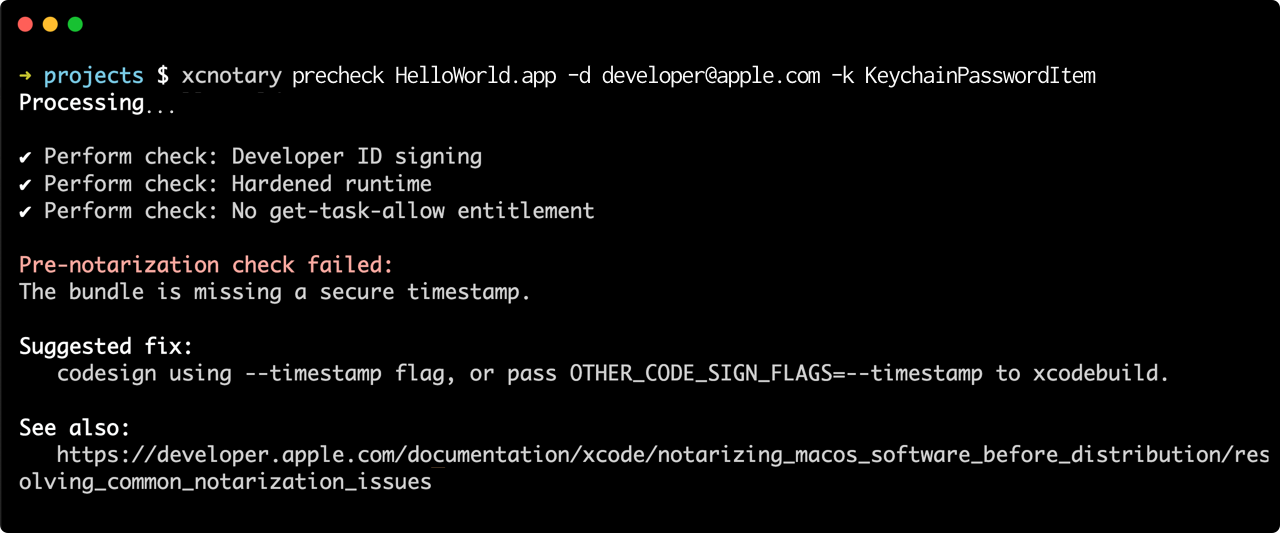

xcnotary intenta verificar la entrada para algunos problemas de notarización comunes antes de cargarla a Apple. Si bien no es infalible, estos cheques pueden ahorrarle minutos esperando que una respuesta solo falle debido a un indicador de firma de código incorrecto.

Cuando la entrada es un paquete de aplicaciones, se realizarán las siguientes comprobaciones:

Cuando la entrada es un .dmg o un .pkg , solo se realiza la verificación de firma de ID del desarrollador, es decir, la única verificación que se puede realizar en el momento sin extraer el contenido. En su flujo de trabajo, es posible que desee ejecutar xcnotary precheck en su objetivo de paquete antes de empacarlo.

En casos raros, puede ser útil solucionar problemas de firma de código directamente utilizando la respuesta del servicio de notarización. Para hacerlo, especifique --no-precheck al invocar xcnotary notarize .

Los siguientes ejemplos establecen varios indicadores de compilación necesarios, como la firma de código con una "marca de tiempo segura".

xcodebuild

-target < target >

-scheme < scheme >

-configuration Release

-derivedDataPath .xcodebuild

" CODE_SIGN_IDENTITY=Developer ID Application: <team name> "

" OTHER_CODE_SIGN_FLAGS=--timestamp --options=runtime "

CODE_SIGN_INJECT_BASE_ENTITLEMENTS=NO

CODE_SIGN_STYLE=Manual CODE_SIGN_IDENTITY debe coincidir con el certificado del llavero correspondiente.

Tenga en cuenta que --options=runtime tendrá el efecto de optar en su binario al entorno de tiempo de ejecución endurecido. Lo más probable es que primero desee habilitar manualmente la capacidad de "tiempo de ejecución endurecido" en la configuración de destino de Xcode> "Firmación y capacidades" y asegurarse de que su aplicación funcione como se esperaba. Allí, también puede agregar cualquier derecho para relajar las restricciones de tiempo de ejecución.

pkgbuild

--component < path to bundle built according to above specs >

--sign " Developer ID Installer: <team name> "

--timestamp

< output_pkg_name.pkg >CodeSign después de crear el DMG:

codesign -s " Developer ID Application: <team> " < dmg >Registro de cambio

Solicitudes de funciones/comentarios/preguntas? Escribir: [email protected]