Pe-Packer هو باكر بسيطة لملفات Windows PE . يمكن لملف PE الجديد بعد التعبئة عرقلة عملية الهندسة العكسية.

سيفعل الأشياء التالية عند تعبئة ملف PE :

عند تشغيل ملف PE معبأة ، سوف يقوم إدخال الصدفة بفك تشفير البرنامج الأصلي وتحميله على النحو التالي:

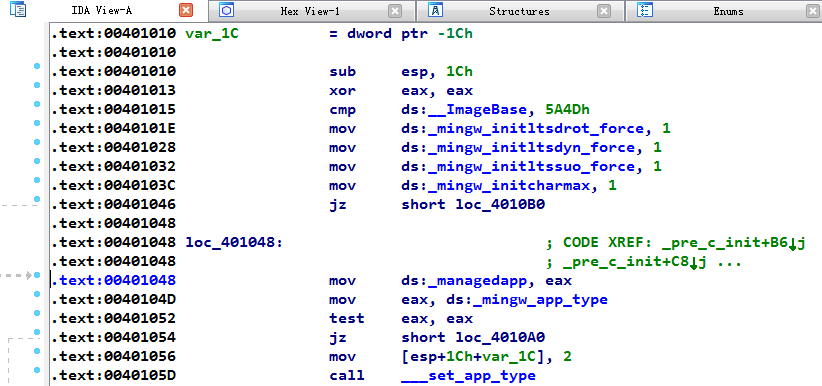

قبل التعبئة ، يمكن أن يؤدي استخدام بعض أدوات التفكيك إلى تفكيك الملف القابل للتنفيذ لتحليل الرمز ، مثل IDA Pro .

تفكيك الرمز.

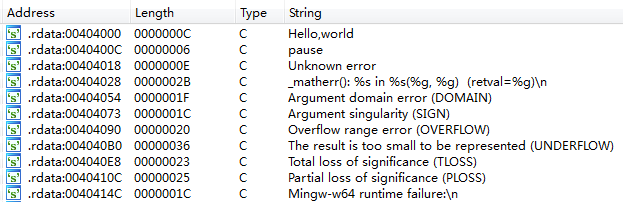

البحث عن سلاسل ثابتة.

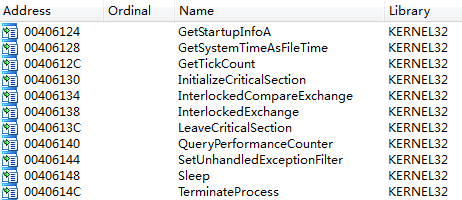

تحليل جدول الاستيراد.

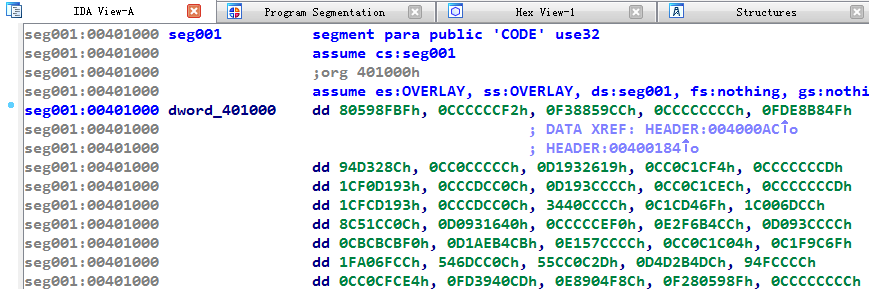

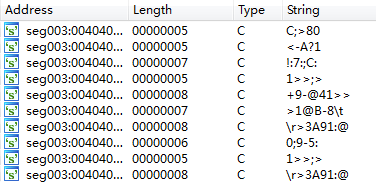

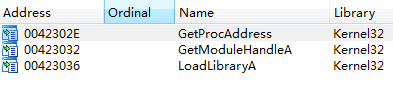

بعد التعبئة ، سيتم إعاقة التحليل العكسي.

تفكيك الرمز.

البحث عن سلاسل ثابتة.

تحليل جدول الاستيراد.

هذا المشروع هو مجرد عرض تجريبي للمبتدئين لدراسة تنسيق Windows PE ولغة التجميع . لا يزال لديه بعض مشاكل التوافق والأخطاء التي لا يمكن استخدامها في الممارسة العملية.

يجب أن يقوم المشروع بتكوين/لنظام التشغيل Windows 32 بت ، ويمكنه فقط معالجة برامج 32 بت .exe الآن.

i686 Architecture.PATH لهذه الأدوات الثلاث.mkdir -p build

cd build

cmake .. -D CMAKE_C_COMPILER=gcc -G " MinGW Makefiles "

cmake --build . أو قم بتشغيل ملف build.ps1 مباشرة:

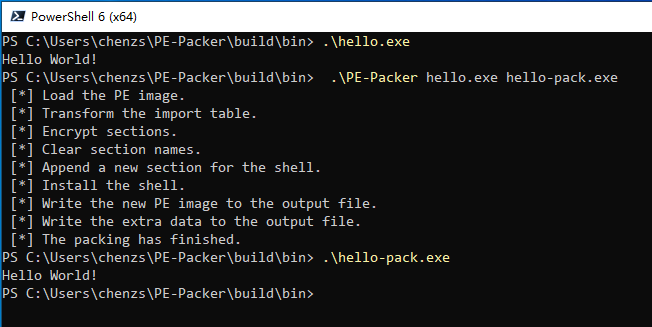

PS> .build.ps1 لحزم البرنامج ، يجب تحديد اسم الإدخال واسم الإخراج .

PE-Packer <input-file> <output-file>على سبيل المثال:

PE-Packer hello.exe hello-pack.exe يمكنك استخدام doxygen لإنشاء المستند.

موزعة تحت رخصة معهد ماساتشوستس للتكنولوجيا . انظر LICENSE لمزيد من المعلومات.