action sqlcheck

v1.5.0

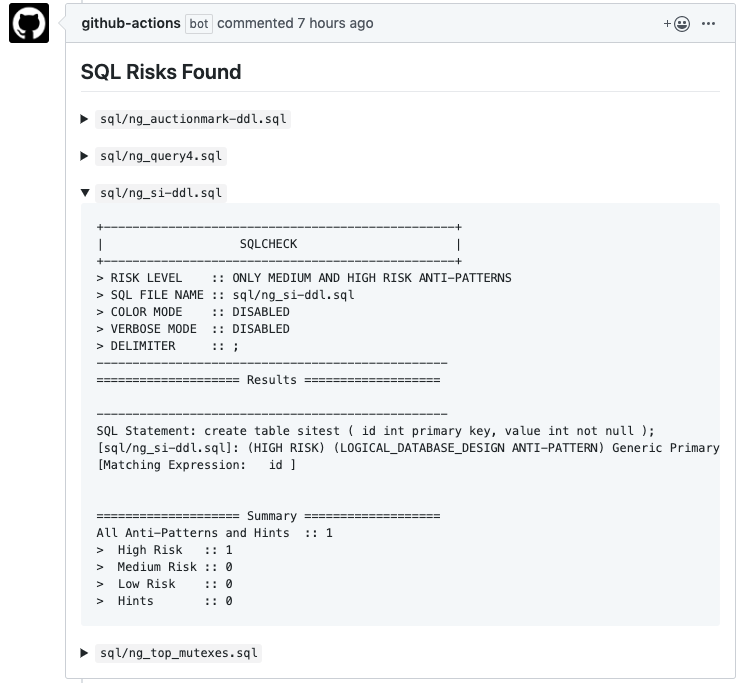

當請求PR時,使用SQLCheck自動識別SQL查詢中的反圖案的GitHub動作,如果在查詢中發現了風險,請在PR時對PR發表評論

支持pull_request事件類型。

| 範圍 | 必需的 | 預設值 | 描述 |

|---|---|---|---|

post-comment | 錯誤的 | 真的 | 如果是真的,請發表評論 |

token | 真的 | “” | 為了向PR添加評論,GitHub令牌 |

risk-level | 錯誤的 | 3 | 一組SQL抗模式要檢查:1,2或3 -1(所有反模式,默認) -2(僅中等和高風險抗模式) -3(只有高風險的反原案) |

verbose | 錯誤的 | 錯誤的 | 將詳細警告添加到SQLCHECK分析結果 |

postfixes | 錯誤的 | “ SQL” | 匹配的文件後綴列表。支持的分離器是逗號(折舊)和在多行字符串中重新返回 |

directories | 錯誤的 | “” | 目錄的路徑在該路徑下檢查任何文件是否屬於存儲庫的一部分。默認情況下,操作僅檢查PR查詢中的文件。通過指定目錄,操作不再在PR查詢中檢查文件,而是在目錄下的文件(MaxDepth 3)。支持的分離器是在多行字符串中返回的 |

| 範圍 | 描述 |

|---|---|

issue-found | 在SQLCHECK ACTION檢查的文件中發現了一個布爾值 |

.github/Workflows/test1.yml

name : sqlcheck workflow1

on : pull_request

jobs :

sqlcheck :

name : sqlcheck job

runs-on : ubuntu-latest

steps :

- uses : actions/checkout@master

- uses : yokawasa/[email protected]

with :

post-comment : true

risk-level : 3

verbose : false

token : ${{ secrets.GITHUB_TOKEN }}.github/workflows/test2.yml

name : sqlcheck workflow2

on : pull_request

jobs :

sqlcheck :

name : sqlcheck job

runs-on : ubuntu-latest

steps :

- uses : actions/checkout@master

- uses : yokawasa/[email protected]

id : sqlcheck

with :

post-comment : true

risk-level : 3

verbose : true

token : ${{ secrets.GITHUB_TOKEN }}

postfixes : |

sql

sqlx

schema

directories : |

sql

build/sql_dir

tests/sql_dir

- name : Get output

run : echo "Issues found in previous step"

if : steps.sqlcheck.outputs.issue-found