jpcap mitm

1.0.0

该应用程序解决了 LAN 攻击和数据嗅探的问题。它可以对局域网内的任意目标终端进行点对点攻击,嗅探目标终端的上下行互联网数据。针对网络数据的多源异构性和实时性,结合MongoDB天然的NoSQL特性,设计了针对性的检测监控引擎。

1. Server: The core technology used in the backend is SpringBoot. The core technologies used for network attacks include winpcap, jpcap, ARP Spoofing (ARP deception), MITM (Man-in-the-Middle Attack), and network packet grouping/degrouping, decompression, and restoration.

2. Client: The core technologies used in the frontend include Angular6, ECharts, etc.

3. Packaging and Deployment: The front-end and back-end are packaged into the same jar file using Maven.

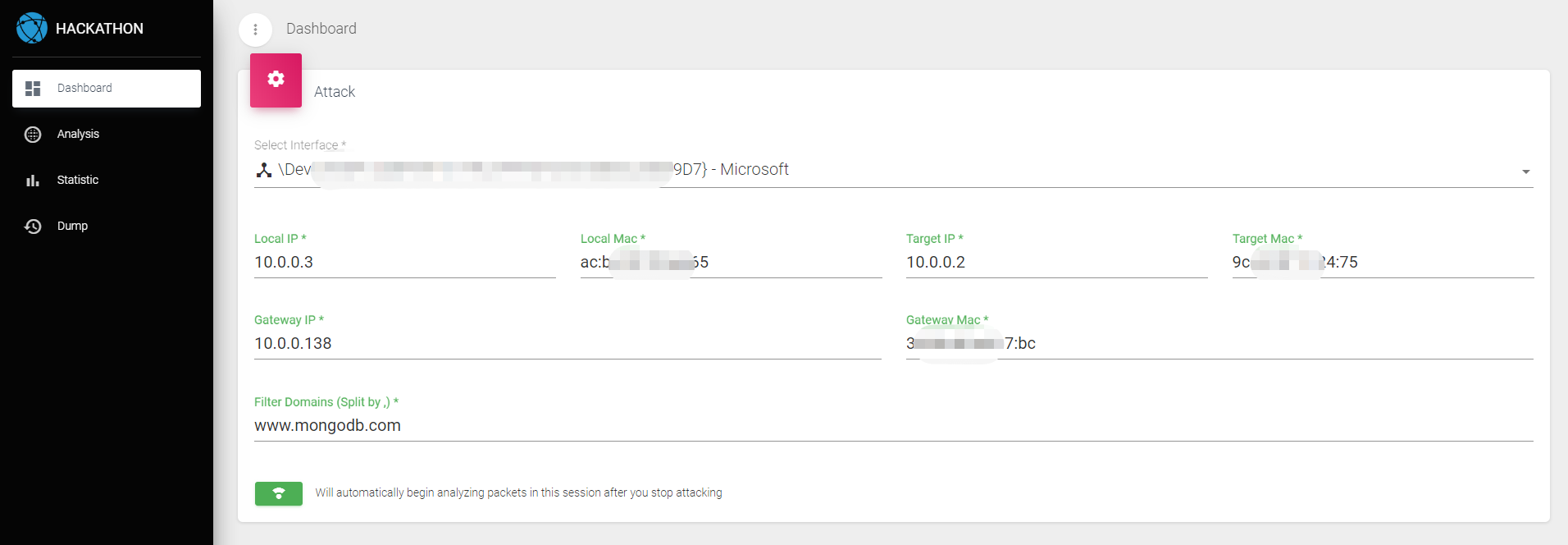

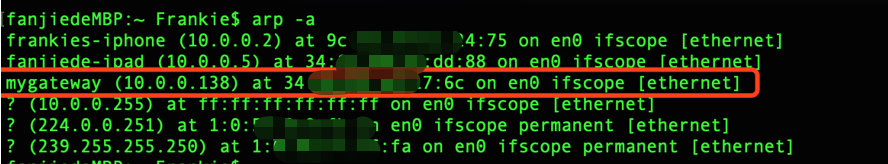

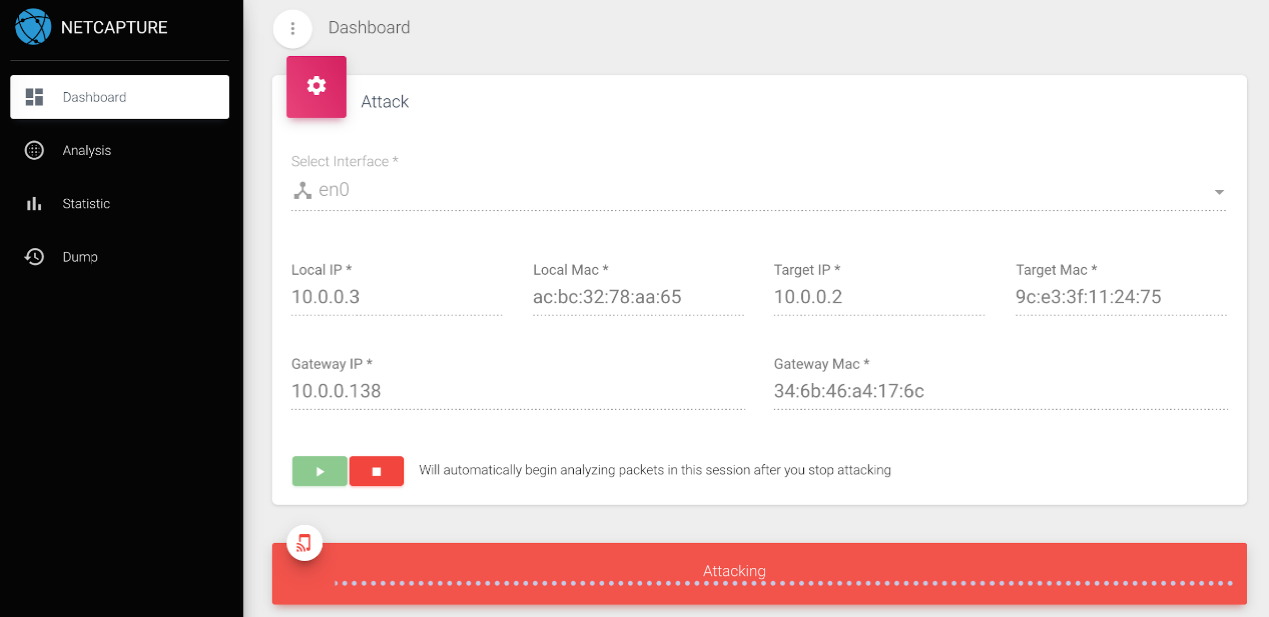

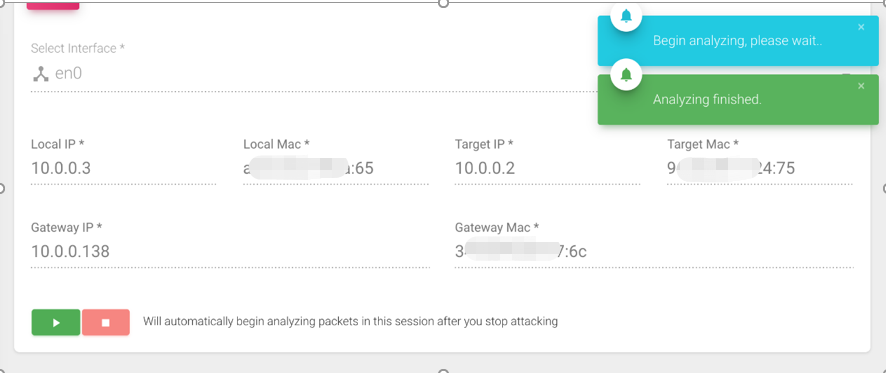

sudo sysctl -w net.inet.ip.forwarding=1 。检查 IP 转发是否已启用(应为 1): sudo sysctl -a | grep net.inet.ip.forwarding 。系统重启后,IP转发将恢复为默认关闭状态,因此必须重新启用;否则,被攻击的目标将无法正常访问互联网。libjpcap.jnilib复制到/Library/Java/Extensions/ 。mvn package -Dmaven.test.skip=true ,将jpcap-mitm.jar复制到任意目录作为工作目录,并创建data/db该工作目录中的文件夹作为 MongoDB 数据文件夹。Install ChmodBPF.pkg包,双击安装该软件包。 mongod --dbpath=data/db 。几秒钟后,等待 MongoDB 服务成功运行,并打印类似以下内容的日志:*** waiting for Connections on port 27017。cmd ,然后右键单击以管理员身份运行命令行。在命令行中导航到D:mitm ,然后运行java -jar jpcap-mitm.jar 。等待服务成功运行并打印类似以下内容的日志:*** Started Application in ** Seconds。http://localhost:8888 ,或通过http://<local IP>:8888从另一台设备远程访问该程序。Select interface选择正确的网卡,设置本地IP和MAC、目标手机IP和MAC、网关(路由器)IP和MAC。请注意,这些都是内部网络 IP,并且应该位于同一子网中。ifconfig以查找 IPv4 地址、物理地址和默认网关。运行arp -a查找网关的 MAC。control+c在命令行窗口中关闭jpcap-mitm.jar进程,然后重新启动程序。regedit ,然后选择注册表编辑器。右键单击以管理员身份运行注册表编辑器。导航到注册表项HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/Tcpip/Parameters ,选择IPEnableRouter项并将值更改为 1。D:mitm作为工作目录。在与工作目录相同的根目录中,创建 MongoDB 数据文件夹data/db 。例如,如果根目录为D ,则创建文件夹D:datadb 。mvn package -Dmaven.test.skip=true ,将jpcap-mitm.jar和Jpcap.dll复制到工作目录,并创建data/db此工作目录中的data/db文件夹作为 MongoDB 数据文件夹。 cmd ,然后右键单击以管理员身份运行命令行。导航到D: ,然后运行mongod 。几秒后,等待MongoDB服务成功运行,并打印类似如下的日志:*** waiting for Connections on port 27017。请勿使用鼠标左键在命令行窗口中选择任何内容。所选状态将导致服务暂停。cmd ,然后右键单击以管理员身份运行命令行。在命令行中导航到D:mitm ,然后运行java -jar jpcap-mitm.jar 。等待服务成功运行并打印类似以下内容的日志:*** Started Application in ** Seconds。http://localhost:8888 ,或通过http://<local IP>:8888从另一台设备远程访问该程序。Select interface选择正确的网卡,设置本地IP和MAC、目标手机IP和MAC、网关(路由器)IP和MAC。请注意,这些都是内部网络 IP,并且应该位于同一子网中。cmd ,然后右键单击以管理员身份运行命令行。在命令行中输入ipconfig /all找到无线网卡 Wi-Fi 部分,找到 IPv4 地址、物理地址和默认网关。运行arp -a查找网关的 MAC。control+c在命令行窗口中关闭jpcap-mitm.jar进程,然后重新启动程序。HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersInterfaces{*} 。该列表对应于接口列表。依次查看每个接口项,看看哪个配置与当前服务器IP匹配,即表示我们需要选择的接口。本项目前端界面如下

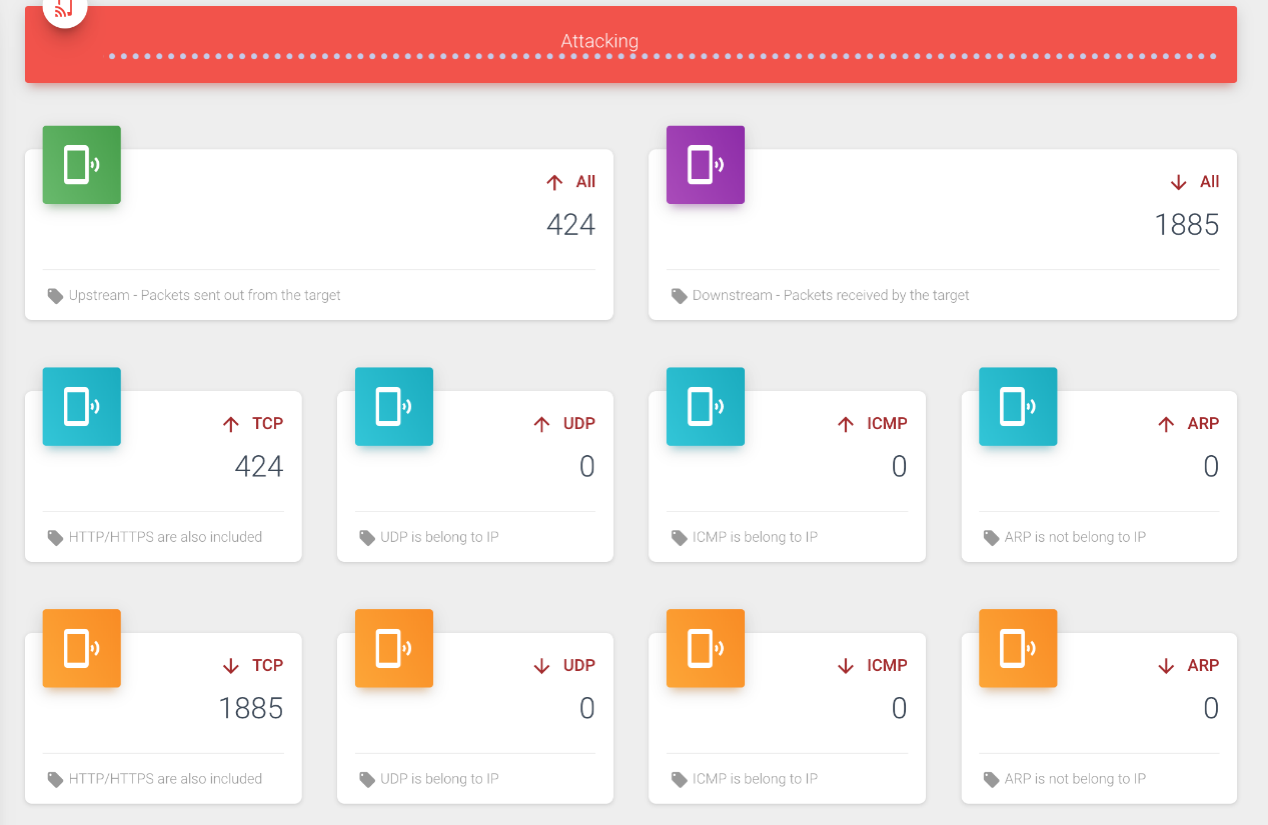

局域网攻击页面

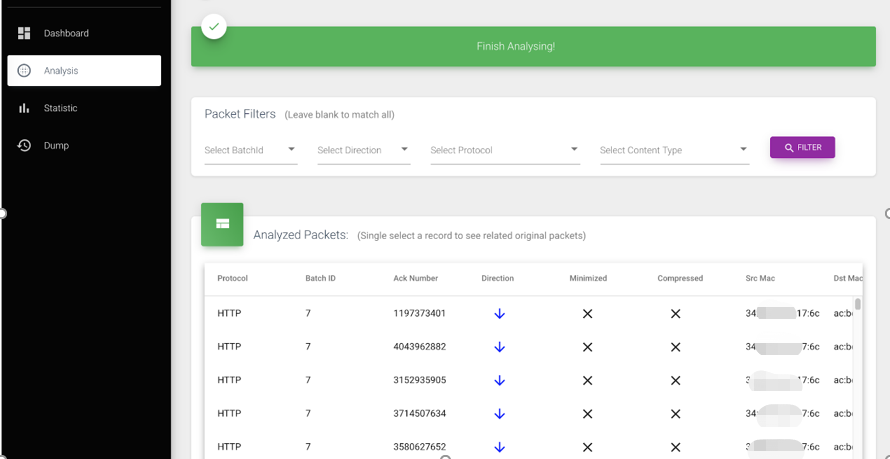

数据包分析页面

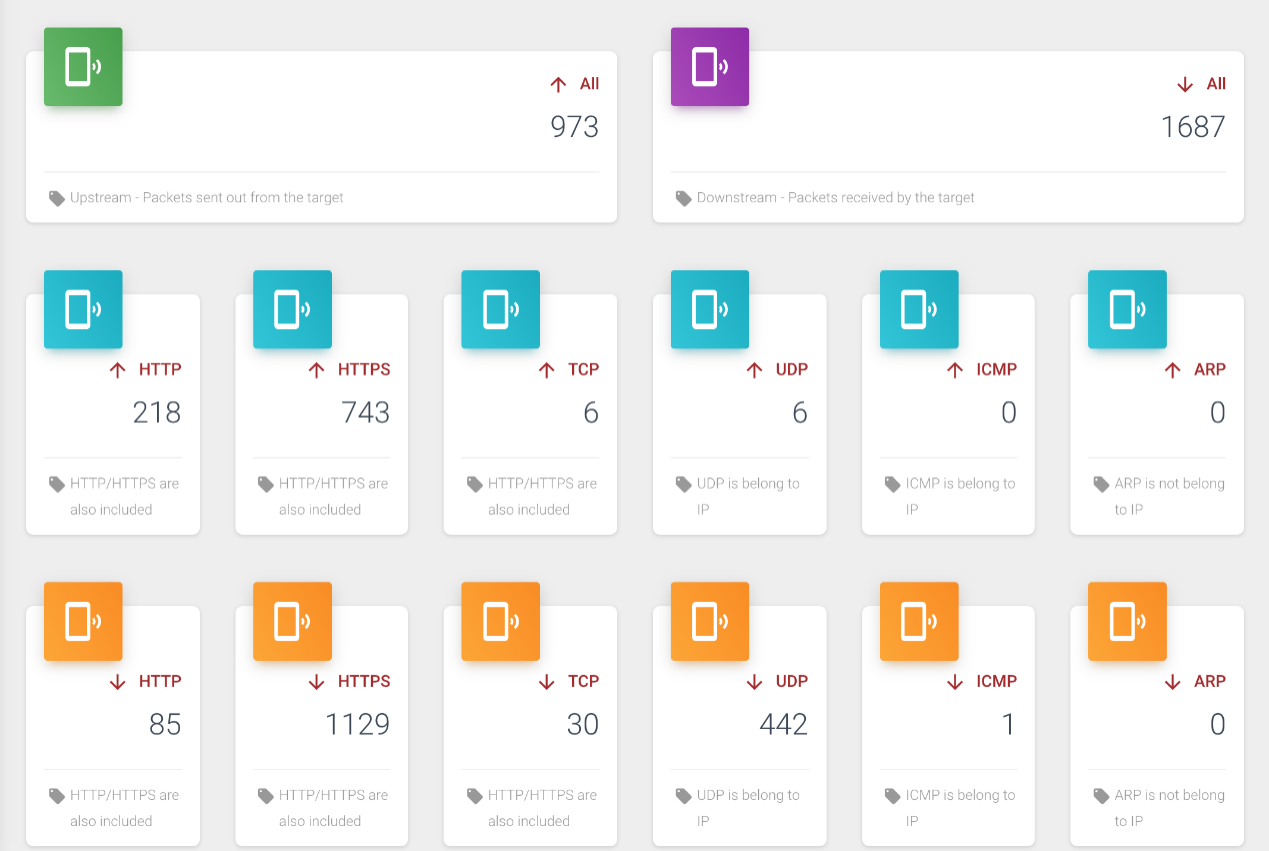

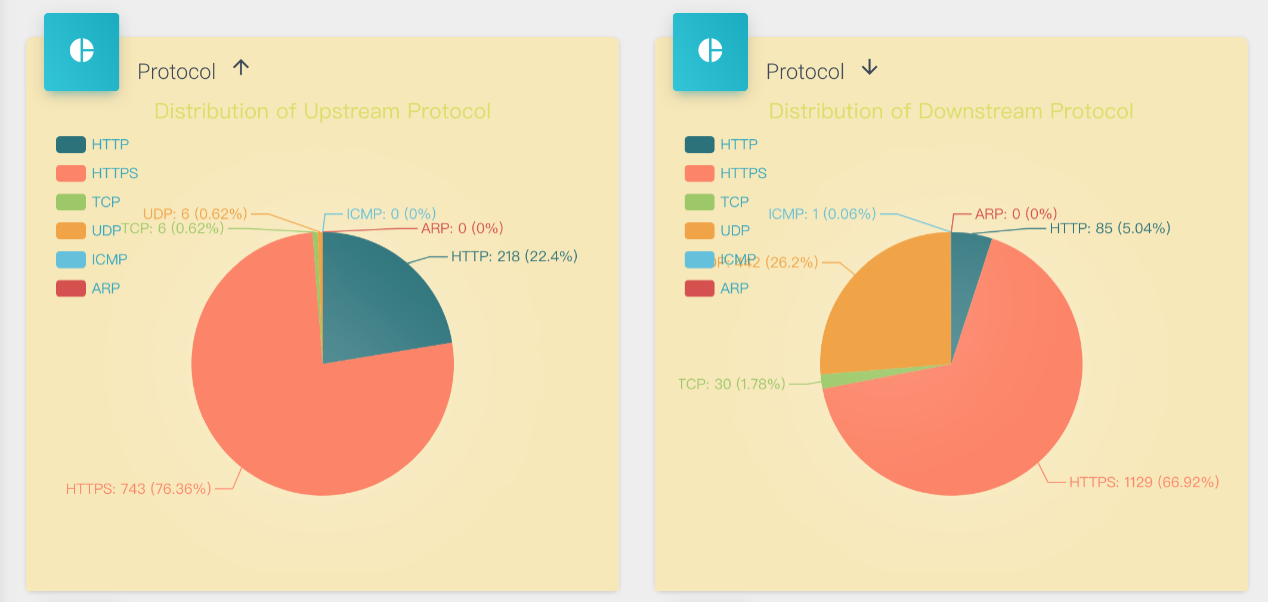

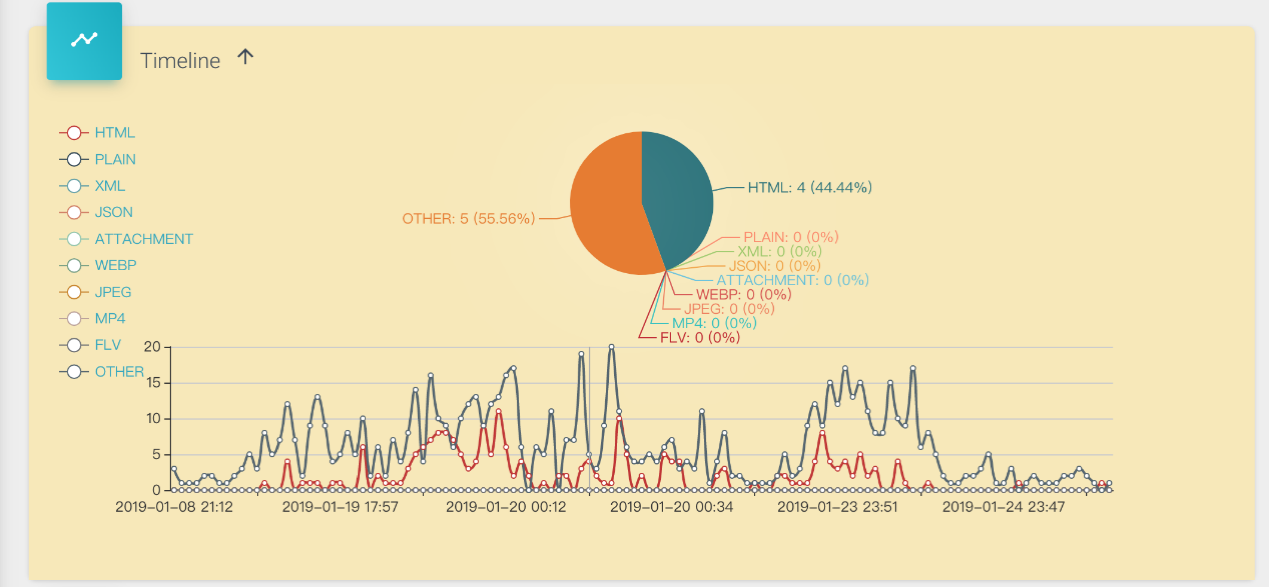

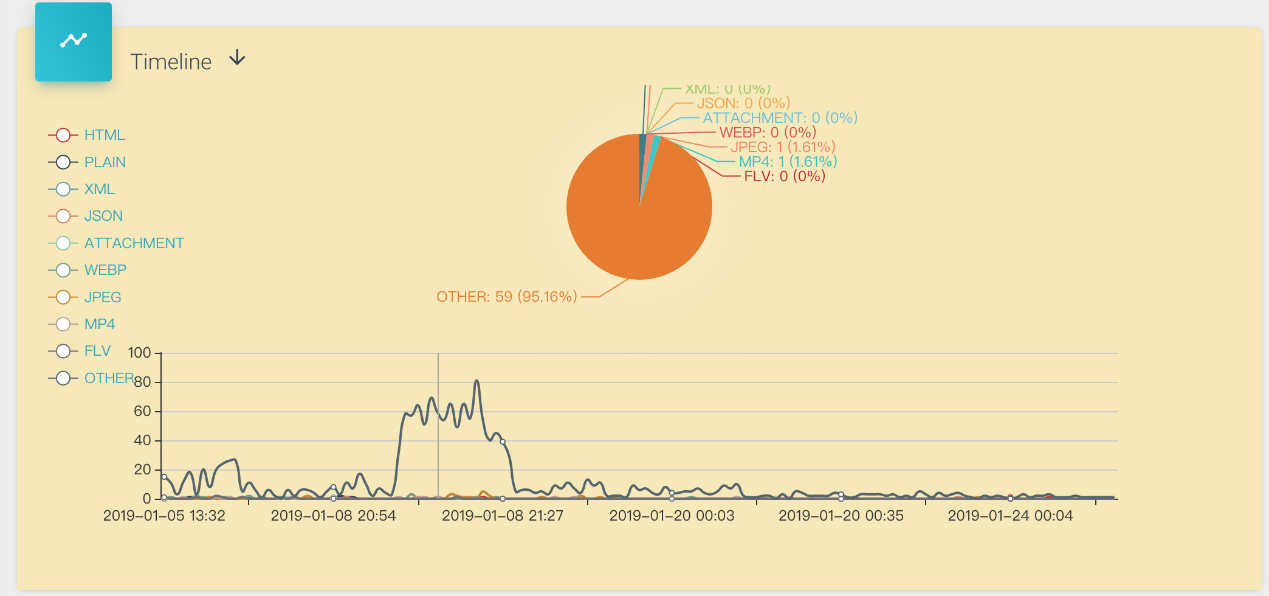

数据包统计页面

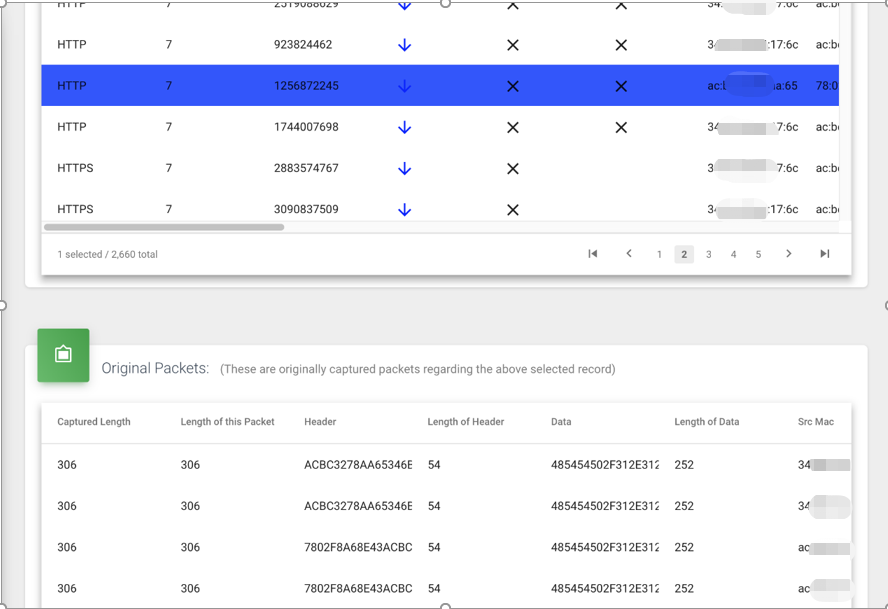

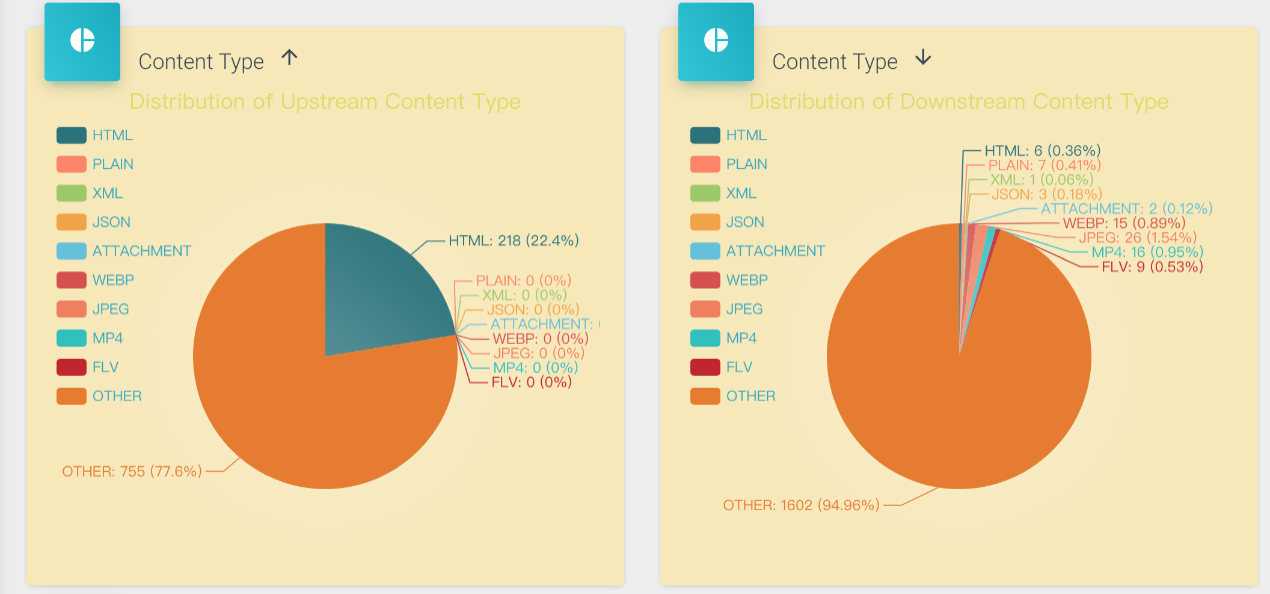

other是指除HTTP/HTTPS之外的其他TCP数据包以及无法分析的其他协议的数据包。由于无法分析此类数据包的实际内容,因此将其统一归类为other ,如下图所示:

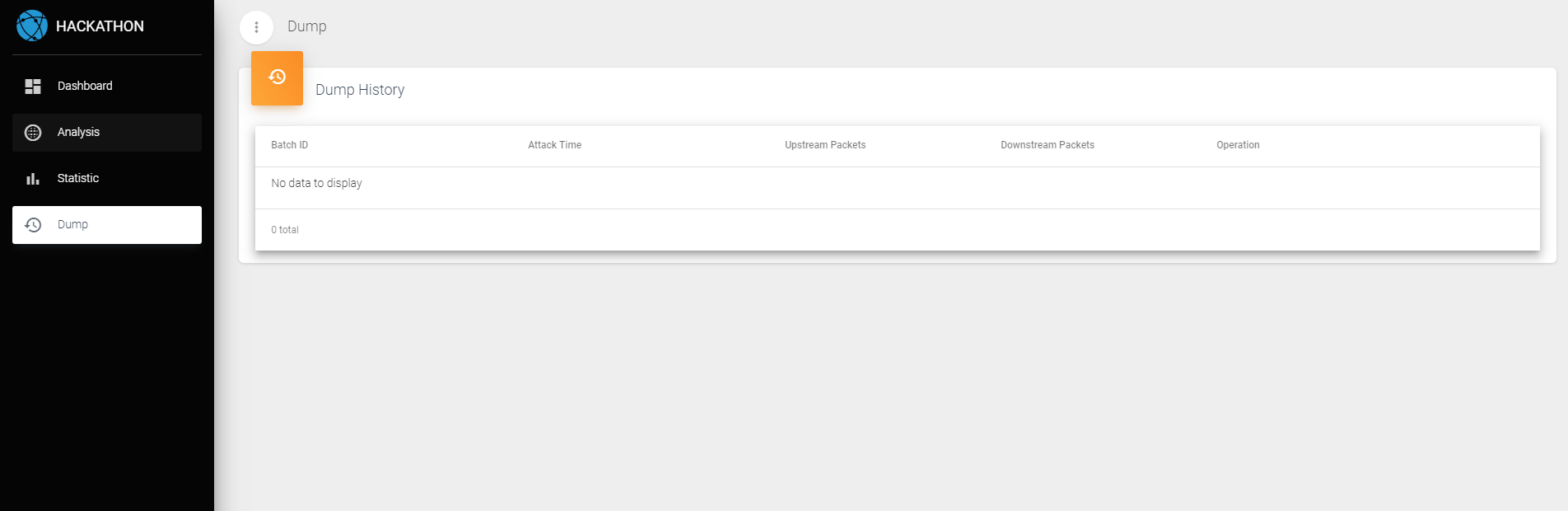

数据包仓库页面