คัดลอกโฟลเดอร์ DriverBuddyReloaded และไฟล์สคริปต์ DriverBuddyReloaded.py ลงในโฟลเดอร์ปลั๊กอิน IDA ตัวอย่างเช่น:

%APPDATA%Hex-RaysIDA PropluginsC:Program FilesIDA Pro 7.6plugins~/.idapro/plugins/ หากคุณใช้ Python v. 3.x ให้เรียกใช้ idapyswitch.exe binary (อยู่ในโฟลเดอร์ของ IDA) จากพรอมต์คำสั่ง admin

หมายเหตุ: จำเป็นต้องใช้ IDA SDK> V.7.5 เพื่อให้สคริปต์นี้เรียกใช้

เพื่อใช้คุณสมบัติการวิเคราะห์อัตโนมัติ:

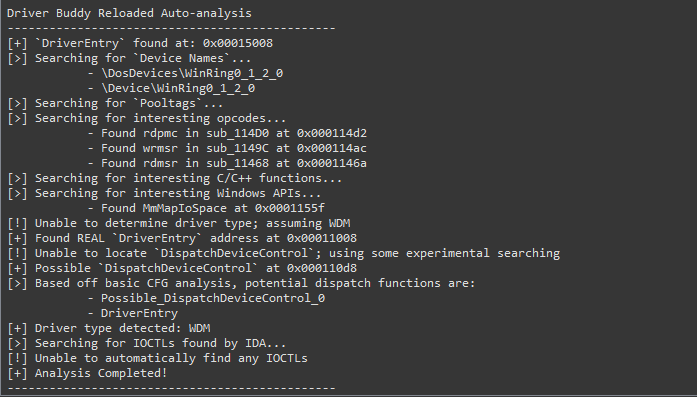

Edit -> Plugins -> Driver Buddy Reloaded หรือกด CTRL+ALT+A เพื่อเริ่มการวิเคราะห์อัตโนมัติ<DRIVER_NAME>.sys-YYYY-MM-DD-TIME_STAMP-DriverBuddyReloaded_autoanalysis.txt ที่มีผลการวิเคราะห์จะถูกเขียนภายใต้ไดเรกทอรี DB ของ IDAเพื่อถอดรหัส IOCTL:

Driver Buddy Reloaded -> Decode IOCTL ; อีกทางเลือกหนึ่งกด CTRL+ALT+D ทางลัดในการถอดรหัส IOCTL ทั้งหมดภายในฟังก์ชั่น:

DispatchDeviceControl , DispatchInternalDeviceControl , Possible_DispatchDeviceControl_# )Driver Buddy Reloaded -> Decode ALL IOCTLs in Function ; อีกทางเลือกหนึ่งกด CTRL+ALT+F ทางลัดDriverName.sys-2021-12-10-TIME_STAMP-IOCTLs.txt / DriverName.sys-2021-12-10-TIME_STAMP-IOCTLs.txt_dumb.txt ซึ่งมีไฟล์ทั้งหมดที่ถอดรหัสไว้ในช่วงเวลานั้น ไดเรกทอรี Vulnerable_function_lists มีรายการฟังก์ชั่นที่อาจเป็นอันตราย/เป็นปัญหา, Windows APIs และ opcodes; คำอธิบายสั้น ๆ เกี่ยวกับสาเหตุที่มีการระบุฟังก์ชั่น/API เฉพาะ คุณสามารถแก้ไขรายการ custom รวมถึงฟังก์ชั่นเฉพาะของไดรเวอร์

หมายเหตุ : winapi_function_prefixes จะตรงกันบางส่วนกับชื่อฟังก์ชัน (เช่น Zw จะตรงกับ ZwClose , ZwCommitComplete และอื่น ๆ ) ในขณะที่ winapi_functions จะทำการจับคู่ที่แน่นอนเท่านั้น

ใน find_opcodes.py ตัวเลือก find_opcode_data จะป้องกันไม่ให้เพื่อนคนขับรถโหลดซ้ำเพื่อค้นหา opcodes ในส่วนข้อมูล การสลับเป็น True จะพิมพ์บางสิ่งตามบรรทัดนี้: Found jnz short loc_15862 in sub_15820 at 0x00015852 โดยปกติจะไปที่ที่อยู่แสดงและกำหนดการเลือกอีกครั้งเนื่องจากรหัสจะนำ opcode ค้นหากลับมา

ระวัง : การเปลี่ยนเป็น True จะสร้างผลบวกที่ผิดพลาดมากขึ้น!

Driver Buddy Reloaded เป็นปลั๊กอิน IDA Pro Python ที่ช่วยให้ไดรเวอร์เคอร์เนล Windows เคอร์เนลที่น่าเบื่อเป็นไปโดยอัตโนมัติ มีคุณสมบัติที่มีประโยชน์มากมายเช่น:

DispatchDeviceControl / DispatchInternalDeviceControlWDF และ WDMIRP และ IO_STACK_LOCATIONWDF ซึ่งปกติจะไม่มีป้ายกำกับDeviceName ที่มีศักยภาพPooltags

เครื่องมือสามารถค้นหาและระบุรูทีน DispatchDeviceControl โดยอัตโนมัติ ฟังก์ชั่นนี้ใช้ในการกำหนดเส้นทางรหัส DeviceIoControl ที่เข้ามาทั้งหมดไปยังฟังก์ชันไดรเวอร์เฉพาะที่เกี่ยวข้องกับรหัสนั้น การระบุฟังก์ชั่นนี้โดยอัตโนมัติจะทำให้การค้นหารหัส DeviceIoControl ที่ถูกต้องสำหรับไดรเวอร์แต่ละตัวเร็วกว่ามาก นอกจากนี้เมื่อตรวจสอบช่องโหว่ที่เป็นไปได้ในไดรเวอร์เนื่องจากความผิดพลาดการรู้ตำแหน่งของฟังก์ชั่นนี้จะช่วย จำกัด การโฟกัสให้แคบลงในการเรียกใช้ฟังก์ชันเฉพาะที่เกี่ยวข้องกับรหัส DeviceIoControl ขัดข้อง

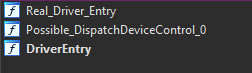

เมื่อการวิเคราะห์ประสบความสำเร็จย่อยย่อยจะถูกเปลี่ยนชื่อดังนี้:

DriverEntry : รูทีนที่จัดโดยไดรเวอร์แรกที่เรียกว่าหลังจากโหลดไดรเวอร์ มันมีหน้าที่ในการเริ่มต้นไดรเวอร์Real_Driver_Entry : โดยปกติแล้วฟังก์ชั่นที่การดำเนินการจาก DriverEntry ได้ถูกถ่ายโอนไป โดยปกติแล้วจะเป็น DeviceName ที่เริ่มต้นDispatchDeviceControl / DispatchInternalDeviceControl : หากเครื่องมือสามารถกู้คืนฟังก์ชั่นได้ที่ออฟเซ็ตเฉพาะบางอย่างฟังก์ชั่นจะถูกเปลี่ยนชื่อด้วยชื่อที่เหมาะสมPossible_DispatchDeviceControl_# : หากเครื่องมือไม่สามารถกู้คืน DispatchDeviceControl หรือ DispatchInternalDeviceControl ได้จะใช้การค้นหาเชิงทดลองหลังจากโฟลว์การดำเนินการและการตรวจสอบกรณีที่ฟังก์ชันกำลังโหลด IO_STACK_LOCATION & IRP ที่อยู่; ระบุว่าฟังก์ชั่นอาจเป็น dispatchDeviceControl เนื่องจากขึ้นอยู่กับฮิวริสติกมันสามารถส่งคืนผลลัพธ์ได้มากกว่าหนึ่งรายการและมีแนวโน้มที่จะเป็นบวกที่ผิดพลาด

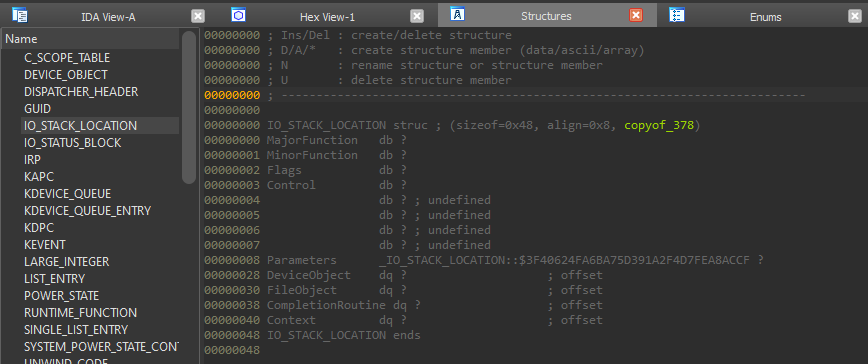

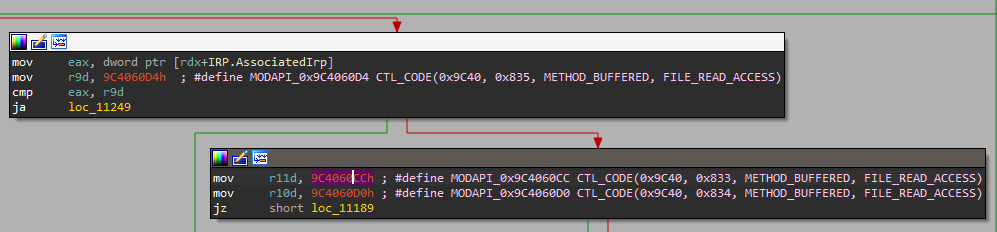

โครงสร้างไดรเวอร์หลายตัวถูกใช้ร่วมกันระหว่างไดรเวอร์ WDM / WDF ทั้งหมด เครื่องมือสามารถระบุโครงสร้างเหล่านี้ได้โดยอัตโนมัติเช่น IO_STACK_LOCATION , IRP และโครงสร้าง DeviceObject และสามารถช่วยประหยัดเวลาในระหว่างกระบวนการวิศวกรรมย้อนกลับและจัดทำบริบทให้กับพื้นที่ของไดรเวอร์ที่ใช้งานฟังก์ชั่นเหล่านี้

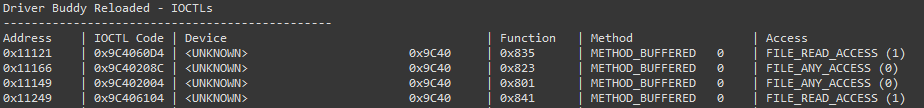

ในขณะที่การย้อนกลับไดรเวอร์เป็นเรื่องปกติที่จะพบรหัส IOCTL เป็นส่วนหนึ่งของการวิเคราะห์ รหัสเหล่านี้เมื่อถอดรหัสเปิดเผยข้อมูลที่เป็นประโยชน์และอาจดึงโฟกัสไปยังส่วนเฉพาะของไดรเวอร์ที่มีช่องโหว่ที่มีแนวโน้มที่จะมีอยู่มากขึ้น

ด้วยการคลิกขวาบนรหัส IOCTL ที่มีศักยภาพตัวเลือกเมนูบริบทจะถูกนำเสนอ (หรือใช้ทางลัด Ctrl+Alt+D เมื่อเคอร์เซอร์อยู่ในบรรทัดที่มีรหัส IOCTL ที่น่าสงสัย) และสามารถใช้เพื่อถอดรหัสค่า สิ่งนี้จะพิมพ์ตารางที่มีรหัส IOCTL ที่ถอดรหัสทั้งหมด โดยการคลิกขวาบนรหัส IOCTL ที่ถอดรหัสในมุมมองการถอดประกอบมันเป็นไปได้ที่จะทำเครื่องหมายว่าไม่ถูกต้อง สิ่งนี้จะทำให้ความคิดเห็นที่ไม่ใช่ของ IOCTL ไม่บุบสลาย

หากคุณคลิกขวาให้ใช้ Ctrl+Alt+F ทางลัดในคำสั่งแรกของฟังก์ชั่นที่คุณเชื่อว่าเป็น iOCTL dispatcher ( DispatchDeviceControl , DispatchInternalDeviceControl , possible_dispatchdeviceControl_ Possible_DispatchDeviceControl_# ) นี่เป็นแฮ็คเล็กน้อย แต่ส่วนใหญ่เวลาที่สามารถเร่งความเร็วได้

DriverName.sys-2021-12-10-TIME_STAMP-IOCTLs.txt / DriverName.sys-2021-12-10-TIME_STAMP-IOCTLs.txt_dumb.txt ซึ่งมีไฟล์ทั้งหมดที่ถอดรหัสไว้ในช่วงเวลานั้น

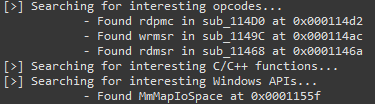

Reloaded Buddy Driver มีรายการของฟังก์ชั่น C/C ++, OpCodes และ Windows APIs (กำหนดไว้ในไดเรกทอรี Vulnerable_function_lists) ที่มีความเสี่ยงทั่วไปหรือสามารถอำนวยความสะดวกในสภาพบัฟเฟอร์ล้น อินสแตนซ์ที่พบทั้งหมดจะถูกรายงานย้อนกลับไปในระหว่างการวิเคราะห์อัตโนมัติและสามารถช่วยได้ในขณะที่มองหาเส้นทางรหัสที่ควบคุมโดยผู้ใช้ที่เป็นไปได้ถึงฟังก์ชั่นที่ละเอียดอ่อน

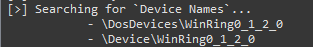

เครื่องมือพยายามค้นหาเส้นทางอุปกรณ์ที่ลงทะเบียนโดยอัตโนมัติ ( DeviceName ) หากไม่พบเส้นทางโดยดูที่ unicode strings ภายในไบนารีนักวิเคราะห์สามารถพยายามใช้ไหมขัดฟันของ Madiant ในความพยายามที่จะค้นหาเส้นทางที่สับสน

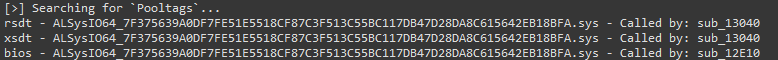

ในระหว่างการวิเคราะห์อัตโนมัติเครื่องมือยังทิ้ง Pooltags ที่ใช้โดยไบนารีในรูปแบบที่ทำงานกับ pooltags.txt เอาต์พุตสามารถคัดลอกได้ที่ส่วนท้ายของไฟล์และรับในภายหลังโดย Windbg

DriverName.sys-2021-12-10-TIME_STAMP-pooltags.txt ซึ่งมี poolTags ที่ถูกทิ้งทั้งหมดจะถูกเขียนภายใต้ไดเรกทอรี DB ของ IDA

0x10000 เท่านั้นที่จะถูกถอดรหัสโดยอัตโนมัติดังนั้นเพื่อป้องกันไม่ให้จำนวนบวกเท็จจำนวนมาก ปัญหา #15DispatchDeviceControl Searching ใช้ได้เฉพาะกับไดรเวอร์ x64find_opcode_data จะป้องกันไม่ให้เพื่อนคนขับรถโหลดซ้ำเพื่อค้นหา opcodes ในส่วนข้อมูล การสลับเป็น True จะพิมพ์บางสิ่งตามบรรทัดนี้: Found jnz short loc_15862 in sub_15820 at 0x00015852 โดยปกติจะไปที่ที่อยู่แสดงและกำหนดการเลือกอีกครั้งเนื่องจากรหัสจะนำ opcode ค้นหากลับมา ระวัง : มันมีแนวโน้มที่จะเป็นบวกที่ผิดพลาด!