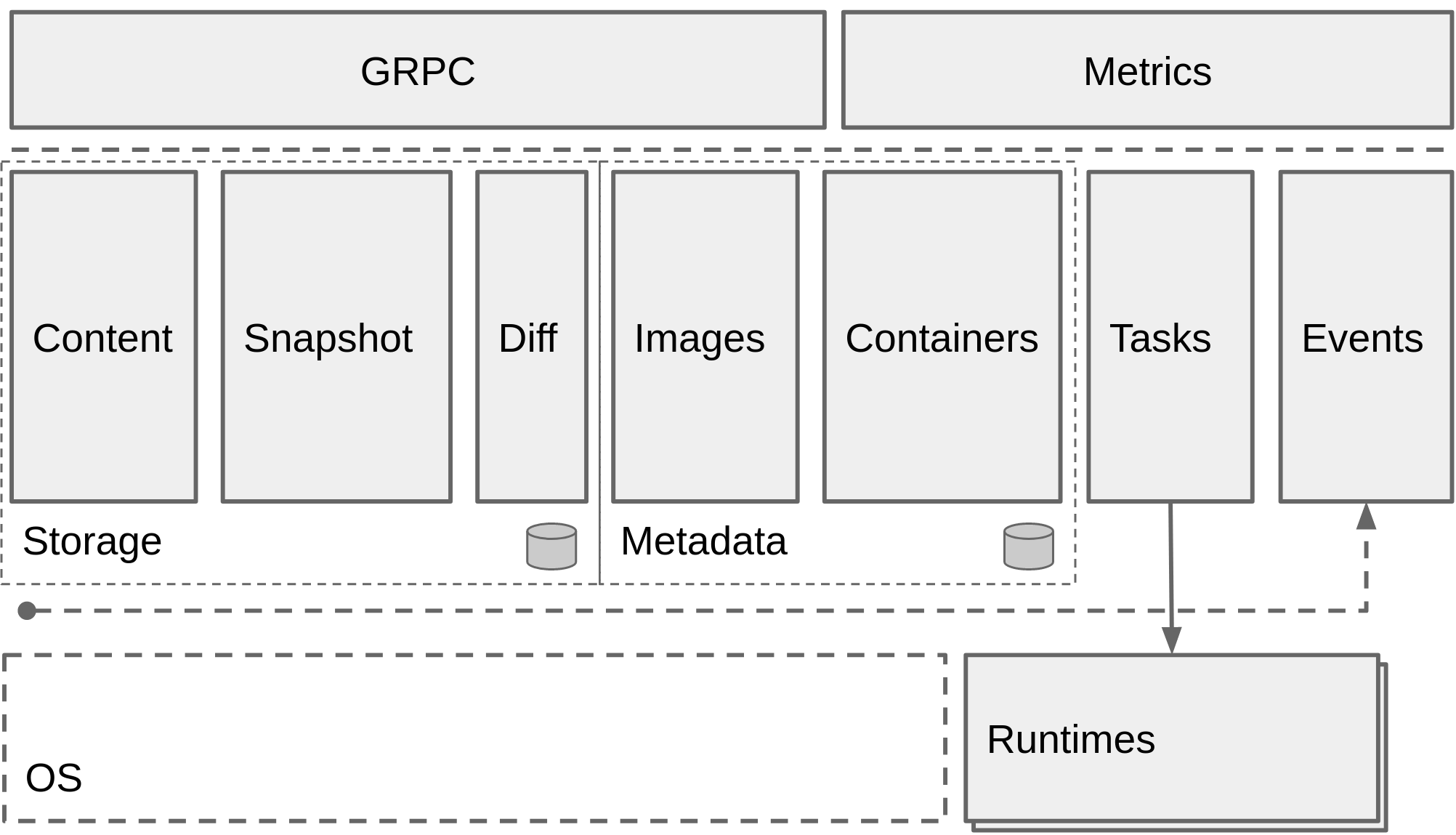

Containerd เป็นรันไทม์คอนเทนเนอร์มาตรฐานอุตสาหกรรมโดยเน้นไปที่ความเรียบง่ายความแข็งแกร่งและการพกพา มันมีให้เป็น daemon สำหรับ linux และ windows ซึ่งสามารถจัดการวงจรชีวิตคอนเทนเนอร์ที่สมบูรณ์ของระบบโฮสต์: การถ่ายโอนภาพและการจัดเก็บการดำเนินการคอนเทนเนอร์และการควบคุมดูแลพื้นที่เก็บข้อมูลระดับต่ำและไฟล์แนบเครือข่าย ฯลฯ

containerd เป็นสมาชิกของ CNCF ที่มีสถานะ 'จบการศึกษา'

containerd ได้รับการออกแบบให้ฝังอยู่ในระบบขนาดใหญ่แทนที่จะใช้โดยตรงโดยนักพัฒนาหรือผู้ใช้ปลายทาง

ดู docs/containerd-2.0.md

เราเป็นโครงการ OSS แบบรวมขนาดใหญ่ที่ได้รับความช่วยเหลือจากรูปร่างหรือรูปแบบใด ๆ :

exp/beginner ตัวอย่างเช่น CONTALD/CONTANTERD ปัญหาเริ่มต้น ดูเอกสารของเราเกี่ยวกับ containerd.io:

ในการเริ่มต้นมีส่วนร่วมในคอนเทนเนอร์ดูการมีส่วนร่วม

หากคุณสนใจที่จะลองคอนเทนเนอร์ดูตัวอย่างของเราเมื่อเริ่มต้นใช้งาน

มีการสร้างทุกคืนสำหรับดาวน์โหลดที่นี่ ไบนารีถูกสร้างขึ้นจากสาขา main ทุกคืนสำหรับ Linux และ Windows

โปรดระวัง: การสร้างทุกคืนอาจมีข้อบกพร่องที่สำคัญไม่แนะนำให้ใช้ในการผลิตและไม่มีการสนับสนุน

กลุ่มแดชบอร์ด K8S CI สำหรับคอนเทนเนอร์มีผลการทดสอบเกี่ยวกับสุขภาพของ Kubernetes เมื่อทำงานกับหลักและสาขาการปล่อยคอนเทนเนอร์จำนวนมาก

ข้อกำหนดรันไทม์สำหรับคอนเทนเนอร์นั้นน้อยมาก การโต้ตอบส่วนใหญ่กับชุดคุณสมบัติ Linux และ Windows Container ได้รับการจัดการผ่าน RUNC และ/หรือ Libraries เฉพาะระบบปฏิบัติการ (เช่น HCSShim สำหรับ Microsoft) เวอร์ชันที่ต้องการปัจจุบันของ runc อธิบายไว้ใน runc.md

มีคุณสมบัติเฉพาะที่ใช้โดย containerd core cord และ snapshotters ที่จะต้องใช้เคอร์เนลขั้นต่ำบน Linux ด้วยข้อแม้ที่เข้าใจได้ของการกำหนดเวอร์ชันเคอร์เนล distro จุดเริ่มต้นที่สมเหตุสมผลสำหรับ Linux เป็นรุ่นเคอร์เนลขั้นต่ำ 4.x

Snapshotter ของระบบไฟล์ซ้อนทับที่ใช้โดยค่าเริ่มต้นใช้คุณสมบัติที่ได้รับการสรุปในซีรีย์เคอร์เนล 4.x หากคุณเลือกที่จะใช้ BTRFS อาจมีความยืดหยุ่นมากขึ้นในรุ่นเคอร์เนล (แนะนำขั้นต่ำคือ 3.18) แต่จะต้องใช้โมดูลเคอร์เนล BTRFS และเครื่องมือ BTRFS ที่จะติดตั้งในการแจกจ่าย Linux ของคุณ

ในการใช้จุดตรวจสอบ Linux และกู้คืนคุณสมบัติคุณจะต้องติดตั้ง criu ในระบบของคุณ ดูรายละเอียดเพิ่มเติมในจุดตรวจและกู้คืน

การสร้างข้อกำหนดสำหรับนักพัฒนามีการระบุไว้ในอาคาร

รีจิสทรีใด ๆ ที่สอดคล้องกับข้อกำหนดการกระจาย OCI ได้รับการสนับสนุนโดย Containerd

สำหรับการกำหนดค่าการลงทะเบียนดูเอกสารการกำหนดค่าโฮสต์รีจิสทรี

สำหรับภาพรวมโดยละเอียดของแนวคิดหลักของคอนเทนเนอร์และคุณสมบัติที่รองรับโปรดดูเอกสารคุณสมบัติ MD

โปรดดู releases.md สำหรับรายละเอียดเกี่ยวกับการกำหนดเวอร์ชันและความเสถียรของส่วนประกอบ containerd

Binaries Intel/AMD 64 บิตที่สามารถดาวน์โหลดได้ของการเผยแพร่อย่างเป็นทางการทั้งหมดมีอยู่ในหน้ารุ่นของเรา

สำหรับสถาปัตยกรรมและการสนับสนุนการจัดจำหน่ายอื่น ๆ คุณจะพบว่าการแจกแจง Linux จำนวนมากแพคเกจคอนเทนเนอร์ของตัวเองและให้มันผ่านสถาปัตยกรรมหลายอย่างเช่นบรรจุภัณฑ์ Ubuntu ของ Canonical

เริ่มต้นด้วย containerd 1.4 คุณลักษณะไคลเอนต์ URFAVE สำหรับการสร้างข้อมูล AutoCompretion Autocompletion โดยอัตโนมัติและ ZSH ถูกเปิดใช้งาน หากต้องการใช้คุณสมบัติการเติมข้อความอัตโนมัติในเชลล์ BASH ตัวอย่างเช่นแหล่งที่มาของไฟล์ Autocomplete/CTR ใน .bashrc ของคุณหรือด้วยตนเองเช่น:

$ source ./contrib/autocomplete/ctr

ctr Autocomplete สำหรับ BASH และ ZSH สำหรับ Bash ให้คัดลอกสคริปต์ contrib/autocomplete/ctr ลงใน /etc/bash_completion.d/ และเปลี่ยนชื่อเป็น ctr ไฟล์ zsh_autocomplete ยังมีอยู่และสามารถใช้งานได้เช่นเดียวกันกับผู้ใช้ ZSH

จัดทำเอกสารให้กับผู้ใช้เพื่อ source ไฟล์นี้ลงในเชลล์ของพวกเขาหากคุณไม่ได้วางไฟล์การเติมข้อความอัตโนมัติในตำแหน่งที่โหลดโดยอัตโนมัติสำหรับสภาพแวดล้อมเชลล์ของผู้ใช้

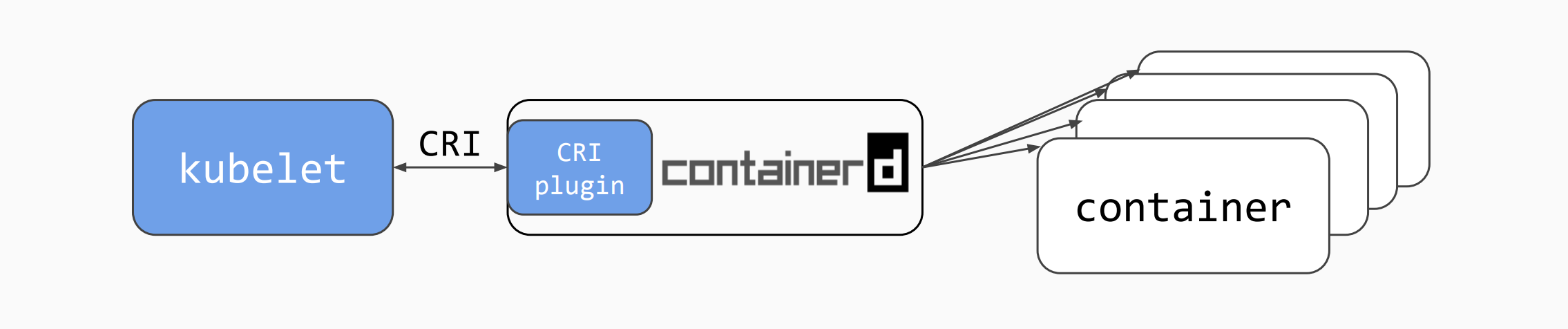

cri คือการติดตั้งปลั๊กอินคอนเทนเนอร์ของ Kubernetes Container Runtime Interface (CRI) ด้วยมันคุณสามารถใช้คอนเทนเนอร์เป็นรันไทม์คอนเทนเนอร์สำหรับคลัสเตอร์ Kubernetes

cri เป็นปลั๊กอินดั้งเดิมของคอนเทนเนอร์ เนื่องจาก containerd 1.1 ปลั๊กอิน CRI จึงถูกสร้างขึ้นในไบนารีที่วางจำหน่ายและเปิดใช้งานตามค่าเริ่มต้น

ปลั๊กอิน cri มาถึงสถานะ GA ซึ่งแสดงว่าเป็น:

ดูผลลัพธ์บนแผงควบคุมการทดสอบของคอนเทนเนอร์ K8S

cri ของคุณ โครงการศูนย์บ่มเพาะ Kubernetes, CRI-Tools รวมถึงโปรแกรมสำหรับการใช้งาน CRI ที่สำคัญกว่า CRI-Tools รวมถึงโปรแกรม critest ที่ใช้สำหรับการทดสอบการตรวจสอบความถูกต้องของ CRI

crictlcriสำหรับการสื่อสารแบบ async และการสนทนาที่ยาวนานโปรดใช้ปัญหาและดึงคำขอใน Repo GitHub นี่จะเป็นสถานที่ที่ดีที่สุดในการหารือเกี่ยวกับการออกแบบและการใช้งาน

สำหรับการสื่อสารซิงค์จะจับเราได้ใน #containerd และ #containerd-dev ช่อง Slack บน Cloud Computing Foundation (CNCF) cloud-native.slack.com ทุกคนยินดีที่จะเข้าร่วมและแชท รับเชิญไปที่ CNCF Slack

เข้าร่วมการประชุมชุมชนครั้งต่อไปของเราที่จัดขึ้นที่ Zoom กำหนดการถูกโพสต์ในปฏิทิน CNCF (ค้นหา 'containerd' เพื่อกรอง)

การตรวจสอบความปลอดภัยสำหรับโครงการ containerd นั้นโฮสต์บนเว็บไซต์ของเรา โปรดดูหน้าความปลอดภัยที่ containerd.io สำหรับข้อมูลเพิ่มเติม

โปรดทำตามคำแนะนำที่ Containerd/Project

containerd codebase ถูกปล่อยภายใต้ใบอนุญาต Apache 2.0 ไฟล์และไฟล์ readme.md ในโฟลเดอร์ "เอกสาร" ได้รับอนุญาตภายใต้ใบอนุญาตครีเอทีฟคอมมอนส์ 4.0 นานาชาติ คุณสามารถได้รับสำเนาใบอนุญาตชื่อ CC-by-4.0 ที่ http://creativeCommons.org/licenses/by/4.0/

Containerd เป็นโครงการโอเพ่นซอร์สหลักภายในองค์กร GitHub คอนเทนเนอร์ที่กว้างขึ้น อย่างไรก็ตามโครงการทั้งหมดภายใน REPO มีการดูแลร่วมกันการกำกับดูแลและแนวทางการสนับสนุนที่เก็บไว้ในที่เก็บ project โดยทั่วไปสำหรับโครงการคอนเทนเนอร์ทั้งหมด

โปรดค้นหาเอกสารโครงการหลักเหล่านี้ทั้งหมดรวมถึง::

ข้อมูลในที่เก็บ containerd/project ของเรา

สนใจที่จะดูว่าใครใช้ containerd? คุณใช้ containerd ในโครงการหรือไม่? โปรดเพิ่มตัวเองผ่านคำขอดึงไปยังไฟล์ appons.md ของเรา