request_smuggler

0.1.0-alpha.1

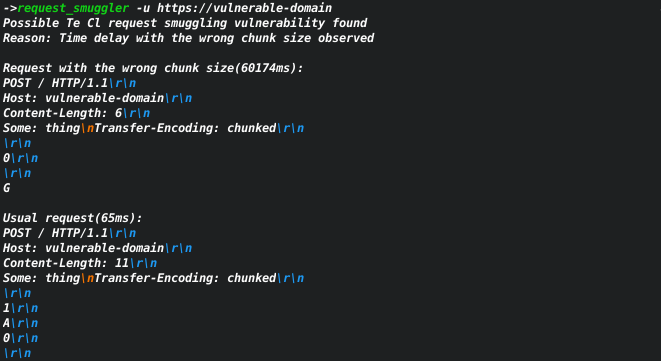

Основано на удивительных исследованиях Джеймса Кеттла. Инструмент может помочь найти серверы, которые могут быть уязвимы для запроса уязвимости контрабанды.

Инструмент нуждается в большом количестве улучшений, и у меня не хватает времени, чтобы поддержать его, так как у меня есть еще один большой проект - x8. Я, вероятно, вернусь к этому проекту в будущем.

USAGE:

request_smuggler [OPTIONS] --url <url>

FLAGS:

-h, --help Prints help information

-V, --version Prints version information

OPTIONS:

--amount-of-payloads <amount-of-payloads> low/medium/all [default: low]

-t, --attack-types <attack-types>

[ClTeMethod, ClTePath, ClTeTime, TeClMethod, TeClPath, TeClTime] [default: "ClTeTime" "TeClTime"]

--file <file>

send request from a file

you need to explicitly pass rn at the end of the lines

-H, --header <headers> Example: -H 'one:one' 'two:two'

-X, --method <method> [default: POST]

-u, --url <url>

-v, --verbose <verbose>

0 - print detected cases and errors only,

1 - print first line of server responses

2 - print requests [default: 0]

--verify <verify> how many times verify the vulnerability [default: 2]

Linux

git clone https://github.com/Sh1Yo/request_smuggler

cd request_smuggler

cargo build --releasecargo install request_smuggler --version 0.1.0-alpha.2Маки

git clone https://github.com/Sh1Yo/request_smuggler

cd request_smuggler

cargo build --releasecargo install request_smuggler --version 0.1.0-alpha.2Окна