Kotak pasir digunakan untuk menjalankan file berbahaya di lingkungan yang terisolasi sambil menginstrumentasikan perilaku dinamis mereka dan mengumpulkan artefak forensik.

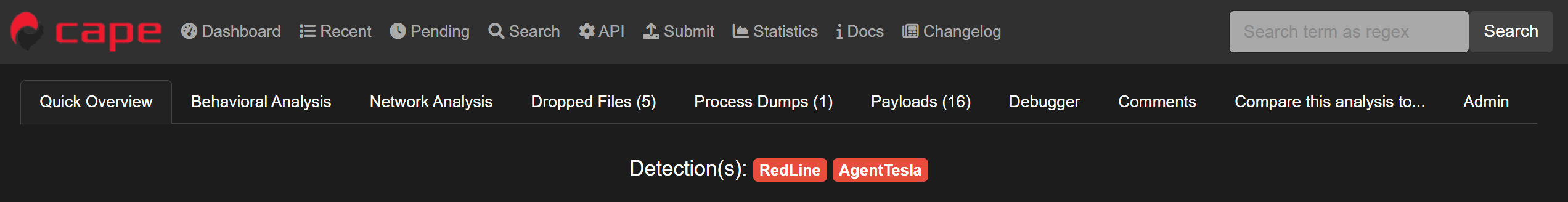

Cape berasal dari Cuckoo V1 yang menampilkan kemampuan inti berikut pada platform Windows:

Cape melengkapi output kotak pasir tradisional Cuckoo dengan beberapa tambahan utama:

Ada contoh demonstrasi gratis yang dapat digunakan siapa pun:

https://capesandbox.com - Untuk aktivasi akun mencapai ke https://twitter.com/capesandbox

Cuckoo Sandbox dimulai sebagai Proyek Kode Musim Panas Google pada tahun 2010 dalam proyek HoneyNet. Awalnya dirancang dan dikembangkan oleh Claudio Guarnieri, rilis beta pertama diterbitkan pada tahun 2011. Pada Januari 2014, Cuckoo v1.0 dirilis.

2015 adalah tahun yang sangat penting, dengan garpu yang signifikan dalam sejarah Cuckoo. Pengembangan Metode Monitor dan API Hooking asli dihentikan dalam proyek Cuckoo utama. Itu digantikan oleh monitor alternatif menggunakan format tanda tangan berbasis restructuredText yang dikompilasi melalui Linux toolchain, yang dibuat oleh Jurriaan Bremer.

Sekitar waktu yang sama, sebuah garpu yang disebut Cuckoo-Modified diciptakan oleh pengembangan spengler 'spengler' spengler yang berkelanjutan dari monitor asli dengan peningkatan yang signifikan termasuk dukungan 64-bit dan yang penting memperkenalkan kompiler studio visual Microsoft.

Selama tahun yang sama pengembangan alat konfigurasi baris perintah dan payload yang disebut Cape dimulai pada keamanan informasi konteks oleh Kevin O'Reilly. Nama ini diciptakan sebagai akronim dari 'Konfigurasi dan Ekstraksi Payload' dan penelitian asli yang berfokus pada penggunaan kait API yang disediakan oleh Microsoft's Detours Library untuk menangkap muatan dan konfigurasi malware yang tidak dikemas. Namun, menjadi jelas bahwa Hooks API saja memberikan daya dan presisi yang tidak memadai untuk memungkinkan pembongkaran muatan atau konfigurasi dari malware sewenang -wenang.

Untuk alasan ini, penelitian dimulai ke dalam konsep debugger baru untuk memungkinkan malware dikontrol dan diinstrumentasi secara tepat sambil menghindari penggunaan antarmuka Microsoft Debugging, agar tetap diam -diam. Debugger ini diintegrasikan ke dalam alat baris perintah berbasis jalan memutar konsep konsep, bergabung dengan kait API dan menghasilkan kemampuan yang sangat kuat.

Ketika pekerjaan awal menunjukkan bahwa dimungkinkan untuk mengganti jalan memutar Microsoft dengan mesin pengait API yang dimodifikasi Cuckoo, ide untuk Cape Sandbox lahir. Dengan penambahan debugger, pembongkaran otomatis, klasifikasi berbasis Yara dan ekstraksi konfigurasi terintegrasi, pada bulan September 2016 di 44Con, Cape Sandbox secara publik dirilis untuk pertama kalinya: Cape Versi 1.

Pada musim panas 2018 proyek ini beruntung melihat awal kontribusi besar dari Andriy 'Doomedraven' Brukhovetskyy, kontributor Cuckoo lama. Pada 2019 ia memulai tugas raksasa porting Cape ke Python 3 dan pada bulan Oktober tahun itu Capev2 dirilis.

Cape telah terus dikembangkan dan ditingkatkan untuk mengimbangi kemajuan dalam kemampuan malware dan sistem operasi. Pada tahun 2021, kemampuan untuk memprogram debugger Cape selama peledakan melalui pemindaian Yara dinamis ditambahkan, memungkinkan bypass dinamis dibuat untuk teknik anti-sandbox. Windows 10 menjadi sistem operasi default, dan penambahan signifikan lainnya termasuk desktop interaktif, AMSI (Anti-Malware Scan Interface) Payload Capture, 'Syscall Hooking' berdasarkan Microsoft Nirvana dan penanggulangan syscall langsung/tidak langsung yang berbasis debugger.

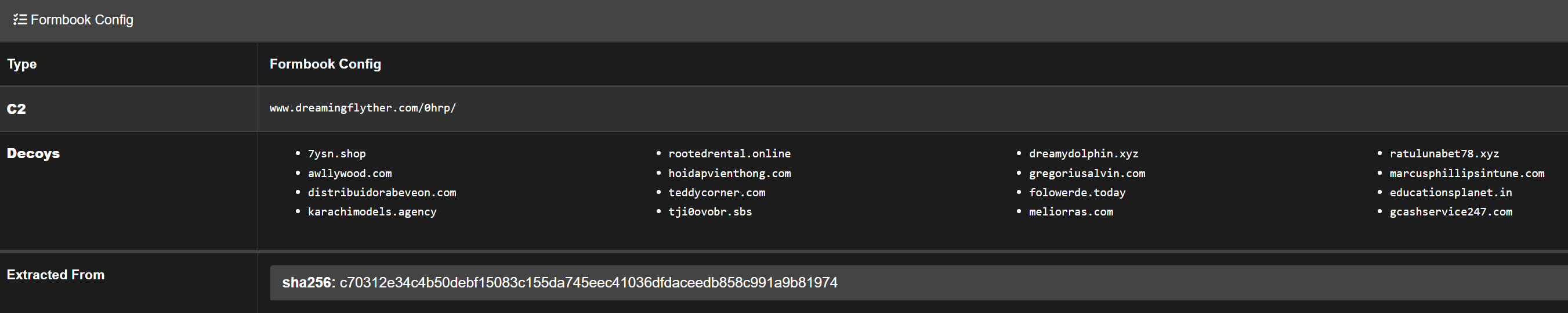

Malware dapat diklasifikasikan dalam Cape melalui tiga mekanisme:

Parsing dapat dilakukan dengan menggunakan kerangka kerja Cape sendiri, sebagai alternatifnya kerangka kerja berikut didukung: RatDecoders, DC3-MWCP, Malduck, atau Maco

def extract_config(data): yang akan dipanggil oleh cape_utils.py dan 0 komplikasi.

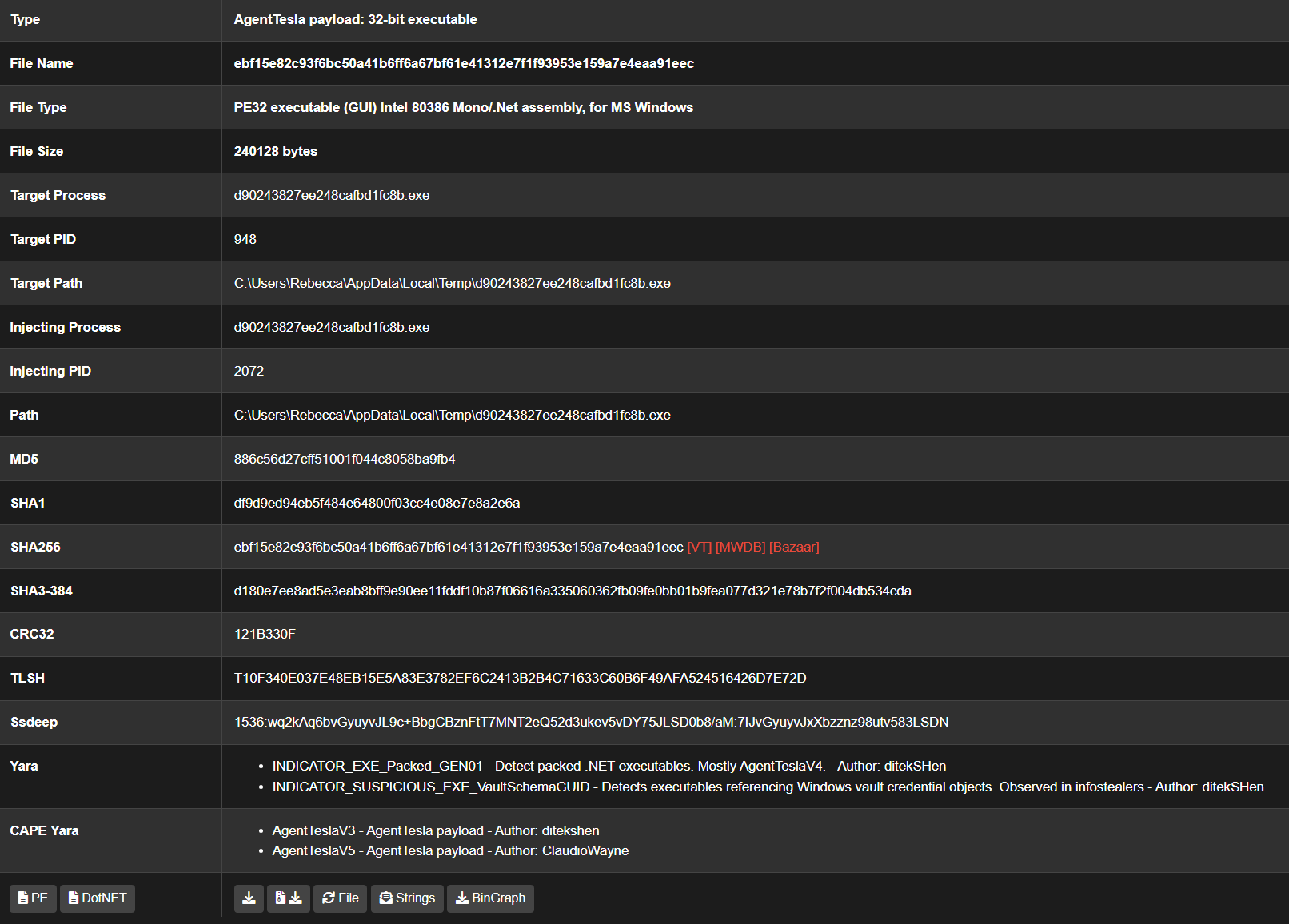

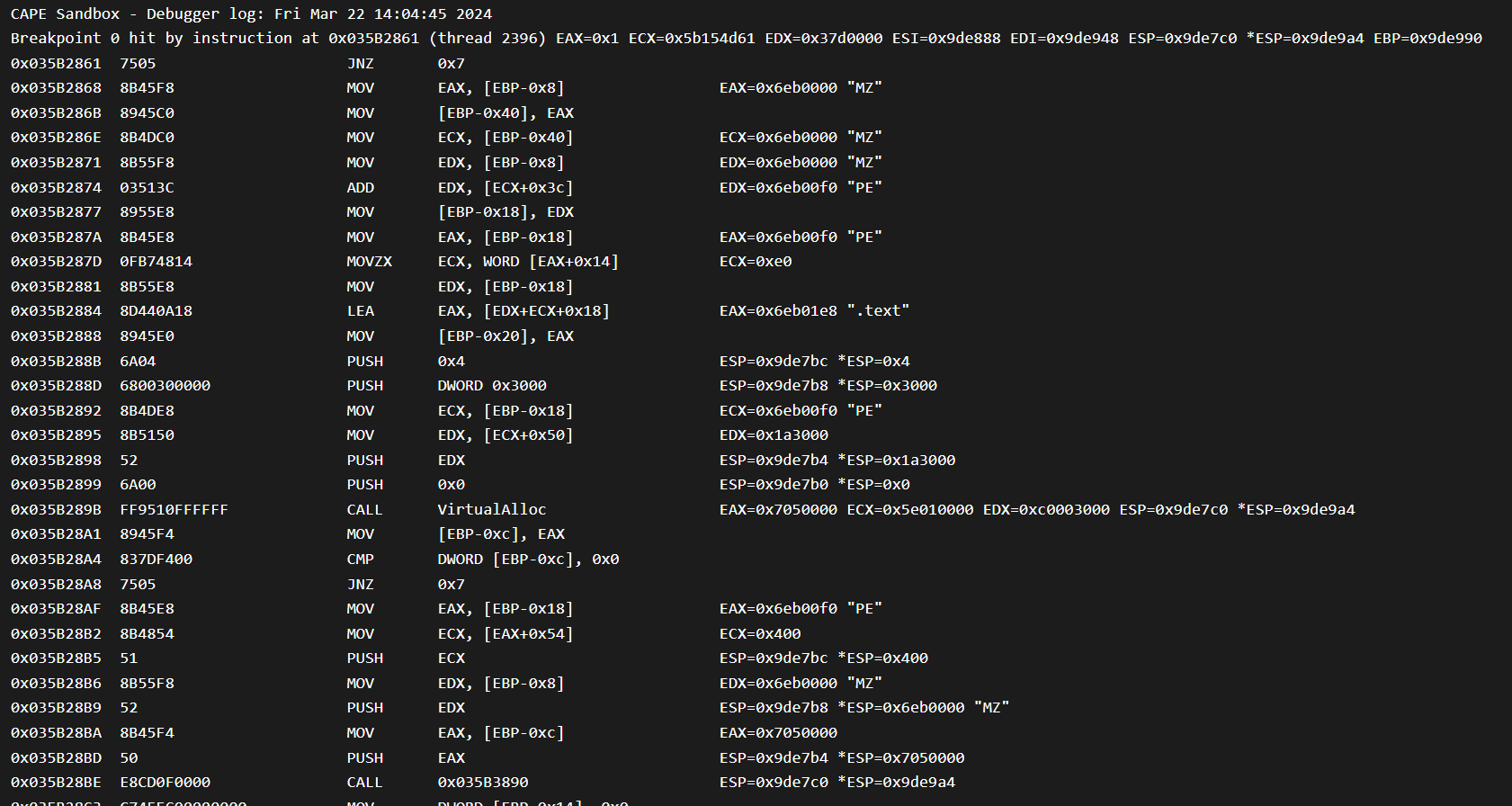

Cape memanfaatkan banyak teknik atau perilaku malware untuk memungkinkan penangkapan muatan yang tidak dikemas:

Perilaku ini akan menghasilkan penangkapan muatan yang disuntikkan, diekstraksi, atau didekompresi untuk analisis lebih lanjut. Selain itu, Cape secara otomatis membuat dump proses untuk setiap proses, atau, dalam kasus DLL, gambar modul DLL dalam memori. Ini berguna untuk sampel yang dikemas dengan pengemasan sederhana, di mana seringkali dump gambar modul sepenuhnya dibongkar.

Selain mekanisme pembongkaran 'pasif' default CAPE, dimungkinkan untuk memungkinkan pembongkaran 'aktif' yang menggunakan breakpoint untuk mendeteksi penulisan ke daerah memori yang baru dialokasikan atau dilindungi, untuk menangkap muatan yang tidak tertekan sedini mungkin sebelum dieksekusi. Ini diaktifkan melalui tickbox pengiriman web atau dengan menentukan opsi unpacker=2 dan ditinggalkan secara default karena dapat memengaruhi kualitas peledakan.

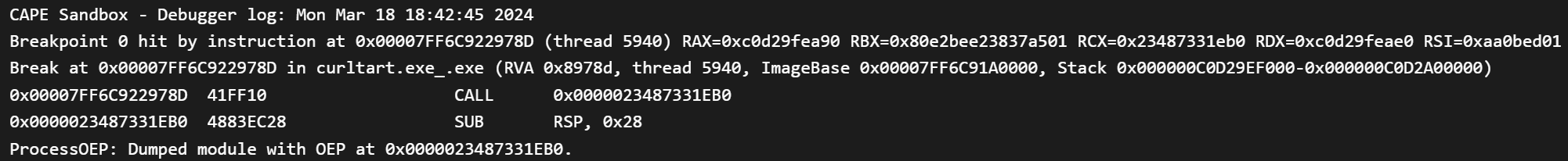

Cape dapat diprogram melalui tanda tangan Yara untuk membongkar pengepakan tertentu. Misalnya, pengemasan tipe UPX sangat umum dan, meskipun di Cape ini menghasilkan muatan yang tidak dikemas yang ditangkap secara pasif, penangkapan default dilakukan setelah muatan yang tidak dikemas mulai dieksekusi. Oleh karena itu dengan mendeteksi Packers yang diturunkan UPX secara dinamis melalui tanda tangan Yara khusus dan menetapkan breakpoint pada instruksi Packer akhir, dimungkinkan untuk menangkap muatan pada titik masuk aslinya (OEP) sebelum mulai dieksekusi.

Opsi dump-on-api memungkinkan modul untuk dibuang ketika memanggil fungsi API spesifik yang dapat ditentukan dalam antarmuka web (misalnya dump-on-api=DnsQuery_A ).

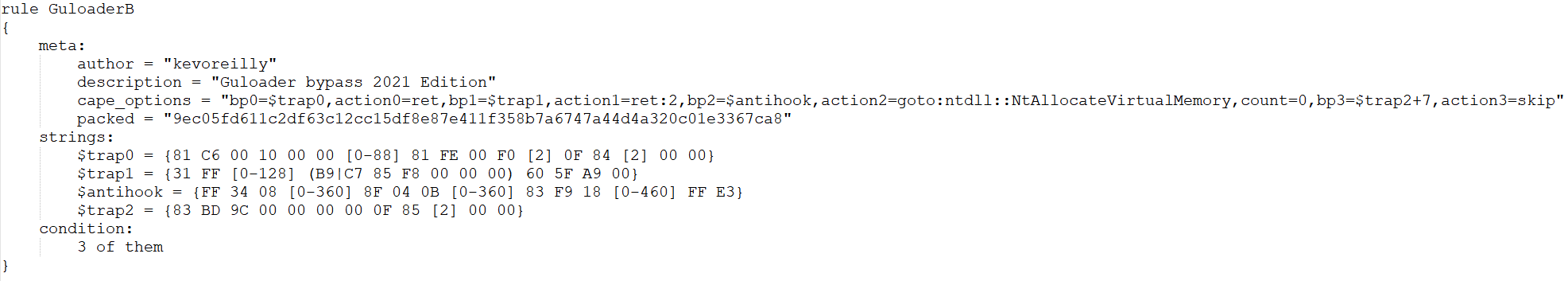

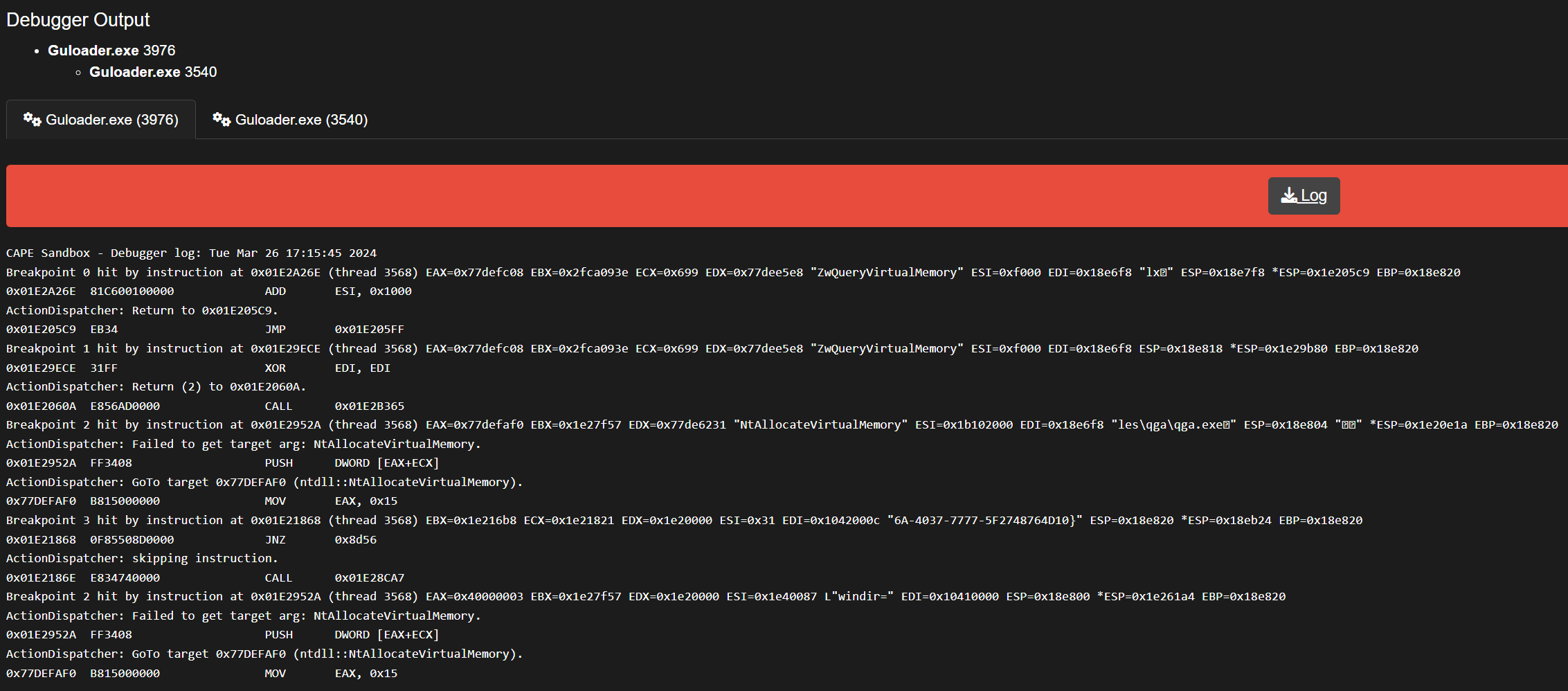

Debugger telah memungkinkan Cape untuk terus berkembang melampaui kemampuan aslinya, yang sekarang termasuk bypass anti-penghindaran dinamis. Karena malware modern umumnya mencoba menghindari analisis dalam kotak pasir, misalnya dengan menggunakan perangkap waktu untuk virtualisasi atau deteksi kait API, CAPE memungkinkan penanggulangan dinamis untuk dikembangkan menggabungkan tindakan debugger dalam tanda tangan Yara untuk mendeteksi malware yang menghindar saat meluncurkan, dan melakukan tindakan control-flow untuk memaksa sampel untuk detonate atau lompatan sepenuhnya.

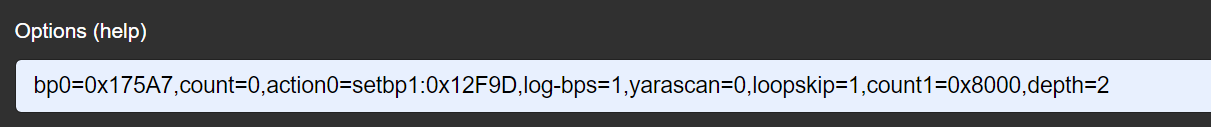

Akses cepat ke debugger dimungkinkan dengan opsi pengiriman bp0 melalui bp3 menerima nilai RVA atau VA untuk mengatur breakpoint, di mana jejak instruksi pendek akan menjadi output, diatur oleh opsi count dan depth (misalnya bp0=0x1234,depth=1,count=100 ).

Untuk mengatur breakpoint pada titik masuk modul, ep digunakan sebagai pengganti alamat (misalnya bp0=ep ). Atau break-on-return memungkinkan untuk breakpoint pada alamat pengembalian API yang terpikat (misalnya break-on-return=NtGetContextThread ). Parameter base-on-api opsional memungkinkan basis gambar untuk breakpoint RVA diatur oleh panggilan API (misalnya base-on-api=NtReadFile,bp0=0x2345 ).

Opsi action0 - action3 memungkinkan tindakan dilakukan ketika breakpoint dipukul, seperti membuang daerah memori (misalnya action0=dumpebx ) atau mengubah aliran kontrol eksekusi (misalnya action1=skip ). Dokumentasi Cape berisi contoh -contoh lebih lanjut dari tindakan tersebut.

Repositori yang berisi kode untuk monitor Cape berbeda.

Ada gudang tanda tangan komunitas yang berisi beberapa ratus tanda tangan yang dikembangkan oleh komunitas Cape. Semua fitur komunitas baru harus didorong ke repo itu. Kemudian mereka dapat dipindahkan ke inti jika devs mampu dan bersedia mempertahankannya.

Harap berkontribusi pada proyek ini dengan membantu membuat tanda tangan baru, parser, atau bypass untuk keluarga malware lebih lanjut. Ada banyak karya saat ini, jadi perhatikan ruang ini.

Terima kasih banyak untuk @d00m3dr4v3n untuk sela-porting cape sendirian ke Python 3.

Python3

Hanya rooter yang harus dieksekusi sebagai root , sisanya sebagai pengguna Cape . Berjalan sebagai root akan mengacaukan izin.

conf !kvm-qemu.sh dan cape2.sh harus dieksekusi dari sesi tmux untuk mencegah masalah OS jika koneksi ssh rusak.<username> dengan pola nyata.<WOOT> di dalam!sudo ./kvm-qemu.sh all <username> 2>&1 | tee kvm-qemu.logsudo ./cape2.sh base 2>&1 | tee cape.logconf .systemctl restart <service_name>journalctl -u <service_name>-h untuk menu bantuan. Menjalankan Layanan dalam Mode Debug ( -d ) juga dapat membantu.-h , tapi silakan periksa skrip untuk memahami apa yang mereka lakukan.git pullpython3 utils/community.py -waf lihat -h Sebelumnya untuk memastikan Anda mengerti git add --all

git commit -m '[STASH]'

git pull --rebase origin master

# fix conflict (rebase) if needed

git reset HEAD~1

# make sure kevoreilly repo has been added as a remote (only needs to be done once)

git remote add kevoreilly https://github.com/kevoreilly/CAPEv2.git

# make sure all your changes are commited on the branch which you will be merging

git commit -a -m '<your commit message goes here>'

# fetch changes from kevoreilly repo

git fetch kevoreilly

# merge kevoreilly master branch into your current branch

git merge kevoreilly/master

# fix merge conflicts if needed

# push to your repo if desired

git push

Jika Anda menggunakan CAPEV2 dalam pekerjaan Anda, silakan kutip seperti yang ditentukan dalam menu GitHub "CITE This Repository".

pefile sebagai setiap versi pin yang mereka inginkan.pefile karena Anda sudah menginstalnya. Volia Tidak ada lagi rasa sakit.