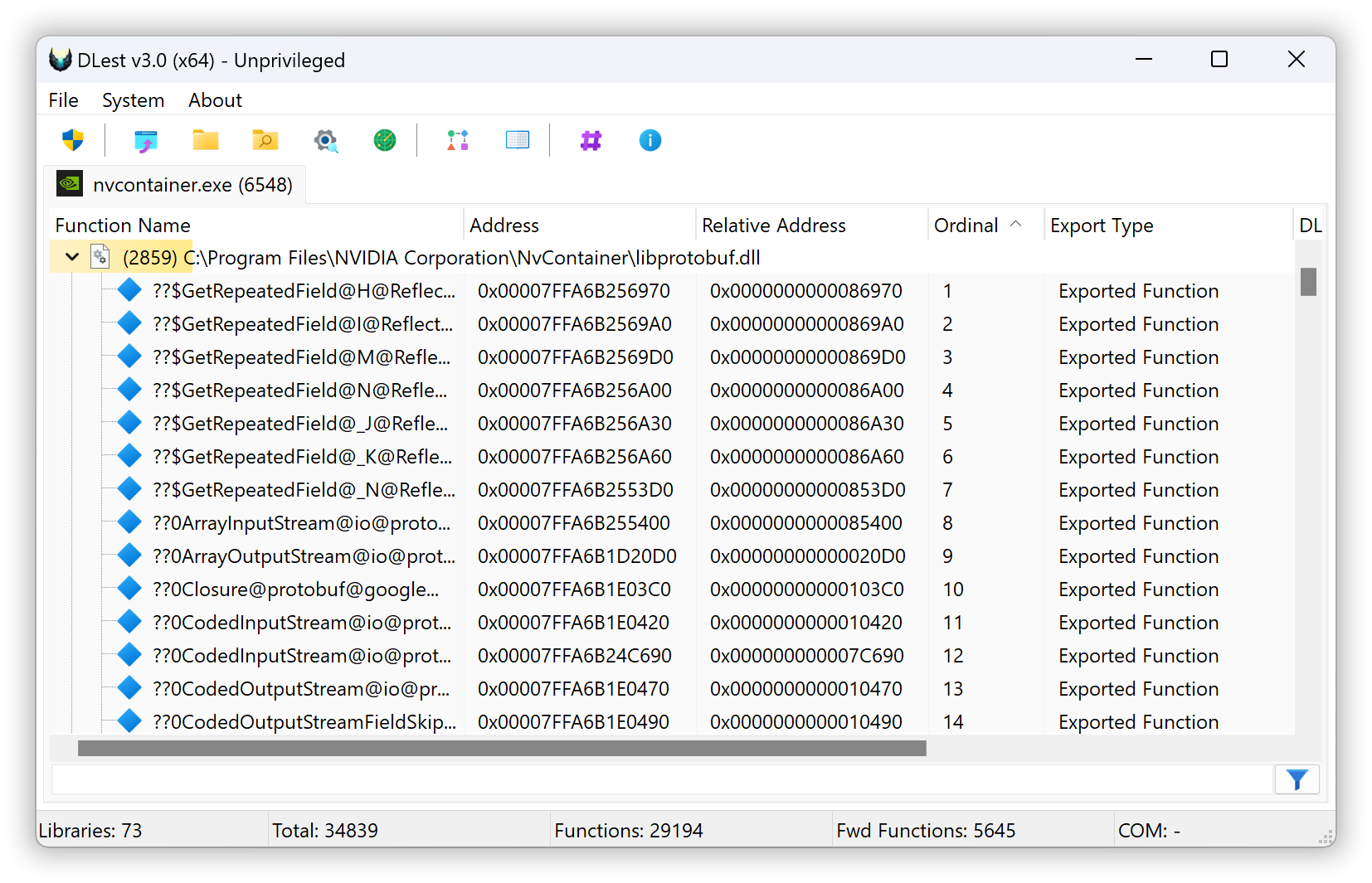

DLEST est spécifiquement conçu pour aider les développeurs et les analystes de logiciels malveillants avec l'analyse et la manipulation des fonctions exportées dans les fichiers exécutables portables (PE), en particulier les DLL. Avec DLEST, vous pouvez facilement énumérer les fonctions exportées en utilisant une variété de méthodes, notamment la glisser-déposer, l'ouverture d'un dossier ou la numérisation récursive d'un dossier avec un filtrage d'expression régulière pour inclure uniquement des fichiers PE avec des noms de fonction d'exportation spécifiques.

En plus de l'analyse des fichiers PE stockés sur le disque, Dlest prend également en charge l'analyse des modules chargés de mémoire, vous permettant d'analyser et de manipuler les fonctions exportées en temps réel. Cela fait de Dlest un outil inestimable pour les analystes de logiciels malveillants lors de l'ingénierie inverse ou de la réponse aux incidents. Vous pouvez même vider une version reconstruite de n'importe quel module pour une analyse ou une réutilisation plus approfondie.

Cette application est entièrement multithread, garantissant un traitement efficace et rapide de même grand nombre de fichiers PE. Que vous soyez un développeur qui cherche à analyser et à manipuler des fonctions exportées ou un analyste de logiciels malveillants qui a besoin d'un outil fiable pour vous aider à votre travail, Dlest est sûr d'être un ajout précieux à votre boîte à outils. Son nom, Dlest, reflète sa capacité à «vous détendre» du travail fastidieux, à rationaliser et à simplifier vos tâches.

Et plus!

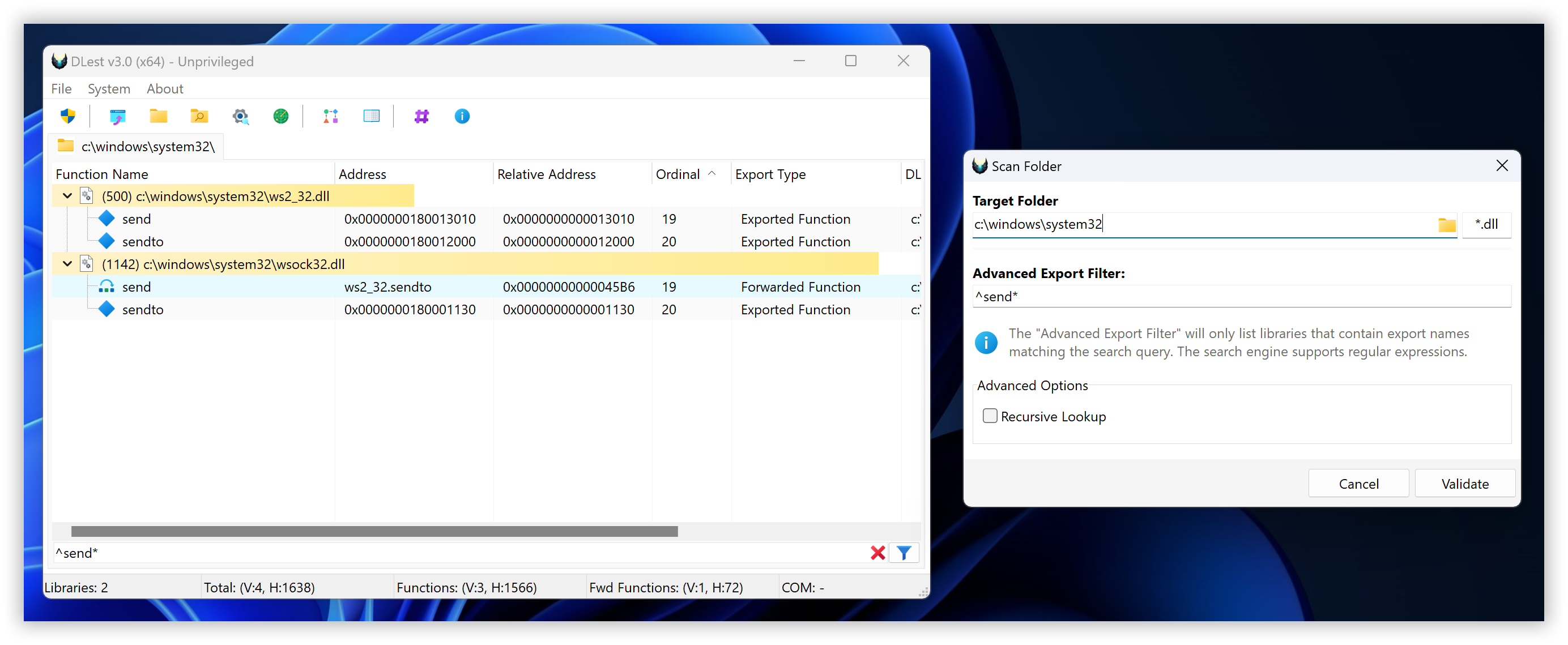

Le mode de dossier de numérisation dans DLest vous permet d'effectuer une analyse plus avancée et complète d'un dossier ou d'une structure de répertoire, localisant tous les fichiers DLL valides qui offrent des fonctions exportées. Ce mode vous permet de scanner récursivement un dossier et ses sous-dossiers, à la recherche de fichiers PE compatibles et valides qui offrent des fonctions exportées.

L'une des principales caractéristiques du mode de dossier de numérisation est sa capacité à utiliser des requêtes avancées d'expression régulière (regex) pour filtrer certains fichiers en fonction des noms de leurs fonctions exportées. Cela peut être particulièrement utile si vous recherchez des fonctions spécifiques ou si vous devez exclure certains fichiers de l'analyse.

En plus des fichiers DLL, le mode de dossier d'analyse comprend également l'option pour analyser tout fichier PE compatible et valide, plutôt que de simplement limiter la recherche aux DLL. Cela en fait un outil polyvalent et puissant pour localiser et analyser les fonctions exportées dans une variété de différents types de fichiers PE.

Que vous ayez besoin de localiser rapidement les fonctions exportées dans un seul dossier ou d'effectuer une analyse plus complète et avancée d'une structure de répertoire plus grande, le mode de dossier de balayage dans Dlest vous a couvert.

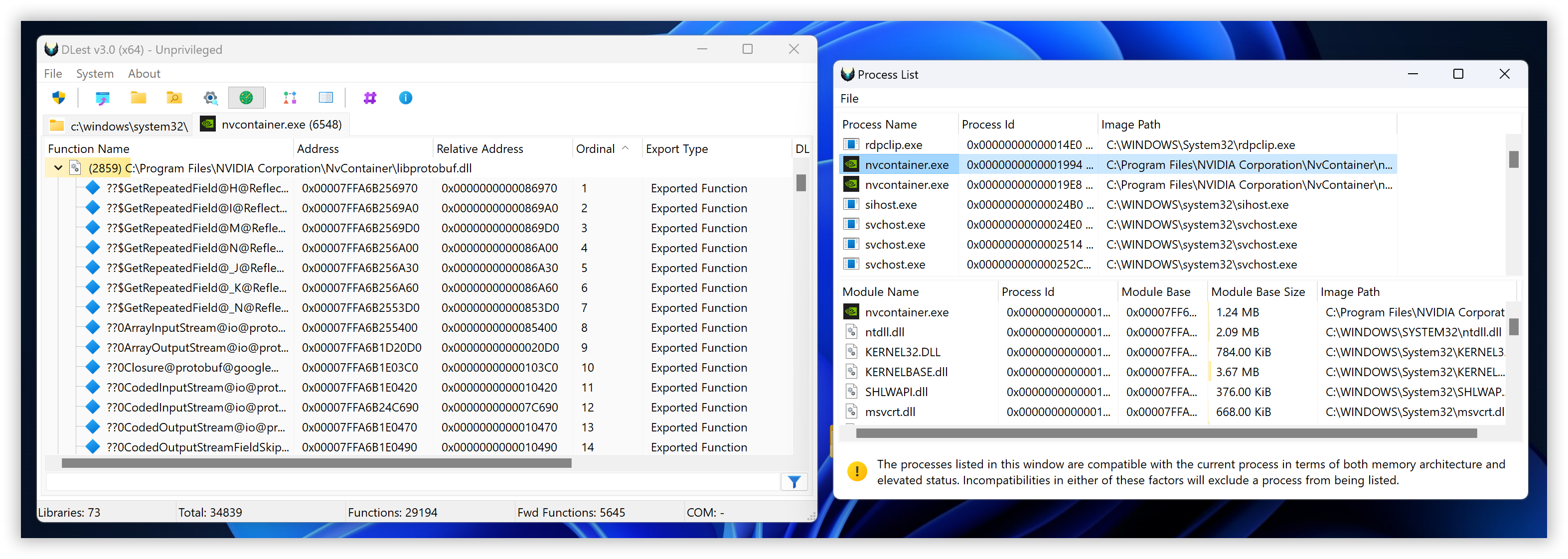

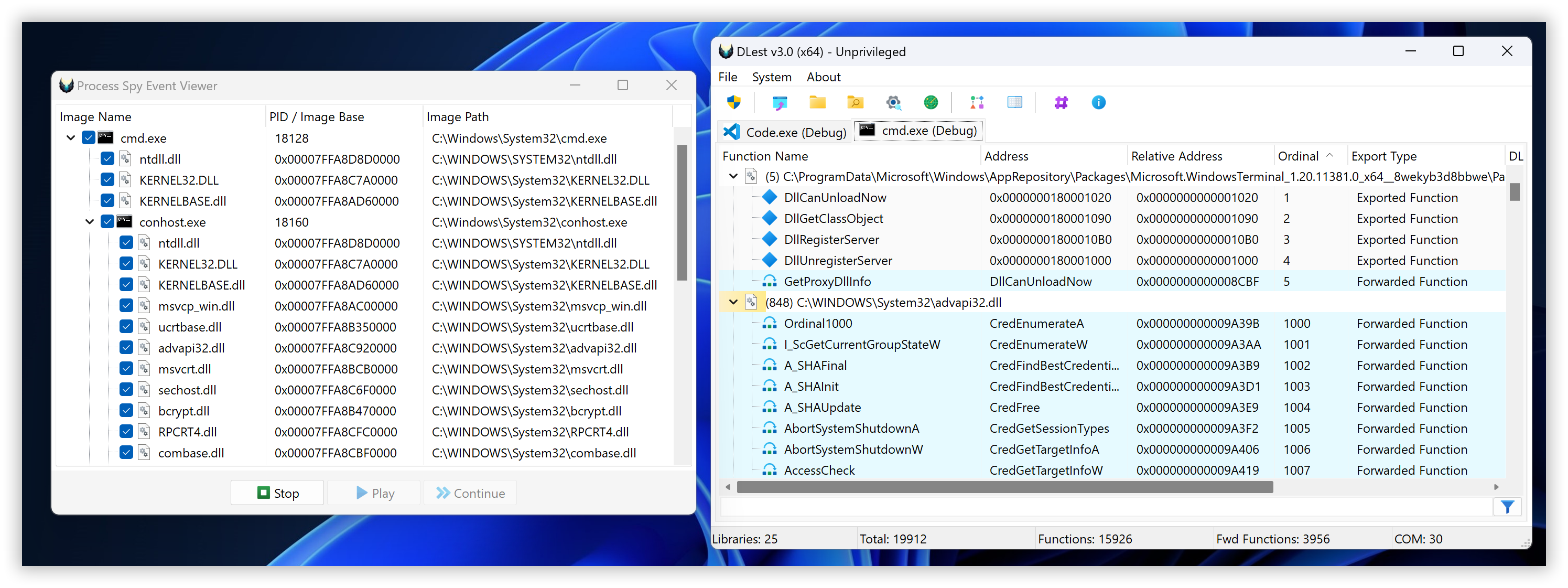

La charge du mode de processus en cours d'exécution dans Dlest vous permet d'analyser l'en-tête exécutable portable (PE) pour les fonctions exportées directement à partir des modules en mémoire, plutôt que des fichiers stockés sur le disque. Cela peut être une fonctionnalité utile pour les développeurs et les analystes de logiciels malveillants qui doivent analyser les fonctions exportées en temps réel ou qui travaillent avec des modules chargés de mémoire qui ne sont pas stockés sur le disque.

Pour utiliser la charge à partir du mode de processus en cours d'exécution, vous devrez sélectionner le processus souhaité dans une liste de processus en cours d'exécution sur votre système. Dlest analysera ensuite l'en-tête PE pour le processus sélectionné et identifiera toutes les fonctions exportées à l'intérieur.

Ce mode est particulièrement utile pour analyser et manipuler les fonctions exportées en temps réel, car elle vous permet d'accéder directement aux modules en mémoire d'un processus en cours. Que vous soyez un développeur qui cherche à optimiser les performances de votre code ou un analyste de logiciels malveillants essayant de comprendre le comportement d'un programme malveillant, la charge du mode de processus en cours d'exécution dans DLEst est un outil précieux à disposition.

La fonction "Dump Reconstruted PE Image" dans DLest vous permet d'enregistrer une copie de tous les modules à cartographie de mémoire d'un processus cible à un fichier pour une analyse ou une utilisation plus approfondie. Cela peut être une fonctionnalité utile pour les développeurs et les analystes de logiciels malveillants qui souhaitent examiner plus en détail le fonctionnement interne d'un module ou qui doivent réutiliser une version spécifique d'un module à des tests ou à d'autres fins.

Pour utiliser cette fonctionnalité, vous devrez sélectionner le processus et le module souhaités dans une liste de processus en cours d'exécution et de leurs modules mappés par la mémoire. Dlest créera ensuite une copie du module sélectionné et la reconstruire dans un format qui peut être lu par des analyseurs PE ou d'autres outils.

L'image PE reconstruite peut être enregistrée dans un fichier de votre système pour une utilisation ultérieure. Cela vous permet d'examiner le module plus en détail, de comprendre son comportement ou de le réutiliser à des tests ou à d'autres fins. Que vous soyez un développeur qui cherche à optimiser les performances de votre code ou un analyste de logiciels malveillants essayant de comprendre le comportement d'un programme malveillant, la fonctionnalité "Dump Reconstruted PE Image" dans DLest est un outil précieux à disposition.

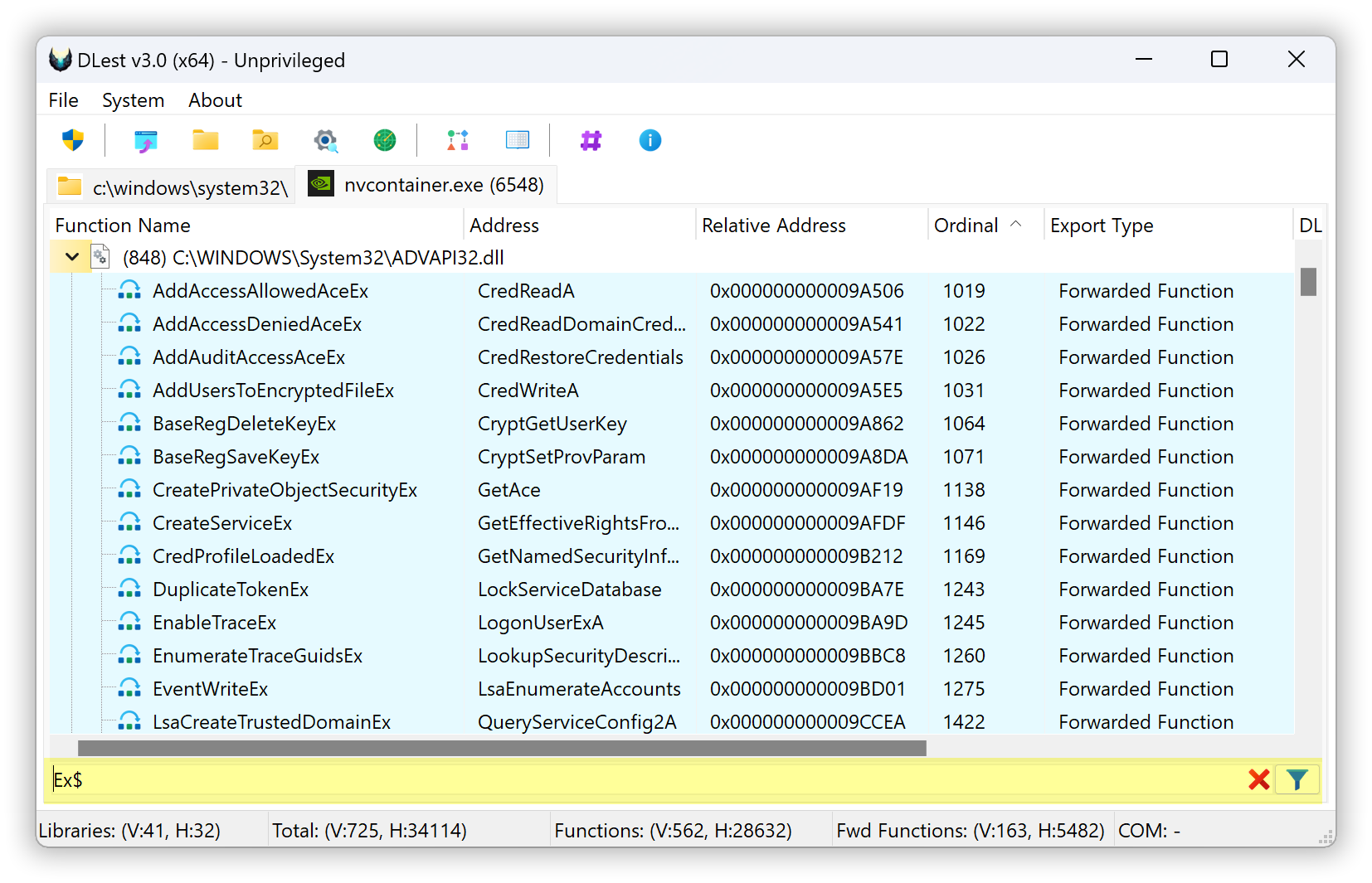

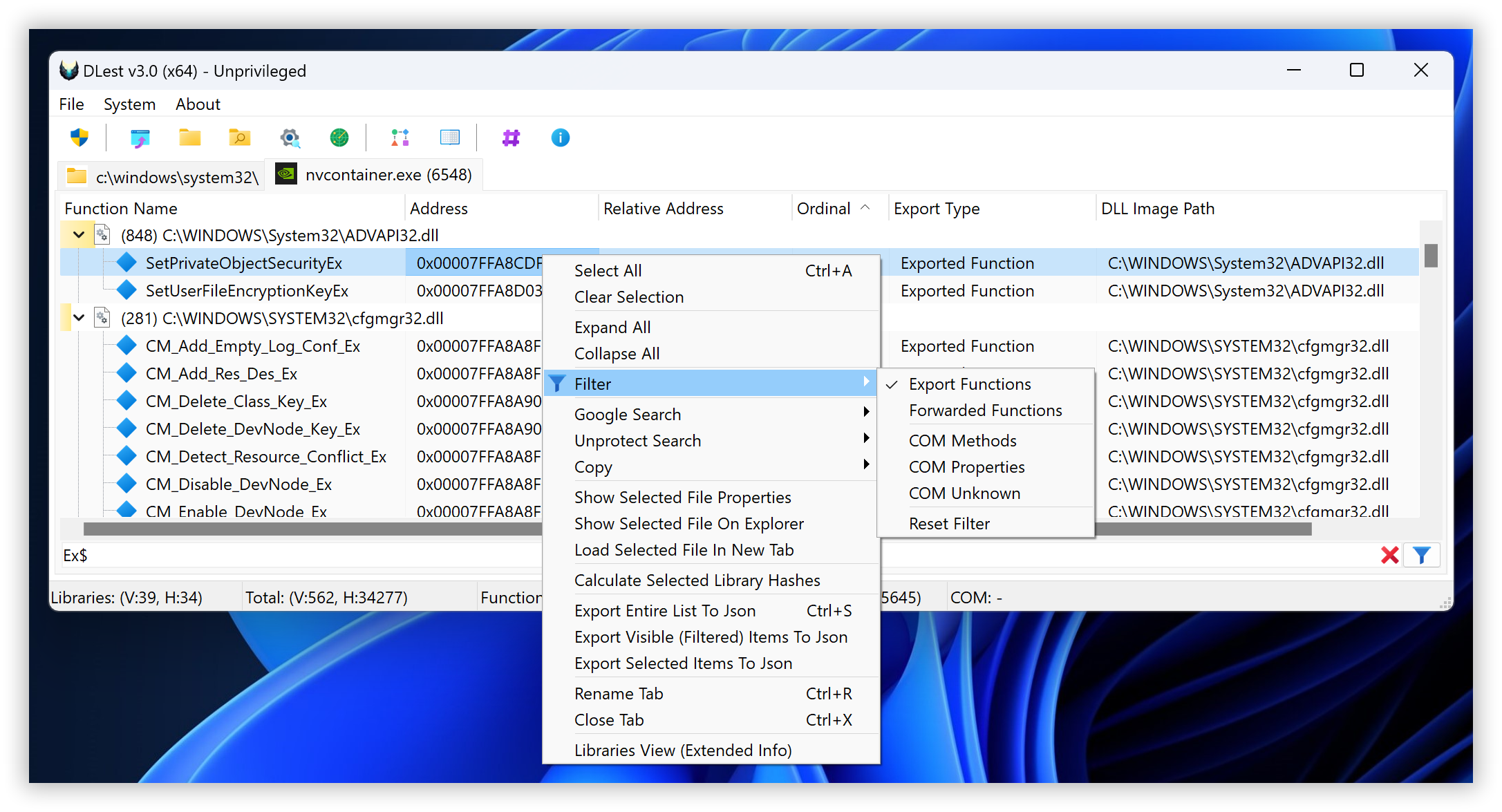

La fonction de filtrage des exportations en direct dans DLest vous permet d'utiliser des expressions régulières pour filtrer les fonctions exportées affichées dans l'outil en temps réel. Cela peut être une fonctionnalité utile pour les développeurs et les analystes de logiciels malveillants qui ont besoin de localiser rapidement des fonctions exportées spécifiques ou qui souhaitent exclure certaines fonctions de la liste.

Pour utiliser cette fonctionnalité, entrez simplement une expression régulière dans le champ désigné et cliquez sur le bouton "Appliquer". Dlest utilisera ensuite l'expression régulière pour filtrer la liste des fonctions exportées, affichant uniquement celles qui correspondent au modèle.

Bien que cette fonctionnalité puisse être très utile, il convient de noter qu'elle peut être plus lente lorsqu'elle est appliquée à un très grand nombre de fonctions exportées. Dans de tels cas, il peut prendre plus de temps pour que DLEST applique le filtre et mettez à jour l'affichage. Cependant, dans la plupart des cas, la fonction de filtrage des exportations en direct est rapide et efficace, ce qui en fait un outil précieux pour localiser rapidement des fonctions exportées spécifiques ou exclure des fonctions indésirables.

En commençant par la version 3 de DLEst, vous pouvez désormais filtrer les exportations énumérées par leur type: fonction d'exportation, fonction transmise, méthode com, propriété com, etc.

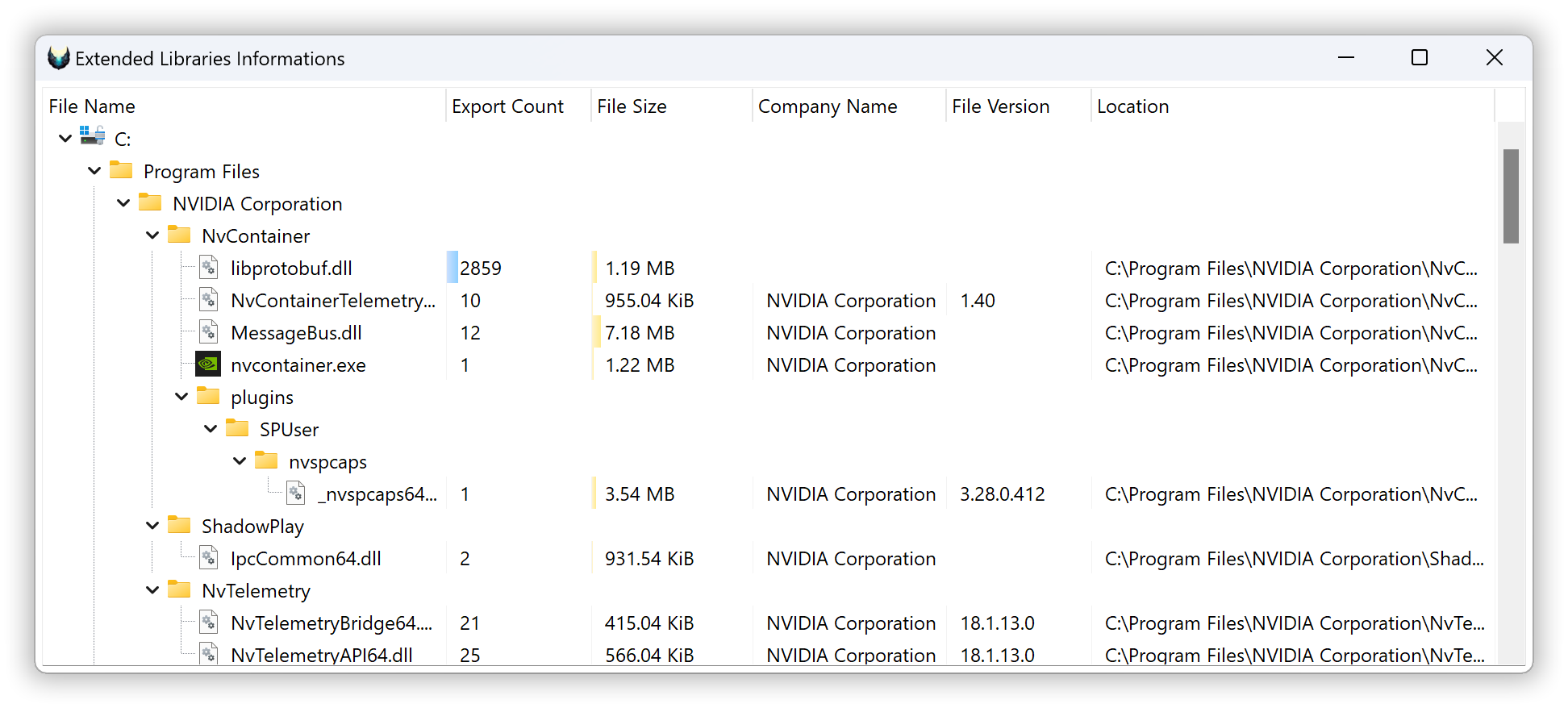

La fenêtre d'information des bibliothèques étendues dans DLEst est une fonctionnalité qui affiche une liste des fichiers exécutables portables (PE) analysés à partir du contexte actuel de l'onglet, ainsi qu'une variété de détails sur chaque fichier. Cela peut être une fonctionnalité utile pour les développeurs et les analystes de logiciels malveillants qui doivent accéder rapidement aux informations sur les bibliothèques avec lesquelles ils travaillent.

La fenêtre d'information des bibliothèques étendues affiche une liste des fichiers PE analysés, ainsi que les informations suivantes pour chaque fichier:

Nom de la bibliothèque: le nom de la bibliothèque, tel qu'il apparaît dans l'en-tête du fichier.

Comptes d'exportations: le nombre total de fonctions exportées dans la bibliothèque.

Taille du fichier: la taille du fichier, en octets.

Attributs de fichier: une liste d'attributs associés au fichier, tels qu'il est en lecture seule ou masquée.

En utilisant la fenêtre d'information des bibliothèques étendues, vous pouvez rapidement accéder à une multitude d'informations sur les bibliothèques avec lesquelles vous travaillez, ce qui facilite la compréhension de leur contenu et de leur comportement. Que vous soyez un développeur qui cherche à optimiser les performances de votre code ou un analyste de logiciels malveillants essayant de comprendre le comportement d'un programme malveillant, la fenêtre d'information des bibliothèques étendues est une ressource précieuse à disposer.

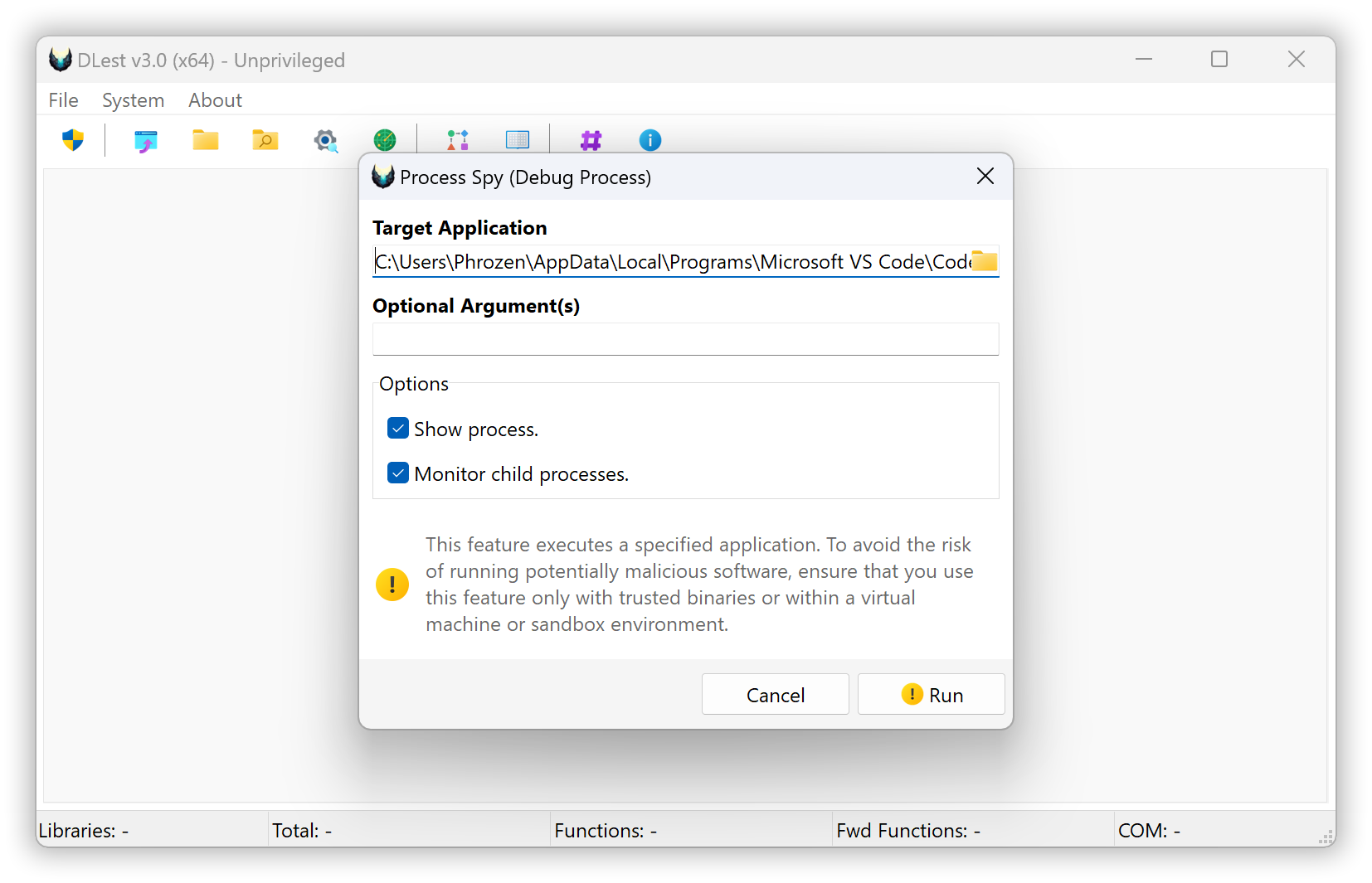

Process Spy est une fonction d'analyse dynamique qui vous permet de créer un nouveau processus en mode de débogage à partir d'une application ciblée et d'écouter les événements de débogage de charge DLL pour capturer les modules chargés étape par étape, contrôlés par l'utilisateur. Si vous préférez ne pas aller étape par étape, vous pouvez cliquer sur le bouton de lecture pour laisser tous les événements se dérouler automatiquement. Vous décidez quand arrêter le débogage pour énumérer les fonctions exportées des fichiers d'image de la bibliothèque capturée.

L'utilisation de la méthode étape par étape (via le bouton Continuer) est recommandée pour les processus qui pourraient quitter après avoir terminé leurs tâches.

Cette fonctionnalité est une alternative précieuse à l'énumération des modules de processus car certains modules peuvent apparaître temporairement, puis disparaître. En utilisant cette fonctionnalité, vous pouvez tracer les DLL chargées en temps réel.

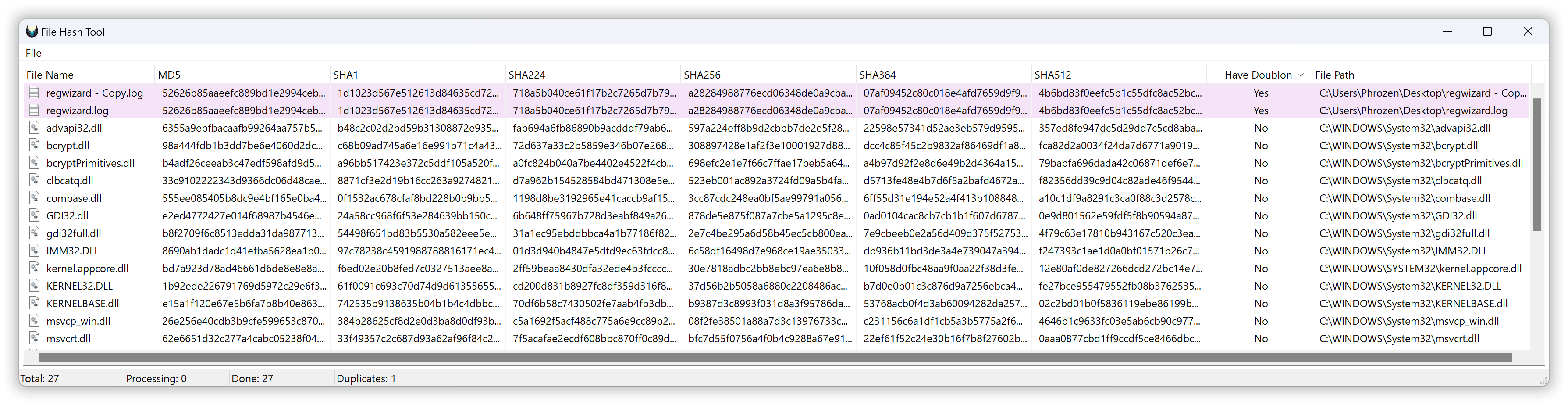

À partir de la version 3.0 de DLest, les hachages de fichiers sont désormais calculés à la demande par l'utilisateur à l'aide de l'outil de hachage de fichiers. Cet outil vous permet d'envoyer des bibliothèques (à partir de la liste d'exportation, de la liste des processus, de la liste des modules, de la liste des événements de capture d'espionnage de processus, etc.) à la liste de hachage et à calculer les hachages de fichiers pour MD5, SHA-1 et la famille SHA-2. Il met également en évidence les fichiers en double potentiels par comparaison de hachage. Notez que vous pouvez également utiliser cet outil comme fonctionnalité autonome; Il prend en charge l'ouverture de n'importe quel fichier ou la glissement et la suppression de fichiers de votre bureau.