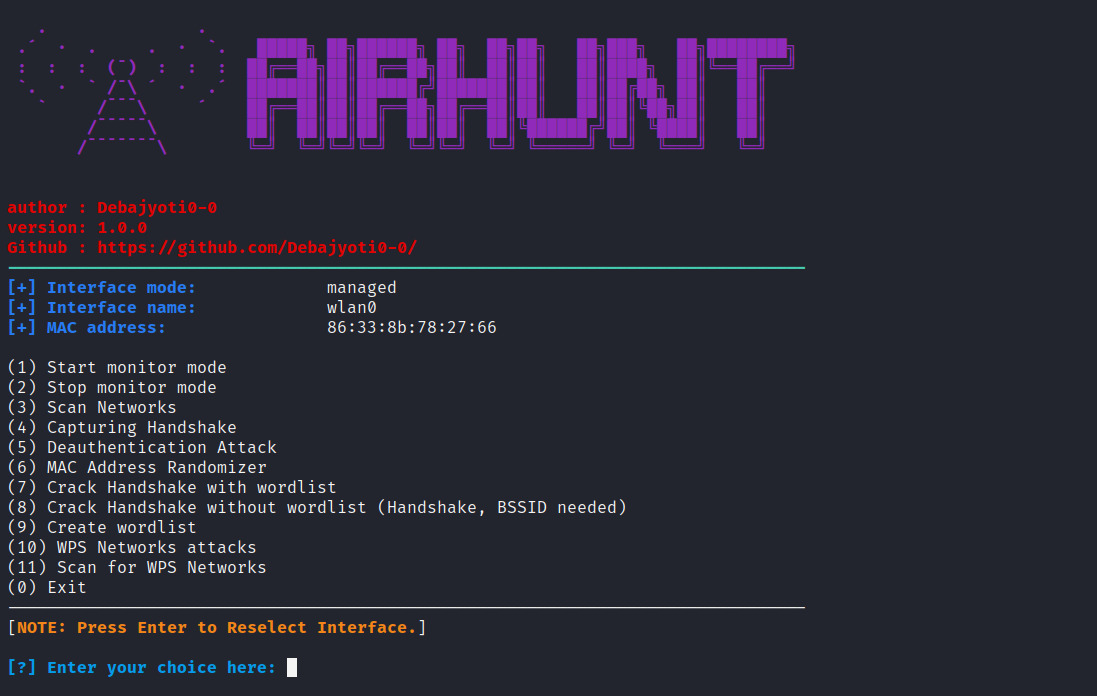

Airhunt es un poderoso conjunto de herramientas de piratería de redes inalámbricas que le permite realizar varias evaluaciones de seguridad de red inalámbricas. Proporciona una interfaz fácil de usar para realizar varias operaciones de red inalámbricas, como monitoreo, escaneo, captura de apretones de manos, ataques de desautenticación, aleatorización de direcciones MAC, agrietamiento de apretones de manos, ataques de WPS y más. Ya sea que sea un probador de penetración o un entusiasta de la seguridad, Airhunt puede ser una valiosa adición a su kit de herramientas.

Simplemente ejecute el siguiente comando

Descargue el repositorio de Airhunt de GitHub: Airhunt

clon git https://github.com/debajyoti0-0/airhunt.git

Navegue al directorio descargado:

Airfuntión de CD chmod +x airhunt.py setup.sh

Ejecute el script de configuración para instalar las herramientas requeridas y configurar el AirHunt:

SUDO BASH SETUP.SH

¡Estás listo!

Iniciar y detener el modo monitor: Airhunt le permite cambiar fácilmente su interfaz de red inalámbrica entre el modo de monitor y el modo administrado.

Escanee para las redes inalámbricas cercanas: escanee rápidamente las redes inalámbricas cercanas y vea información esencial como SSID, BSSID, canal, tipo de cifrado y resistencia a la señal.

Capture los apretones de manos: capture apretones de manos de las redes inalámbricas objetivo para analizarlos y descifrarlos más tarde para posibles vulnerabilidades.

Ataques de desautenticación: realizar ataques de desautenticación a clientes individuales o todos los clientes de una red inalámbrica objetivo, causando la desconexión de la red.

Aleatorización de la dirección MAC: proteja su privacidad al azar la dirección MAC de su interfaz de red inalámbrica.

Cracking de apretón de manos basado en la lista de palabras: use listas de palabras para intentar romper apretones de manos capturados y obtener acceso a las redes inalámbricas seguras.

Cree listas de palabras personalizadas: genere listas de palabras personalizadas adaptadas a sus necesidades específicas.

Ataques de red WPS: ejecute ataques WPS en redes inalámbricas vulnerables que utilizan herramientas como Reaver, Bully, Wifite y Pixiewps.

Escanee para redes habilitadas para WPS: identifique redes habilitadas para WPS en su vecindad.

Ahora, simplemente puede usar el comando 'Airhunt' o 'Python3 Airhunt.py' para iniciar el Kit de herramientas AirHunt.

en aire

python3 airhunt.py

Las contribuciones son bienvenidas y alentadas. Si encuentra algún problema o tiene ideas para mejorar, no dude en abrir un problema o enviar una solicitud de extracción.

https://github.com/v1s1t0r1sh3r3/airgeddon https://github.com/FluxionNetwork/fluxion https://github.com/P0cL4bs/wifipumpkin3 https://github.com/s0lst1c3/eaphammer https://github.com/derv82/wifite2 https://github.com/aircrack-ng/mdk4 https://github.com/aircrack-ng/aircrack-ng https://github.com/wifiphisher/wifiphisher https://github.com/ZerBea/hcxtools https://github.com/ZerBea/hcxdumptool https://github.com/Tylous/SniffAir https://github.com/koutto/pi-pwnbox-rogueap https://github.com/koutto/pi-pwnbox-rogueap/wiki/01.-WiFi-Basics

El creador no está a cargo de ninguno y no tiene responsabilidad por ningún tipo de:

Uso ilegal del proyecto.

Infracción legal por parte de terceros y usuarios.

Los actos maliciosos, capaces de causar daños a terceros, promovidos por el usuario a través de este software.

Distribuido bajo la licencia GNU v3.0. Vea la licencia para más información.

Mantenedor de proyectos: Debajyoti Haldar