Kube-Bench هي أداة تتحقق مما إذا كانت Kubernetes يتم نشرها بشكل آمن عن طريق تشغيل الشيكات الموثقة في معيار CIS Kubernetes.

يتم تكوين الاختبارات مع ملفات YAML ، مما يجعل هذه الأداة سهلة التحديث مع تطور مواصفات الاختبار.

يمكن نشر Trivy ، الماسح الضوئي للأمان الأصلي السحابي ، كمشغل Kubernetes داخل الكتلة. كلاهما ، يدعم Trivy CLI ، ومشغل Trivy CIS Kubernetes الفحص القياسي من بين العديد من الميزات الأخرى.

هناك طرق متعددة لتشغيل مقاعد الكوب. يمكنك تشغيل Kube-Bench داخل جراب ، ولكن سيحتاج إلى الوصول إلى مساحة اسم PID للمضيف من أجل التحقق من عمليات التشغيل ، وكذلك الوصول إلى بعض الدلائل على المضيف حيث يتم تخزين ملفات التكوين والملفات الأخرى.

يمكن تطبيق ملف job.yaml المقدم لتشغيل الاختبارات كوظيفة. على سبيل المثال:

$ kubectl apply -f job.yaml

job.batch/kube-bench created

$ kubectl get pods

NAME READY STATUS RESTARTS AGE

kube-bench-j76s9 0/1 ContainerCreating 0 3s

# Wait for a few seconds for the job to complete

$ kubectl get pods

NAME READY STATUS RESTARTS AGE

kube-bench-j76s9 0/1 Completed 0 11s

# The results are held in the pod's logs

kubectl logs kube-bench-j76s9

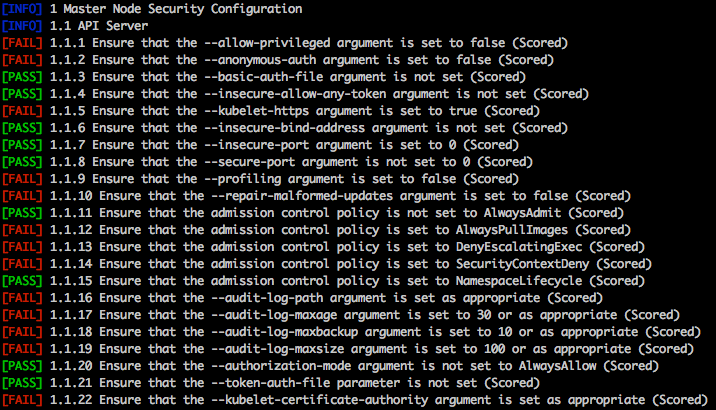

[INFO] 1 Master Node Security Configuration

[INFO] 1.1 API Server

...لمزيد من المعلومات وطرق مختلفة لتشغيل Kube-Bench ، انظر الوثائق

تنفذ Kube-Bench معيار CIS Kubernetes قدر الإمكان. يرجى إثارة المشكلات هنا إذا لم يتم تنفيذ اختبار Kube-Betic بشكل صحيح كما هو موضح في المؤشر. للإبلاغ عن المشكلات في المعيار نفسه (على سبيل المثال ، الاختبارات التي تعتقد أنها غير لائقة) ، يرجى الانضمام إلى مجتمع رابطة الدول المستقلة.

لا يوجد رسم خرائط فردي بين إصدارات kubernetes وإصدارات CIS المعيار. راجع دعم CIS Kubernetes القياسي لمعرفة إصدارات kubernetes مغطاة بإصدارات مختلفة من المعيار.

بشكل افتراضي ، ستحدد Kube-bety مجموعة الاختبار التي تم تشغيلها بناءً على إصدار Kubernetes الذي يعمل على الجهاز.

يرجى قراءة المساهمة قبل المساهمة. نرحب بتقارير PRS وإصدار.

للمضي قدمًا ، نخطط لإصدار تحديثات إلى Kube-Betic لإضافة دعم لإصدارات جديدة من معايير رابطة الدول المستقلة. لاحظ أنه لا يتم إصدارها بشكل متكرر مثل إصدارات Kubernetes.